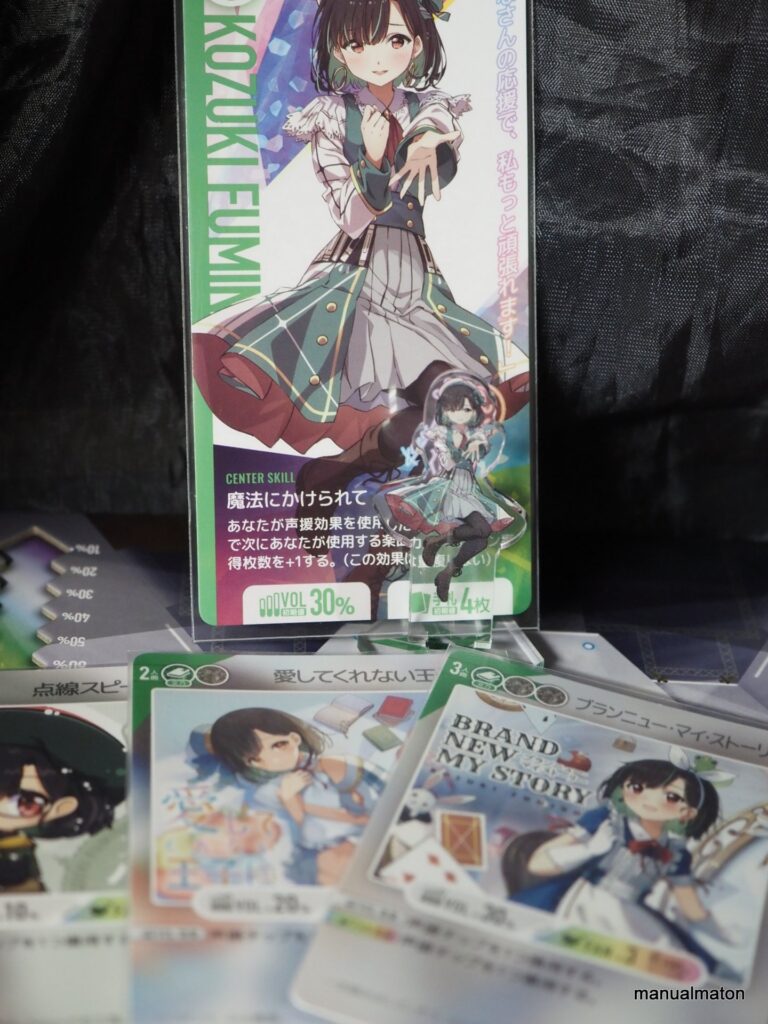

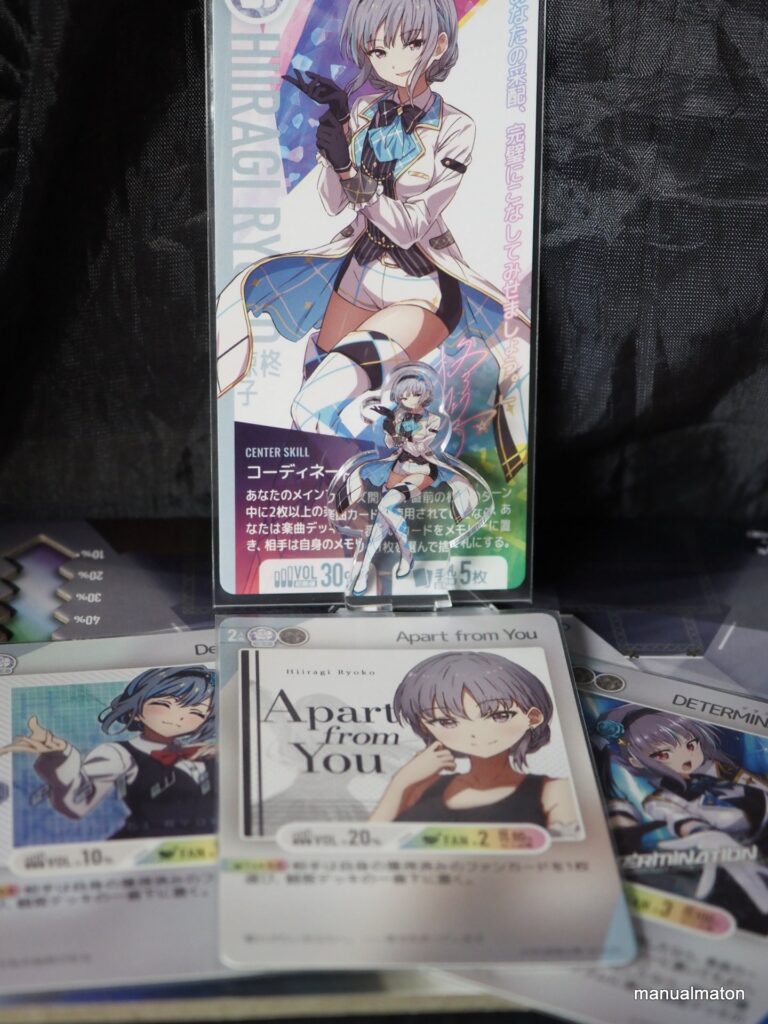

ボードゲーム『アイドルアライブ』のキャラクター/楽曲/寸評などを紹介していきます。

センター能力データ

- 名前

- 柊涼子(ひいらぎ りょうこ)

- イメージカラー:

- 白

- センタースキル

コーディネートあなたのメインフェーズ開始時、直前の相手のターン中に2枚以上の楽曲カードが使用されていたなら、あなたは楽曲デッキの一番上のカードをメモリーに置き、相手は自身のメモリー1枚を選んで捨て札にする。

- アレンジメント

- あなたのメインフェーズ開始時、あなたのメモリーが10枚以上あるなら、観客席からカードを1枚選んで獲得してもよい。

- 初期Vol

- 30%

- 初期手札

- 5枚

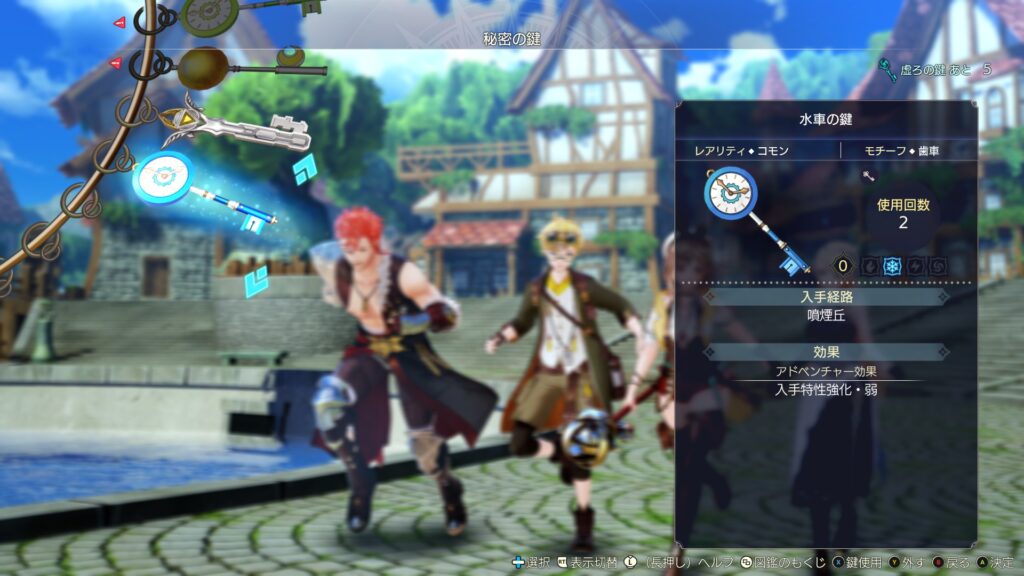

楽曲データ

1人曲『Deal with』

- Vol+

- 10%

- Vol効果

- なし

- FAN

- 必要Vol: 60%以上

- 獲得: 1人

- FAN効果

- 相手は自身の獲得済みのファンカードを1枚選び、観客デッキの一番下に置く。

2人曲『Apart from You』

- Vol+

- 20%

- Vol効果

- なし

- FAN

- 必要Vol: 80%以上

- 獲得: 2人

- FAN効果

- 相手は自身の獲得済みのファンカードを1枚選び、観客デッキの一番下に置く。

3人曲『DETERMINATION』

※瑠璃川音羽との兼用曲※

- Vol+

- 30%

- Vol効果

- 「瑠璃川音羽」がこの楽曲を歌唱したなら、楽曲カードを1枚引く。その後、手札を1枚選びメモリーに置いてもよい。

- 音羽がいないメンバーで歌唱した場合、「楽曲カードを1枚引く」は無視されますが、手札を1枚選んでメモリーに置くことは可能です。

- FAN

- 必要Vol: 100%以上

- 獲得: 3人

- FAN効果

- 「柊涼子」がこの楽曲を歌唱したなら、相手の獲得済みのファンカード1枚をランダムに選び、観客デッキの一番下に置く。

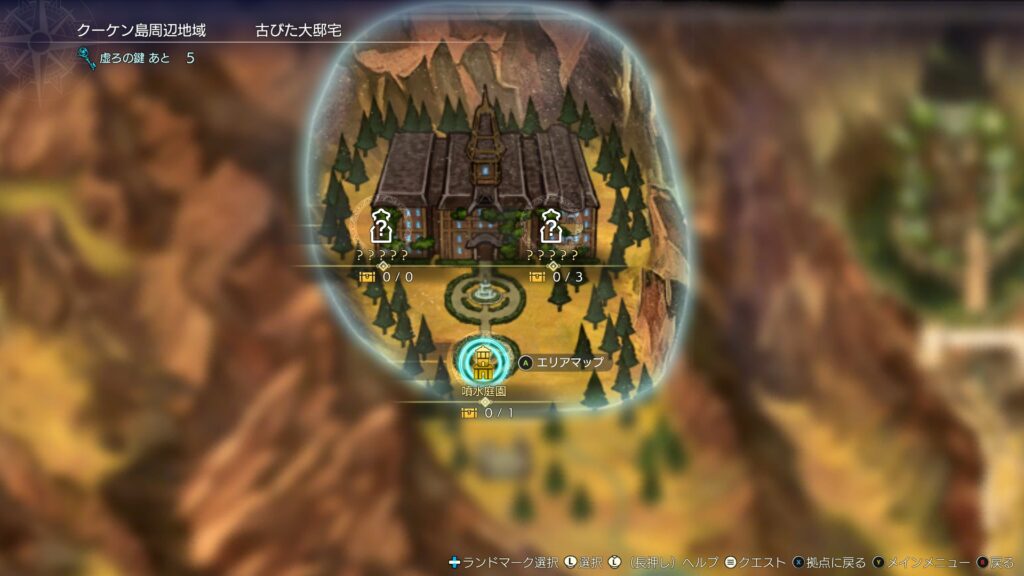

寸評

妨害要素を持つアイドルです。相手がデメリットを承知で獲得したやっかいファンを戻すプレイはかなり悶絶もの。

瑛里のようなスナイプ型には刺さり、イベントを多用する文乃にも牽制できます。

センタースキル「コーディネート」は「アレンジメント」へと様変わり。長期戦に向き、カードのルーティングやドロー効果がついてくる音羽との相性が更に良くなっています。