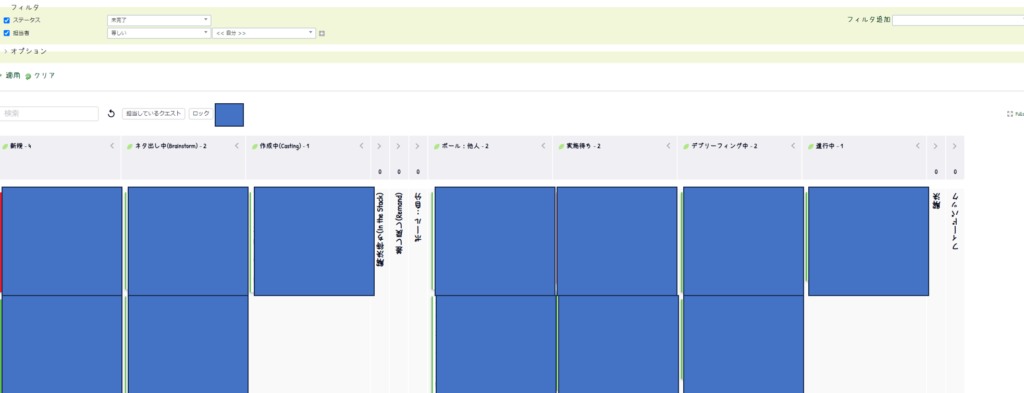

海外のメンテナが作成した「Kanban Board Plugin」

そこに、ChecklistPluginがありました。その無料版インストールのメモです。

https://redmine-kanban.com/plugins/checklists

環境

- Ubuntu 20.04

- Redmine 4.2系

- Apache 2.4系

- MySQL 8.3系

さっくりとした手順

- DBのバックアップを取ります。

- プラグインを入手します。

- プラグインを配置します。

- プラグインのインストールを行います。

- 動作を確認します。

DBバックアップ

mysqldump -h localhost -u redmine -p --no-tablespaces --single-transaction redmine > redmine_backup.$(date +%Y%m%d).sqlいざというときに切り戻しをできるようにします。

プラグイン入手

- 作業ディレクトリ移動

cd /hoge && pwd任意の作業用のディレクトリに移動します。

- ファイルのダウンロード

wget https://redmine-kanban.com/files/redmine_advanced_checklists.zip- ファイル展開

unzip redmine_advanced_checklists.zip- 所有者変更

sudo chown -R www-data:www-data redmine_advanced_checklistsプラグイン配置

- プラグインディレクトリを配置

sudo mv redmine_advanced_checklists /var/lib/redmine/plugins/自分の環境に合わせます。

- 配置確認

ls -ld /var/lib/redmine/plugins/redmine_advanced_checklistsファイルがあることを確認します。

プラグインのインストール

- Redmine配置ディレクトリに移動

cd /var/lib/redmine- Gemインストール

sudo -u www-data bundle install- DBのマイグレーション

sudo -u www-data bundle exec rake redmine:plugins:migrate RAILS_ENV=productionインストール後の確認

- Webサービス再起動

sudo systemctl restart apache2その後、Redmineにアクセスして以下を確認します。

- Redmineにログインできること。

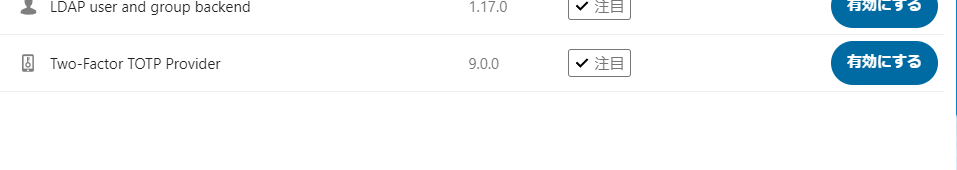

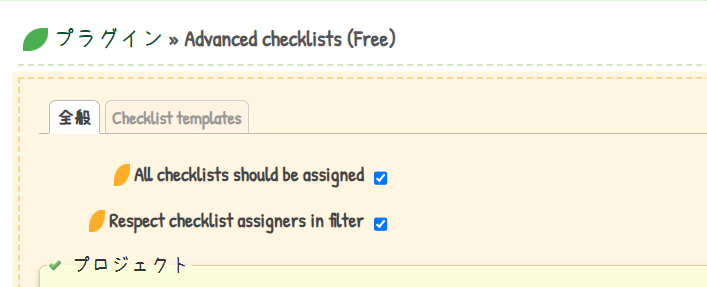

- 管理>AdvancedChecklistをクリック。

以下のようになチェックが出るので、必要に応じてチェックを入れます。(用いるチェックリストも入れます)

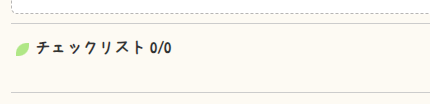

任意のチケットを開きます。

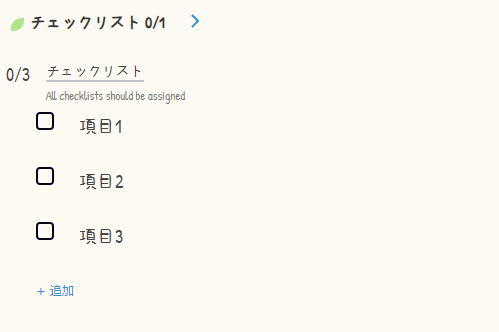

チェックリストという項目があります。右にある「+」をクリックします。

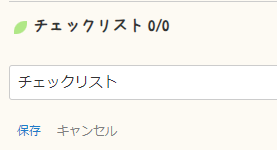

名前をつけて保存します。

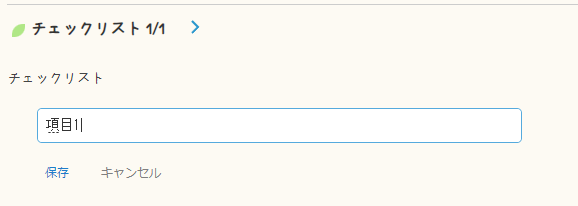

項目を追加することができます。

これらは容易に追加できるので、作業漏れを減らすことができます。

また、並べ替えも容易です。

特徴と現段階の問題点

Pros:

- ちょっとしたチェックリストを作ることができる。

- 動作は比較的軽快。

- 各チェックリストに担当者をアサインすることができる。

Cons:

無料版のため、以下は利用することはできません。

- Kanbanと同じようにアイコンが表示されません。

- このチェックリストは検索対象ではありません。

こちらに関しては、「参照したかどうか」の確認や、事前作業のチェックなどに使えるという印象です。