DLC要素:白楼の鍵

DLCロスカ島で追加される無垢の鍵の上位種:白楼の鍵。

これによって得られる秘密の鍵は

「神域」と、無垢の鍵で得られるものよりも強化したシンボル効果が得られます。

これを効率的に生成するための方法を確立させました。

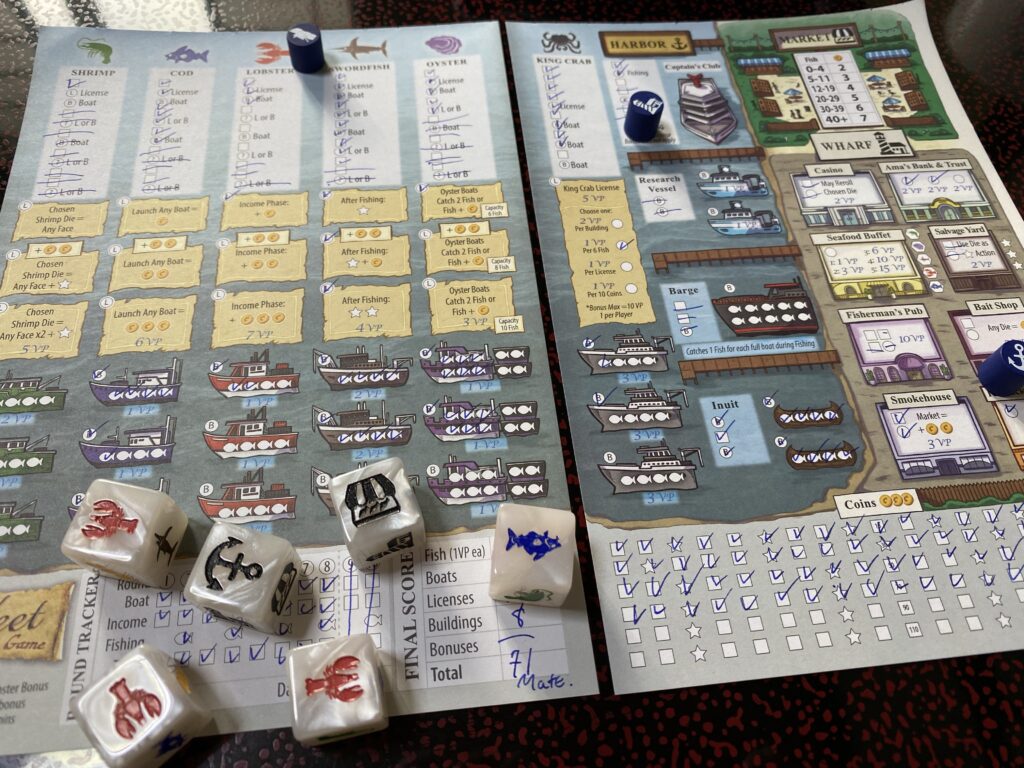

白楼の鍵でのキーメイクの難点

アドバンスドスキル:ファストキーメイクの成功率の低さです。

無垢の鍵と異なり白楼の鍵は確率補正がないために成功率は低めです。

かといって適当に攻撃を重ねたのでは手痛い一撃を食らい、高火力で押し切ると敵は全滅。キーメイクの機会そのものがなくなります。

このジレンマの解決策を鍵以外に求める必要がありました。

着目したコアアイテム:ナイトロシュテルン

そこで着目したのは有料DLC「冒険の極意」で追加されるコアアイテム、ナイトロシュテルン。

敵にブレイクダメージを与えることができるデバフアイテムの効果を高めました。

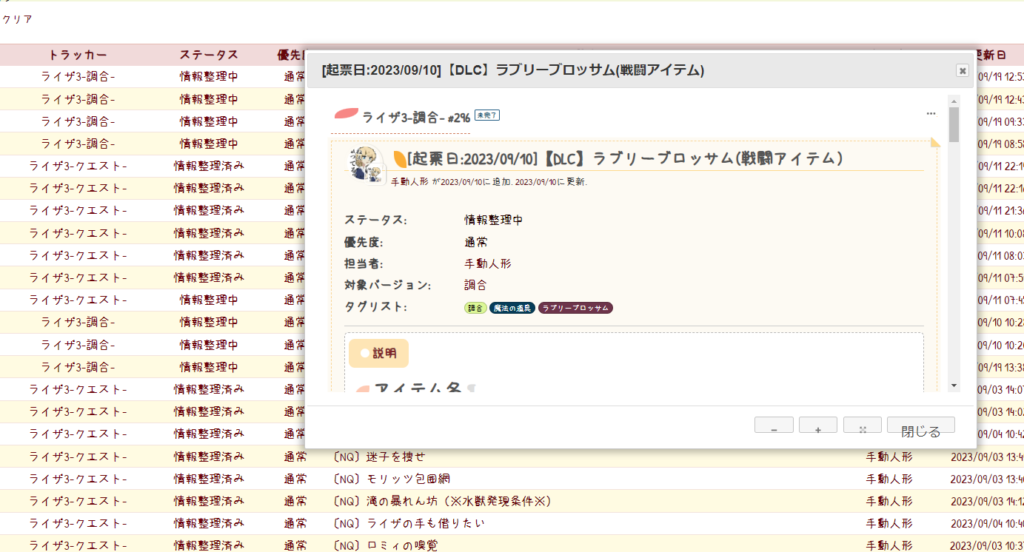

https://atelier.reisalin.com/issues/308

詳細は上記ですが、次のチューニングを施しています。

- 消費CC1で撃てるようにしています。

- 超特性「ブレイク必中」を入れることで敵をブレイクさせます。

- これによって敵からのキーメイク成功率を開幕から上げていきます。

- 効果4をリンクコール「ブレイク値加算・極」にして、敵のリカバリーを難しくしています。

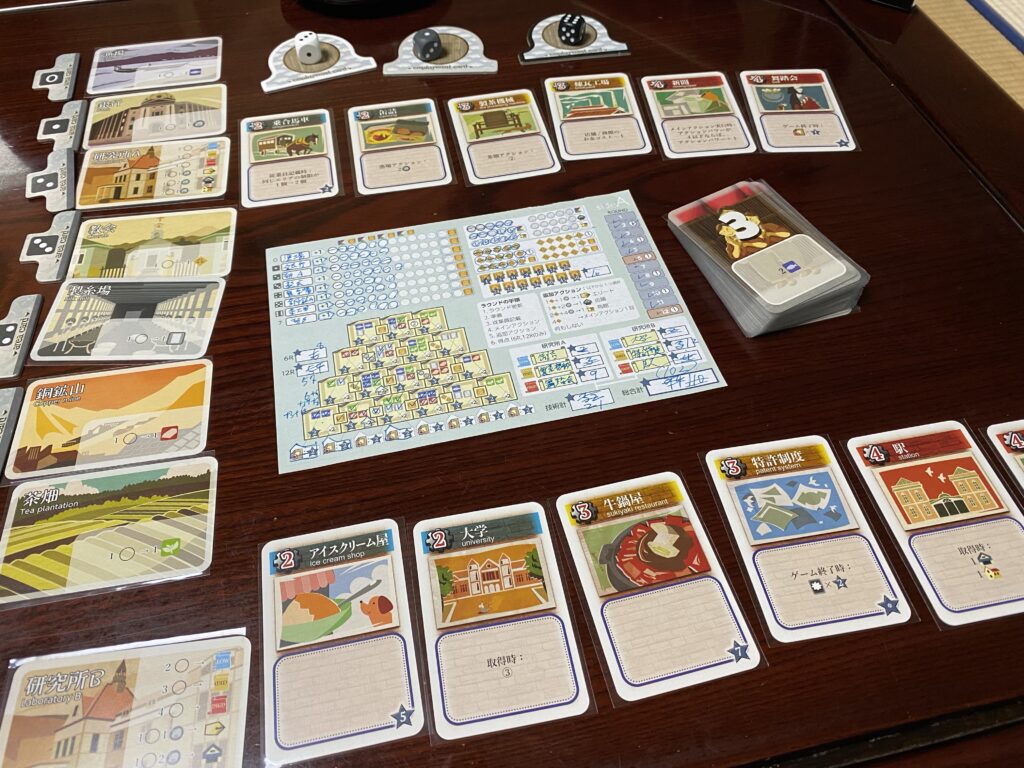

検証手順

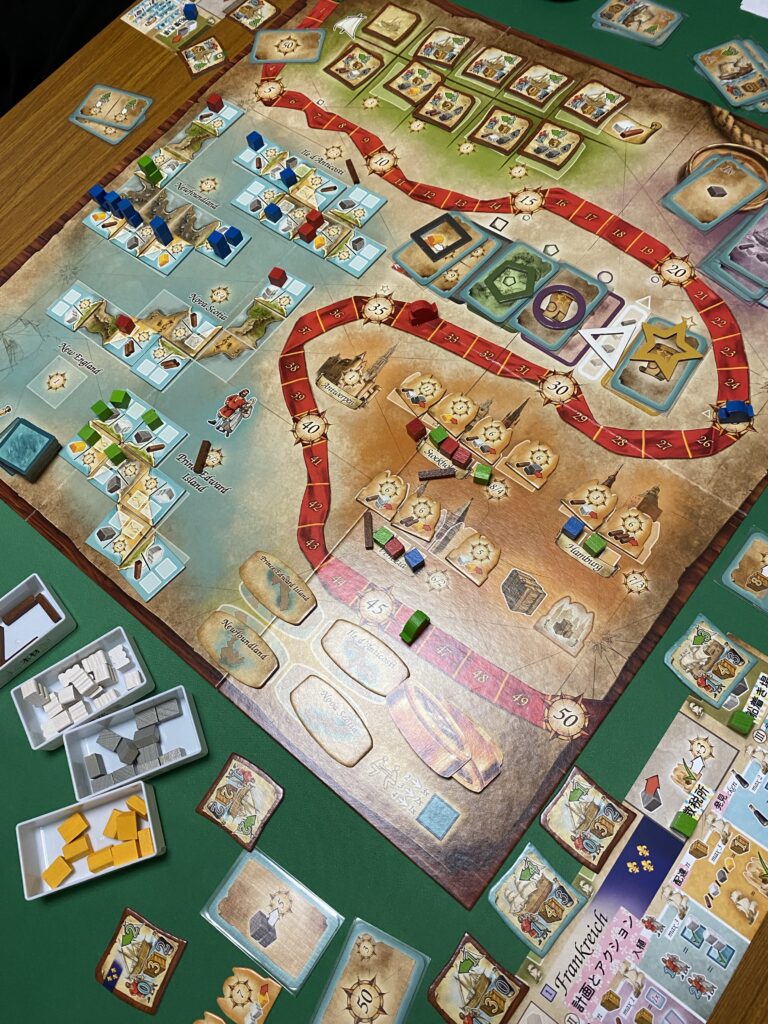

- DLCロスカ島での検証です。

- 難易度はLEGEND。

また、ステータスはこんな形です。

戦闘開始~コアアイテム

開幕から:

- ラブリーブロッサム

- ナイトロシュテルン

の順番で発動。(CCが1残りますが、これは殲滅時に用います)

ブレイク~キーメイク

超特性「ブレイク必中」により、敵はブレイク状態。また、ブレイクゲージも大幅に減らしています。

キーメイクを行います。成功率は80%程になっています。

キーメイク成功。

戦闘終結

後は残っている1CCで一掃して戦闘完了です。

一応のまとめ

検証動画はこちら。

- 開幕から

- 一手間加えるだけで

- 戦闘時のキーメイクの確率を上昇

は、コアアイテムによりどうにかなりました。後はより強いキーメイクのため、あちこちのワールドを奔走します。