この記事から一年超。

本作の様々な知見を得て、現時点での理想的なライザの武器を調合しました。

作成タイミング

この『アニエスルーチェ』を取得した直後です。

https://atelier.reisalin.com/issues/292

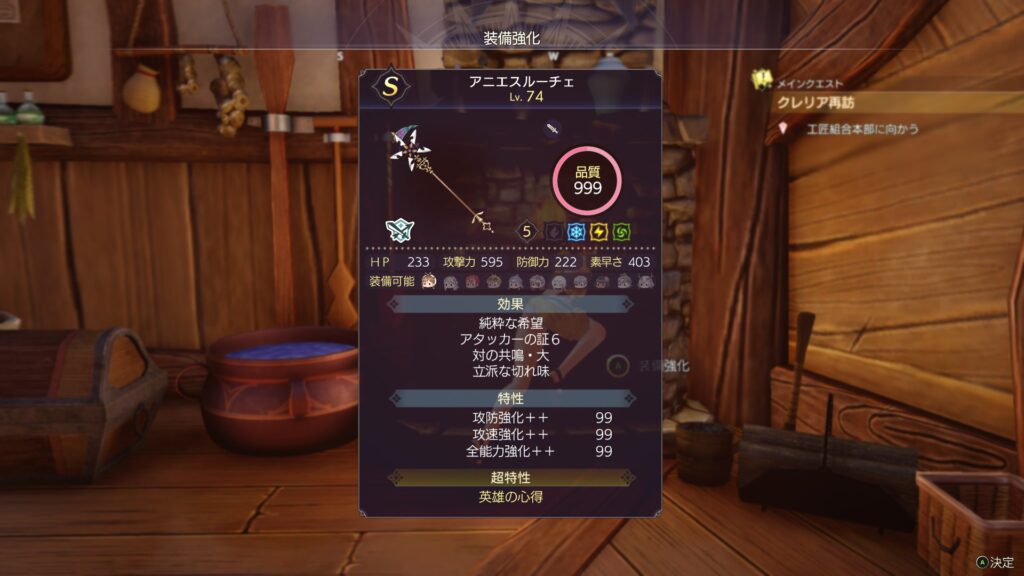

武器データ

武器名『アニエスルーチェ』

- HP: 233

- 攻撃力: 595

- 防御力: 222

- 素早さ: 403

- 効果1:純粋な希望

- アイテムで弱点を突いたときのダメージが増加し、さらにアイテムのクリティカル時のダメージが増加する

- 効果2:アタッカーの証6

- リンクコールで上書き

- アタッカーレベルが加算され、アタッカーのロールになりやすくなる

- 効果3:対の共鳴・大

- ツヴァイレゾナンスで付与

- クリティカル時のダメージが増加する

- 効果4:立派な切れ味

- 鋭い爪で付与

- クリティカル時に与えるダメージが増加する

- 特性1:攻防強化++ 99

- 攻撃力と防御力が最大で100増加する

- 特性2:攻速強化++ 99

- 攻撃力と素早さが最大で100増加する

- 特性3:全能力強化++ 99

- 全ての能力値が最大で50増加する

- 超特性:英雄の心得

- アタッカーレベルが上昇

また、趣味で「ソードマスター」を付与させています。

なぜこの効果と特性か?

「コアアイテムの威力を上げる」を突き詰めた形です。

本作のシステム「ロール」の恩恵を最大限利用するため、超特性はロールレベルを上げるもの。

特に「アルケミスト」はレベルに応じてアイテムのダメージが増床するので極限まで上げた形です。

そして、上位ロール(アルケミスト)は基本ロールの特性をそのまま参照。

アニエスルーチェが元々持つサポーターレベルではなく、アタッカーに変更したのも、アタッカーの「レベルに応じてクリティカル率とクリティカルボーナスが上昇する」を上げるためです。

前提

スキルツリーで

- 品質上昇上限 999

- アイテムリビルドレベル 99

- 投入回数を全て解放

まで持っていきます。(筆者はアドバンスドスキルの投入回数上昇も入れています)また、当然ながら、

- 原料となるグランツオルゲンは取得していて

- 影響拡大形のエリキシル(賢者の石など)

は準備済みとします。

- 超特性:超純度による無限ジェム稼ぎ

も無くてはならないものです。

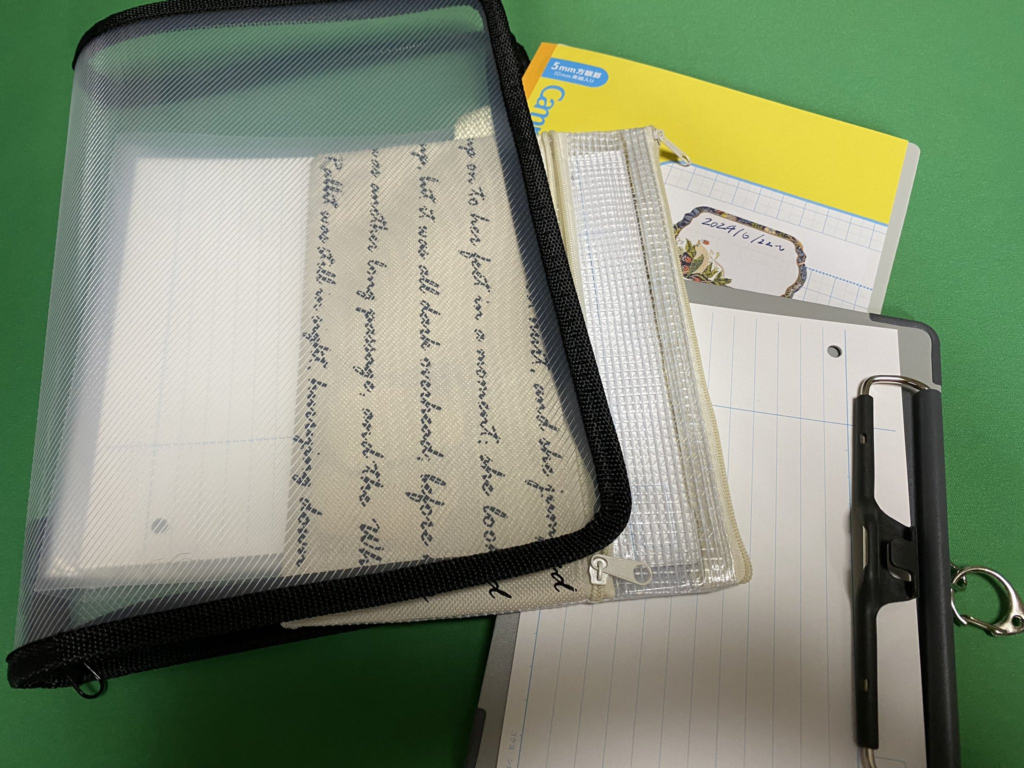

準備

超特性「英雄の心得」を持つグリッターサンドを入手します。(入手場所はネメド地方の狩人の泊まり場が便利です)

原料のグランツオルゲンは効果1と効果2を全解放。特性はこの時点で決めておきます。ついでに、秘密の鍵を用いて火属性を付与させておくと便利です。

調合時の秘密の鍵も厳選が必要です。

- モチーフ:星

- スーパーレア

- シンセサイズ効果:ステータス上昇系

を入手しておきます。(今回は素早さ上昇:極を用いました)

調合

武器を作成します。

アニエスルーチェの調合を開始します。

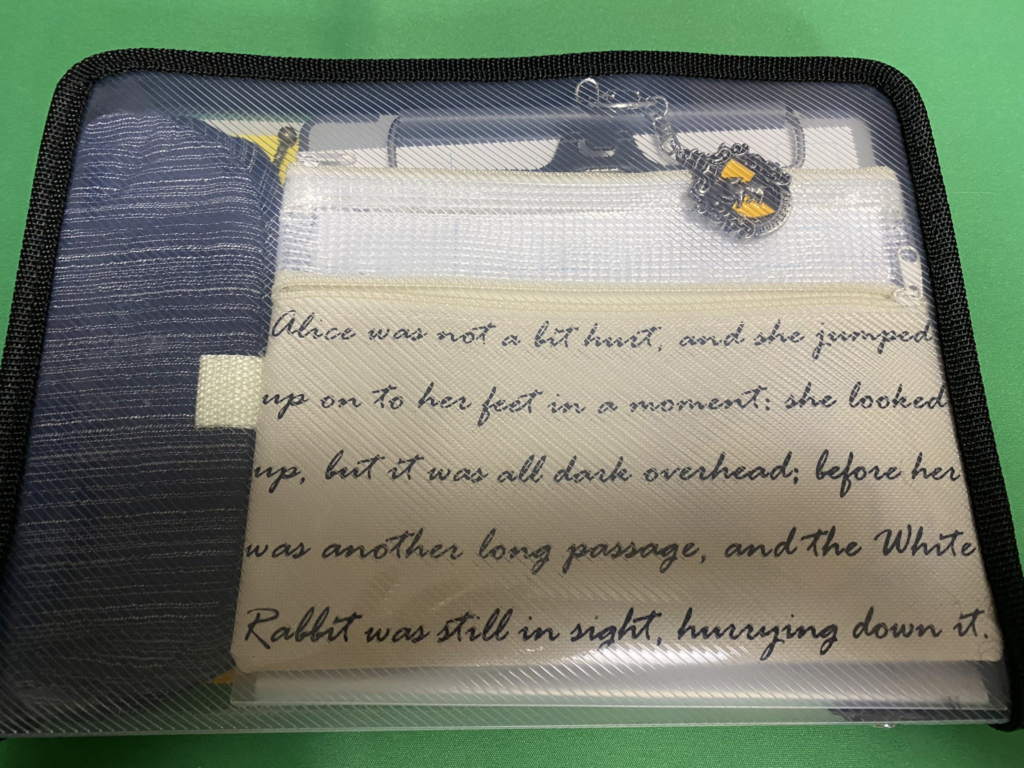

原料にグランツオルゲンを投入。

超特性「英雄の心得」を持つグリッターサンドを投入。

この2つを入れたらシンセサイズキーを入れます。

レシピLv.3を発現させるため星をモチーフにしたスーパーレアの鍵を入れます。

上述した通り、シンセサイズ効果はステータス上昇系です。

他の原料には目もくれず、グランツオルゲンを限界まで入れます。

これは、グランツオルゲンには「調合時にステータス上昇」があるためです。

最大まで投入後、引き継ぎ特性を選択。

この段階では特性はロックされていますが、ここから更に加工していきます。

リビルドとリンクコール

リビルドの前に、念のため複製しておきます。

リビルド自、効果2「サポーターの証」のところでリンクコールをします。

古の闘剣を投入し、効果を上書きします。

リビルドのトキにリンクコールをするのは、上述した「グランツオルゲンの調合時効果」を最大限発揮するためです。

特性・効果を発現させていきます。賢者の石/古の賢者の石といった影響拡大を持つアイテムで一気に発現させましょう。

ついでにここでソードマスターも発現させました。

リビルドで特性・超特性を発現します。

これも、念のため複製します。

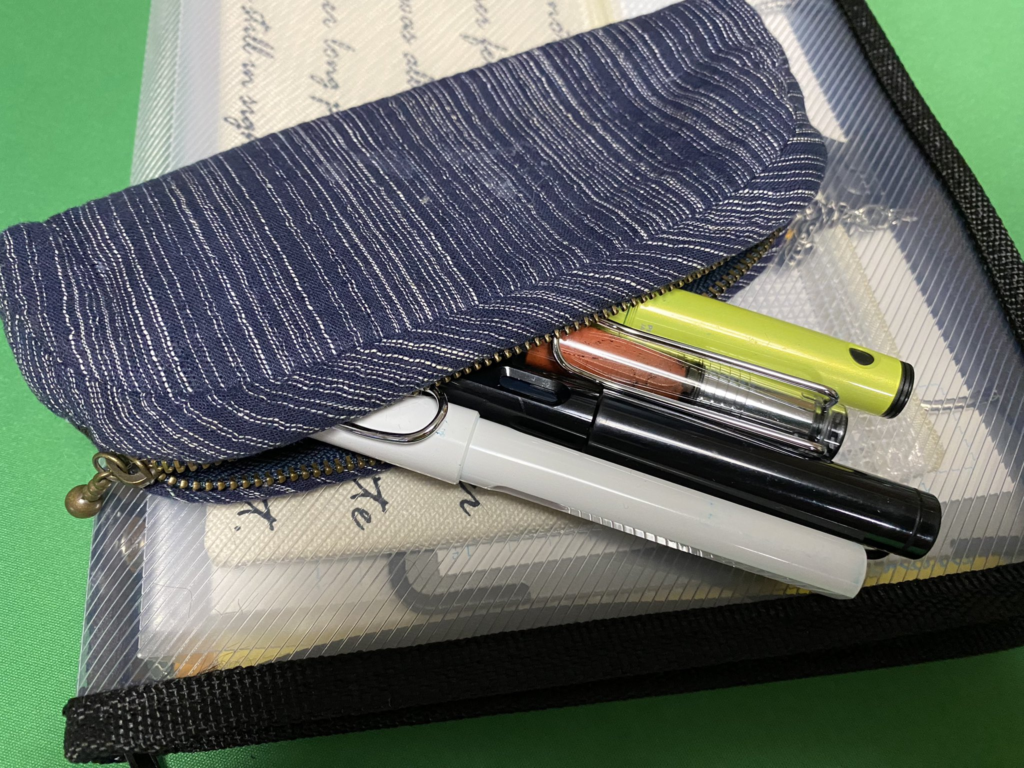

装備強化

装備を強化させます。

先に述べたように

- ツヴァイレゾナンス

- 鋭い爪

を投入してクリティカル時のダメージを上げる構成にします。

もう1スロットはステータスが一番上がるものにしました。

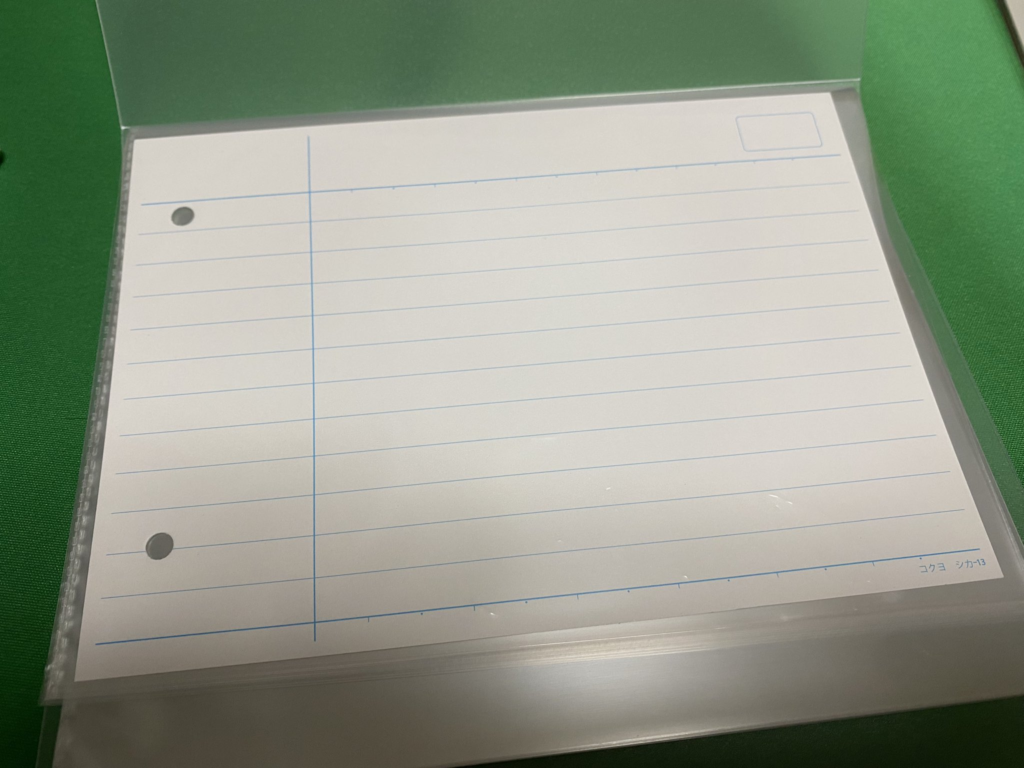

完成

効果のみならず、ステータスも万全の武器が完成しました。