概要

AWS Lightsailを用いて外部公開しているWebサイトのセキュリティを高めるため、セキュリティヘッダを更に付与しました。

環境

- Ubuntu 20.04

- Apache 2.4系

- Headerモジュール導入済み

また、/etc/apache2/sites-availavle配下にバーチャルサイトファイルで管理しています。

さっくりとした手順

- 現行のバーチャルサイトのコンフィグのバックアップを取得します。

- コンフィグにセキュリティヘッダを付与します。

- Webサービスの再起動を行います。

実施した手順

バックアップ

cd /etc/apache2/sites-available &&pwd

# 自環境のバーチャルサイトの格納場所に移動します

sudo cp -pi hoge.conf /path/to/directory/hoge.conf.$(date +%Y%m%d)

# バックアップ元とバックアップ先は自分の環境に合わせます。

diff -u hoge.conf /path/to/directory/hoge.conf.$(date +%Y%m%d)

# 差分がないことでバックアップが取れていることを確認します。セキュリティヘッダ追記

教義・進行に沿ったエディタを用いて、以下の差分になるようにセキュリティヘッダをコンフィグに付与します。

+ Header set X-Content-Type-Options "nosniff"

+ Header always append X-Frame-Options "SAMEORIGIN"

+ Header set X-XSS-Protection "1; mode=block"以下はChantGPTによる解説です。

X-Content-Type-Options: "nosniff"

このヘッダーは、ブラウザがレスポンスのContent-Typeヘッダーと実際のコンテンツの種類が一致しない場合に、ブラウザが自動的にコンテンツのタイプを推測するのを防止します。これにより、悪意のあるコンテンツが実行されるリスクを低減することができます。

X-Frame-Options: "DENY" または "SAMEORIGIN"

このヘッダーは、クリックジャッキング攻撃を防止するために使用されます。"DENY" を指定すると、ページがフレーム内で表示されることが完全に禁止されます。"SAMEORIGIN" を指定すると、同じオリジン(ドメインとプロトコルが一致)のフレーム内でのみページが表示されます。

X-XSS-Protection: "1; mode=block"

このヘッダーは、クロスサイトスクリプティング(XSS)攻撃からの保護を目的としています。ブラウザによって検出されたXSS攻撃が検出された場合、ブラウザはページをブロックするように指示されます。

コンフィグの整合性確認と再起動

- コンフィグ確認

sudo apache2ctl configtest

#Syntax OKを確認します- サービス再起動

sudo systemctl restart apache2.service

systemctl status apache2.service

#Active(running)を確認しますヘッダ付与確認

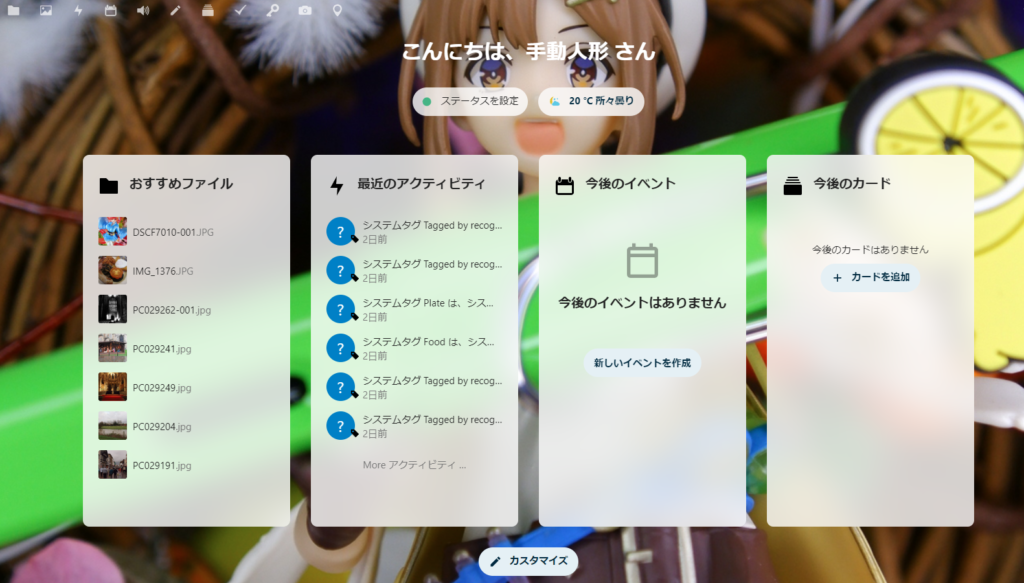

- Google Chromeを開き、対象のウェブサイトにアクセスします。

- ウェブサイトを表示した状態で、右クリックしてコンテキストメニューを表示し、「検証」を選択します。

- 開発者ツールが表示されたら、上部のメニューバーの中から「Network」(ネットワーク)タブを選択します。

- ページをリロードするか、ウェブサイト上で任意のアクションを実行してネットワークタブにリクエストが表示されるようにします。

- ネットワークタブで、対象のリクエストを選択します。

- 右側のパネルで、"Headers"(ヘッダー)セクションを展開します。

- ヘッダーセクションには、レスポンスヘッダーが表示されるので、以下を確認してください。

- X-Content-Type-Options

- X-Frame-Options

- X-XSS-Protection

ヘッダーが正しく設定されていれば、それぞれのヘッダーの値が表示されます。