概要

Redmineとrubyのバージョン対応を見る限りですと、

Redmine 5.1はruby2.7で動きます。

Ubuntu 20.04で標準的にインストールされるrubyは2.7です。そこで、EOLが迫っているUbuntu 20.04で、敢えてRedmine 5.1がインストールできるかを検証しました。

前提

- Ubuntu20.04サーバの初期設定が終わった直後の状態を想定します。

- DNSでドメインの名前が解決できることを前提としています

- 環境は以下の通りです。

- Apache系

- MySQL

- Ruby 2.7

- また、パッケージ管理としてaptitudeを用いています。aptが好みの方はこちらに読み替えてください。

特記事項

- 本手順ではRedmine 5.1をインストールします。

- 2025年4月にEOLが迫っているUbuntu 20.04で動かすという検証が目的であることを重ねて追記します。

- 本記事のredmineの格納ディレクトリは/home/www-data/redmineです。一般的なディレクトリ(/var/lib/redmine)と異なることを最初に注記します。

- ほぼコピペだけで済むような構成にしていますが、一部、テキストエディタを使用する箇所があります。

- また、自身の環境に合わせたりパスワードを設定する項目がありますのでそこは注意してください。

- Redmineのインストールができたという検証のみです。動作やプラグインと合わせては未検証です。

手順

Apacheのレポジトリを追加します。

sudo add-apt-repository ppa:ondrej/apache2必要なパッケージをインストールします。

- パッケージ全体のアップデート

sudo aptitude update- 必要なパッケージのインストール

sudo aptitude install build-essential zlib1g-dev libssl-dev libreadline-dev libyaml-dev libcurl4-openssl-dev libffi-dev mysql-server mysql-client apache2 apache2-dev libapr1-dev libaprutil1-dev imagemagick libmagick++-dev fonts-takao-pgothic subversion git ruby libruby ruby-dev libmysqlclient-devapacheの追加モジュールをインストールします。

sudo aptitude install libapache2-mod-passengerapacheのバージョンを確認します。

apache2ctl -vApache/2.4.59以降であることを確認します。2.4.58には、http/2プロトコルへの脆弱性があるので、左記のバージョンであることを確認します。

rubyのパッケージ管理(gem)を用いて必要なライブラリをインストールします。

sudo gem install bundler racc mysql2「3 gems installed」が表示されればインストール成功です。

必要に応じてmysqlの初期設定を行います。

mysql_secure_installationによる初期設定を行います。

うまくいかない場合は以下を参照してください。

https://barrel.reisalin.com/books/bbf94/page/mysql-secure-installation

mysqlでDBとユーザーを設定します。

sudo mysql -u root -p上記で設定した「mysqlのrootパスワード」を入力し、mysqlにログインします

CREATE DATABASE redmine character set utf8mb4;DB "redmine" を作成します

CREATE USER 'redmine'@'localhost' IDENTIFIED BY 'password';ユーザ "redmine"を作成し、パスワードを設定します。

この'password'は任意のパスワードに変更してください

GRANT ALL ON redmine.* TO 'redmine'@'localhost';flush privileges;exit設定したDBでログインできることを確認します。

mysql -u redmine -pSHOW DATABASES;exit- 配置ディレクトリ作成

sudo mkdir -p /home/www-data/redmine自分の環境に合わせます。

- 所有者変更

sudo chown -R www-data:www-data /home/www-data- Redmine 5.1を入手

sudo -u www-data svn co https://svn.redmine.org/redmine/branches/5.1-stable /home/www-data/redmineRedmineのコンフィグを設定します。

- サンプルファイルをコピーしてコンフィグを編集

sudo cp -pi /home/www-data/redmine/config/database.yml.example /home/www-data/redmine/config/database.yml/home/www-data/redmine/config/database.yml

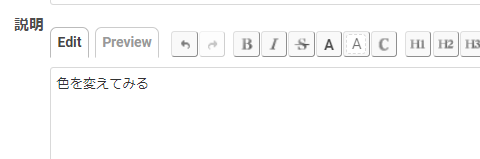

このファイルを教義・信仰に従ったエディタで編集してください。

database.yml 編集内容

production:

adapter: mysql2

database: redmine

host: localhost

username: redmine

# rootからredmineに変更します

password: "redmine用のパスワード"

encoding: utf8mb4

# 本番環境(production)のみ設定を行いますRedmineのマイグレーションを行います。

- Redmineのルートディレクトリに移動

cd /home/www-data/redmine/ && pwd/home/www-data/redmine/ (Redmineを配置したディレクトリ)であることを確認します

- bundle install

sudo -u www-data bundle install --without development test --path vendor/bundle- シークレットトークンの発行(※Ubuntu 20.04の場合)

sudo -u www-data bundle exec rake generate_secret_tokenを実行すると、

Could not find date-3.3.4, timeout-0.4.1 in any of the sources

Run `bundle install` to install missing gems.

というメッセージが出てきます。このエラーに対処します。

- dateのアップデート

sudo -u www-data bundle update date- エラー修正後のシークレットトークンの発行

sudo -u www-data bundle exec rake generate_secret_token今度は通ります。

- DBマイグレーション

sudo -u www-data RAILS_ENV=production bundle exec rake db:migrate- 日本語化

sudo -u www-data RAILS_ENV=production REDMINE_LANG=ja bundle exec rake redmine:load_default_dataApacheの設定ファイルを作成します。

【】を自分の作成したRedmineのサーバ名/ドメイン名に変更します。

cat <<- __EOF__ | sudo tee -a /etc/apache2/sites-available/redmine.conf

<VirtualHost *:80>

ServerName 【hoge.example.com】

# ServerNameは自身が設定したredmineに読み替えてください。

DocumentRoot /home/www-data/redmine/public

<Directory /home/www-data/redmine/public>

Options -MultiViews

AllowOverride All

Require all granted

</Directory>

</VirtualHost>

__EOF__設定を反映させます。

- ファイル作成確認

ls -l /etc/apache2/sites-available/redmine.conf- 設定ファイル有効化

sudo a2ensite redmine.conf- 初期サイト設定を無効化

sudo a2dissite 000-default.confsudo a2dissite default-ssl.conf- コンフィグファイル整合性確認

sudo apache2ctl configtestSyntax OK を確認します

- 設定反映前のapacheステータス確認

systemctl status apache2.serviceactive(running)を確認します

- apache再起動

sudo systemctl restart apache2.service- 設定反映後のapacheステータス確認

systemctl status apache2.serviceactive(running)を確認します

Webページの表示を確認します。

http://設定したRedmineドメイン

でRedmineのトップページが表示されれば成功です。

直ちにadmin/adminでログインし、強固なパスワードを設定し直します。