こちらの記事にて

もしよかったらライザ3の他のキャラの武器の作り方も教えてもらえたらありがたいです。

とのコメントを賜ったので、ライザ以外の各キャラクターの最強武器の調合例をご紹介していきます。

本稿ではタオとパトリツィア(パティ)の前作からのカップルです。ストーリーだけではなく、スキルや方向性まで揃っています。

パトリツィア

レシピを取得できるクエスト

- クエスト名:『神殿の調査依頼』

- 受諾タイミング:メインクエスト『探求の時』受諾中で、『ネメドの民』クリア後。

- クエスト達成条件:LM〔再奥へ続く跳ね橋〕の置く、東に奥まった通路の先の本棚を調べた後に験者に報告し、レシピ取得。

パッシブスキルから逆算する調合の方針

- 騎士の妙技

- 4チェーンごとに攻撃が確定でクリティカルとなる

- 強靱Lv.1

- 攻撃力が少し上昇する

- 虎視Lv.1

- クリティカル率が少し上昇する

- 上品な所作

- チェーン数に応じてクリティカルダメージが増加する

- 真っ直ぐな剣筋

- クリティカル率が上昇する

- 強靱Lv.2

- 攻撃力が上昇する

- 虎視Lv.2

- クリティカル率が上昇する

- キーフォーカス

- キーチェンジ時、クリティカル率が上昇する

- 虎視Lv.3

- クリティカル率がかなり上昇する

- 純粋なる思い

- スキルチェーン中、連続でクリティカルが発生すると、与えるダメージが増加していく

前作(『ライザのアトリエ2』)から方向性は同じ。クリティカルダメージを底上げしていく方針を採ります。

調合完成例

そんな感じでの調合例はこちら。

ステータス

| 項目 | 値 | 備考 |

|---|---|---|

| 武器名 | エフロレッセンス | |

| 装備可能者 | パトリツィア | |

| 属性/属性値 | 氷/風:5 | |

| HP | 122 | |

| 攻撃力 | 678 | |

| 防御力 | 222 | |

| 素早さ | 353 | |

| 品質 | 999 |

効果・特性・超特性

- 効果1:闇を照らす白光

- クリティカル率が上昇し、クリティカル時に自身の攻撃力を上昇する

- 効果2:アタッカーの証6

- アタッカーレベルが加算され、アタッカーのロールになりやすくなる

- 効果3:立派な切れ味

- 巨大なツメで付与

- クリティカル時に与えるダメージが増加する

- 効果4:逆さ時計の時針

- 時空の天文時計で付与

- スキルのWTが減少する

- 特性1:攻防強化++ 99

- 攻撃力と防御力が最大で100増加する

- 特性2:攻速強化++ 99

- 攻撃力と素早さが最大で100増加する

- 特性3:全能力強化++ 99

- 全ての能力値が最大で50増加する

- 超特性:鷹の目

- クリティカル発生時の効果へ50%のボーナスがつく

- トライホーン(宝石)

必須素材

- グランツオルゲン

- これを作る時点で特性を決めておきます(調合素材に中和剤を含むため特性を付与しやすいのも利点です)。また、取り回しをしやすいようにシンセサイズキー「属性追加:雷」を用いて、全ての属性を持たせています。

- アルクァンシェル

- 調合で入手します。最初から全属性を持ち、影響拡大もあるため使いやすいアイテムです。

超特性をどこで持たせるか?

基本的には「宝石」です。これを効率よく獲るためには「レア採取ポイント出現」の効果がある秘密の鍵を持ち、ネメド地方の沿岸灯台までファストトラベルするのが一番です。

作り方

調合

調合メニューから「エフロレッセンス」を開きます。

- グランツオルゲン

- アルクァンシェル

を投入したら、

秘密の鍵を使います。

- スーパーレア

- モチーフ:鉱石

- シンセサイズ効果:攻撃力上昇・超

を選択しました。

後は、インゴットのマテリアル環に、ありったけのグランツオルゲンを投入します。

ここでは特性を発現させません。グランツオルゲンの効果

- 装備作成 全能+6

- 装備作成 攻撃+7

をフルに入れてパラメーターの上昇を図るためです。

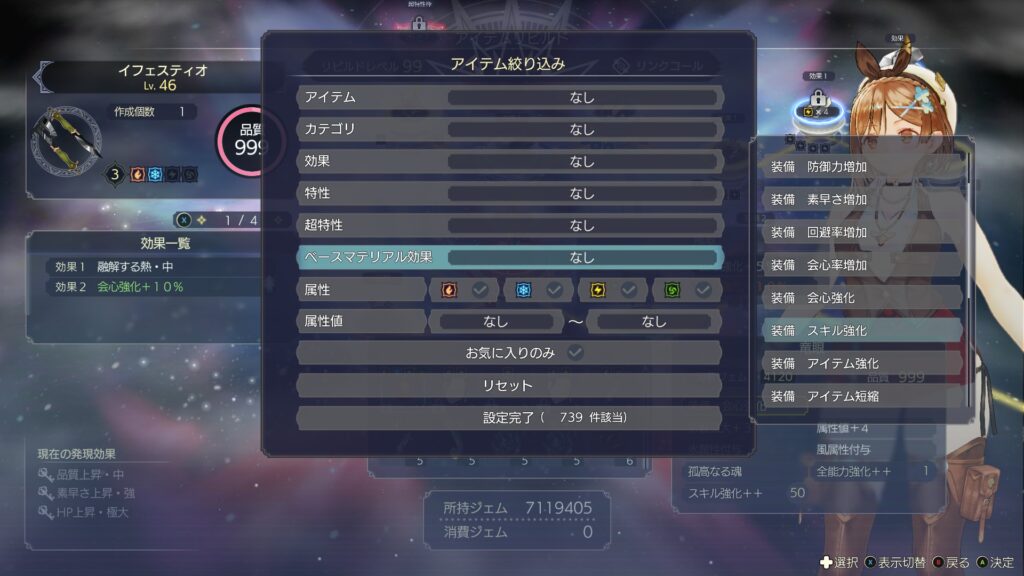

リビルド

リビルドをしていきます。

- クリスタルエレメント

- 賢者の石

- 古の賢者の石

など、拡大影響を持ち、属性値が高い調合アイテムを惜しげも無く使います。

賢者の石などは調合の時点で属性を付与して、全ての属性で影響を拡大させておくと便利です。

この段階で、超特性を持たせます。クリティカル時のダメージが上昇というパッシブスキルを更に活かすために、「鷹の目」を持つ宝石(トライホーン)を入れていきます。

残りのマテリアル環を埋めていったらリビルドまで完成。特性と超特性に間違いが無いかを確かめます。

武器強化(追加効果付与)

武器強化をしていきます。最大3スロットを埋められるのは、異界でアトリエを構築後、部屋を増設してからです。

筆者お気に入りの付与効果「立派な切れ味」と

スキルのWTを減らす時空の天文時計。

後は適当にステータスが上がる系のアイテムを投入して、完成です。

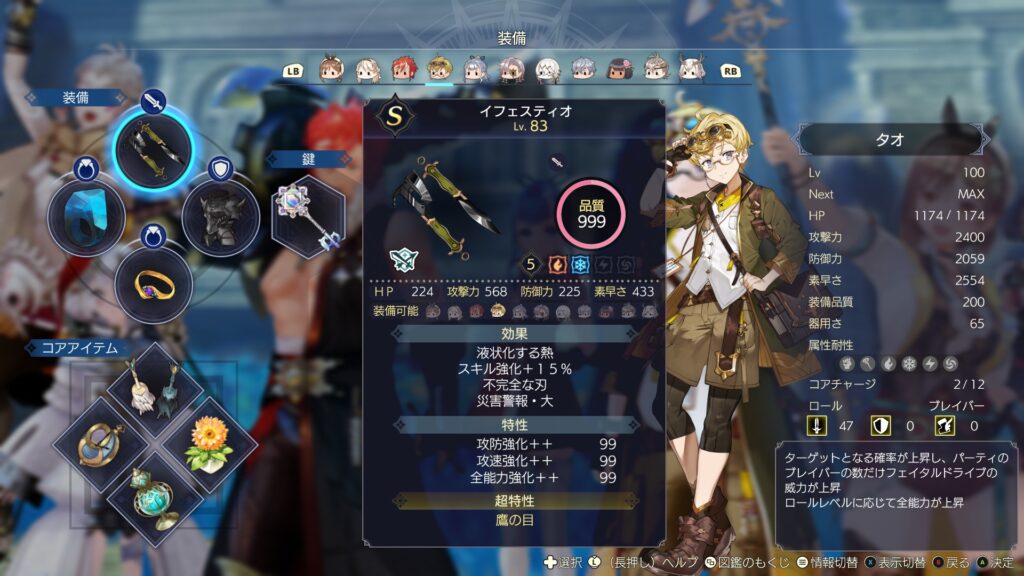

タオ

レシピを取得できるクエスト

- クエスト名:フィルフサとの戦いに備えて

- 受諾タイミング:メインクエスト『????』受諾後(クエスト名がネタバレになるため)

- 防具『レディアントプレート』を3個納品してクエスト達成。

- 本防具はサプライポート(クーケン島周辺エリア)で入手可能です

パッシブスキルから逆算する調合の方針

- 執念の瞳

- 攻撃対象に付与されている状態異常の個数に応じて、攻撃力が上昇する

- 疾風Lv.1

- 素早さが少し上昇する

- 直感Lv.1

- 回避率が少し上昇する

- 豊富な知識

- 自身の素早さに応じて状態異常の付与確率が上昇する

- タイムホルダー

- 自身のWTが減少する

- 疾風Lv.2

- 素早さが上昇する

- 直感Lv.2

- 回避率が上昇する

- キーアクセラー

- キーチェンジ中、スキルの消費APが1減少する。0にはならない。

- 疾風Lv.3

- 素早さがかなり上昇する

- 双剣士の妙技

- 4チェーンごとにランダムな状態異常を付与する

こちらも連打が効きやすいスキルがあります。器用さがそれなりにありますが、むしろパトリツィアと一緒に前線に切り込んでいく形です。

ステータス

| 項目 | 値 | 備考 |

|---|---|---|

| 武器名 | イフェスティオ | ソードマスター付き |

| 装備可能者 | タオ | |

| 属性/属性値 | 火/氷:5 | |

| HP | 224 | |

| 攻撃力 | 568 | |

| 防御力 | 225 | |

| 素早さ | 433 | |

| 品質 | 999 |

効果・特性・超特性

- 効果1:液状化する熱

- 状態異常の付与率が上昇し、状態異常中の対象に与えるダメージが増加する

- 効果2:スキル強化+15%

- スキルの威力が15%増加する

- 素材「エーテルコア」でリンクコール

- 効果3:不完全な刃

- 与えるダメージが減少するが、状態異常の付与確率が上昇する

- 狼獣の狩刃

- 狼系の魔物のドロップアイテム

- 効果4:災害警報・大

- 状態異常が付与されている対象に与えるダメージが増加する

- 特性1:攻防強化++ 99

- 攻撃力と防御力が最大で100増加する

- 特性2:攻速強化++ 99

- 攻撃力と素早さが最大で100増加する

- 特性3:全能力強化++ 99

- 全ての能力値が最大で50増加する

- 超特性:

- 鷹の目

- クリティカル発生時の効果へ50%のボーナスがつく

作り方

調合

基本的にエフロレッセンスと同じです。必須素材の

- 特性を確定させたグランツオルゲン

- 狼獣の狩刃

を入れた後、

秘密の鍵を使います。

- スーパーレア

- モチーフ:星

- シンセサイズ効果:素早さ上昇・超

を選択しました。後は限界までグランツオルゲンを入れて、調合完成。

リビルド(リンクコール)

タオの武器はリンクコールをします。

スキル強化(エーテルコア)でリンクコールし、各マテリアル環を発現させていきます。

超特性は「鷹の目」を選択すると共に

ソードマスターもついでに付与しています。

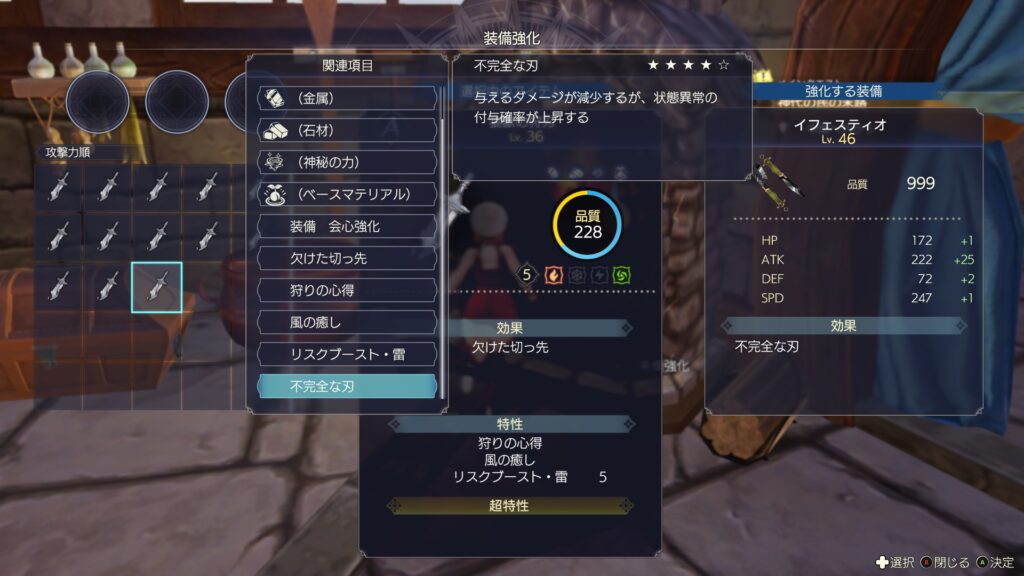

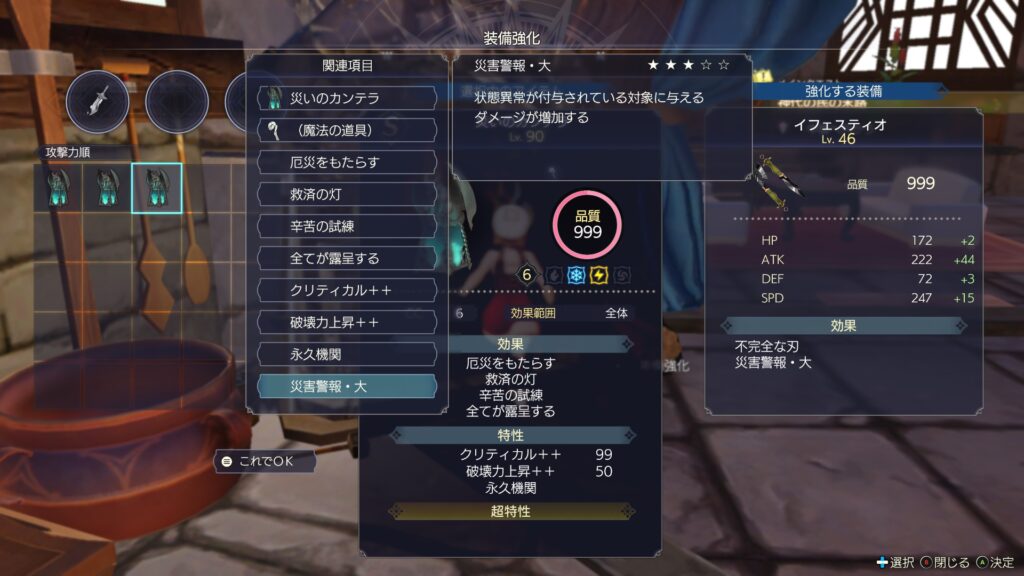

武器強化(追加効果付与)

タオは通常スキルで状態異常やデバフを与える効果を持っています。

そこで、不完全な刃(狼獣の狩刃)と、

コアアイテム「禍のカンテラ」から「災害警報・大」を付与して、状態異常が付与されている対象へのダメージを増加させます。

今回のまとめ

- パトリツィア

- タオ

は共にスキル系の戦線キャラクターでありながら、

- 王道を突き進むパトリツィア

- 手数とデバフで追い詰めていくタオ

のコンビが味わえるような構成にしました。