購入してから2週間ほど。

76.7時間で『ユミアのアトリエ』のトロフィーを全てコンプリートしたのでご報告です。

以下、得られた実績。一部のネタバレに配慮しております。

実績一覧

| 実績名 | 実績詳細 | 備考 | 色 |

|---|

| 序章 | プロローグマップをクリアした | シナリオ攻略時(チュートリアル) | 銅 |

| マナを操る者 | 初めて調合を行った | シナリオ進行(チュートリアル) | 銅 |

| 情報の宝庫 | 初めて調査記録を発見した | 探索時(遺構から伝送器をスキャン) | 銅 |

| 何かお困りですか? | ランダムクエストを初めて達成した | 探索時(スキルポイントが結構高効率) | 銅 |

| 錬金術士の第一歩 | 初めてレシピを想起した | 調合時(調合台が必要) | 銅 |

| 大物狩り | 強敵を討伐した | 探索時 | 銅 |

| 【ネタバレのため実績名なし】 | 初めてランドマークを回復した | シナリオ進行時 | 銅 |

| 調査団員のお仕事 | はぐれ魔物を倒した | 探索時 | 銅 |

| 間一髪 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銅 |

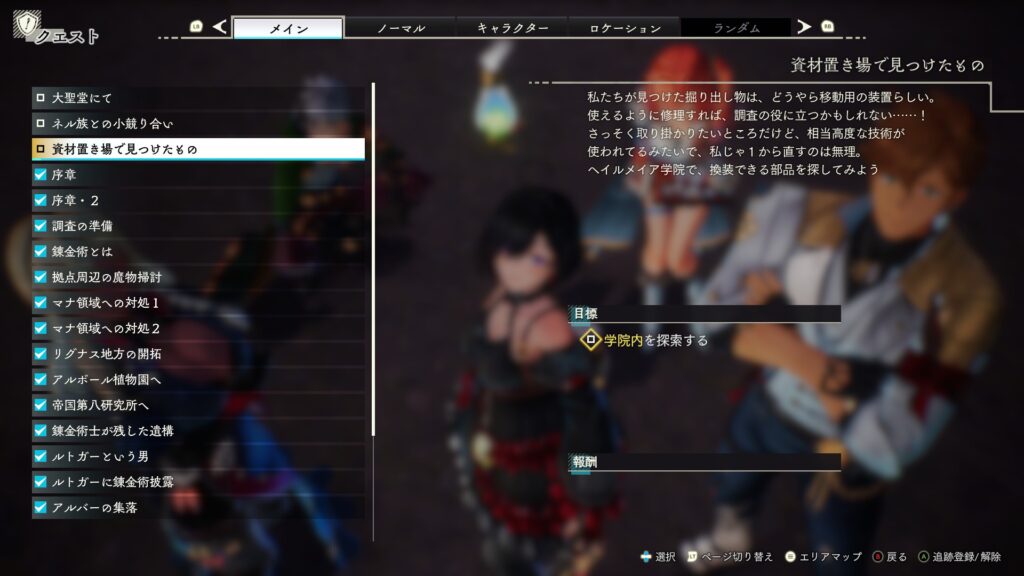

| 【ネタバレのため実績名なし】 | リグナス地方のメインクエストをクリアした | シナリオ進行時 | 銅 |

| 新たなる力 | 道具に特性結晶をセットした | 調合時、特性のスロットを開けてから | 銅 |

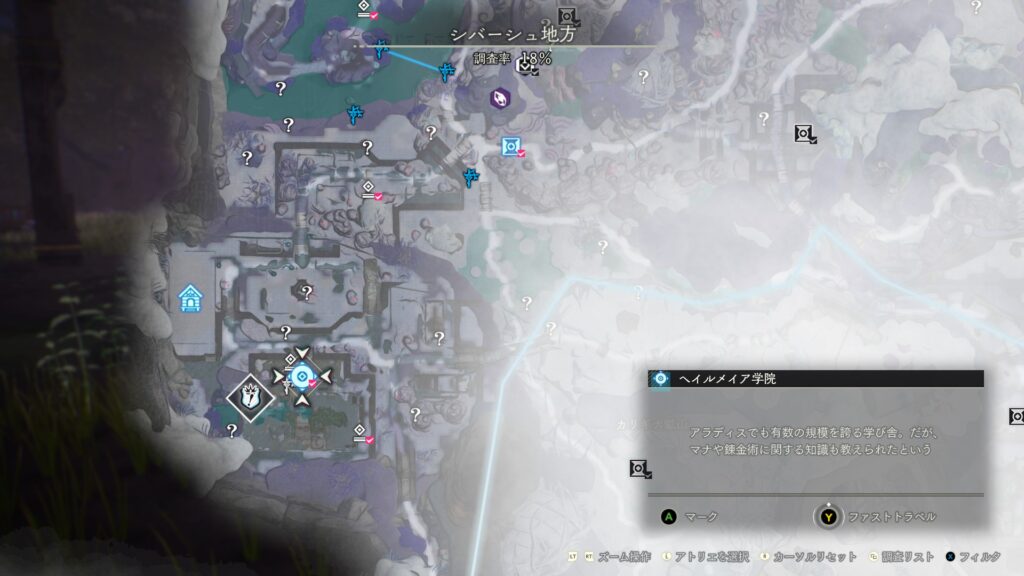

| キャッチ! | 初めて釣りを行った | 釣りができるのはシバーシュ地方の開拓任務40%を終えてから | 銅 |

| 究極の逸品 | 1つのレシピをレベル10にする | 中和剤がオススメ | 銅 |

| 職人の技 | 略式調合を100回行った | 探索中に調合をしていく | 銅 |

| 最高の出来栄え | 共鳴値が最大の状態で調合した | 調合中に達成 | 銀 |

| 頼りになる仲間たち | パーティーメンバーが揃った | シナリオ進行時 | 銅 |

| 間欠泉ハンター | 全種類の残響編を入手した | マナ間欠泉から入手 | 銅 |

| 準備万端! | 探索ポーチを最大にした | スキルツリーを伸ばしていって達成 | 銅 |

| 憎しみの矛先 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銅 |

| 【ネタバレのため実績名なし】 | シバーシュ地方のメインシナリオをクリアした | シナリオ進行時 | 銅 |

| 肉を切らせて骨を断つ | 初めてアドベントを発動した | やりこんでいる人には最難関のクエスト | 銅 |

| 快適な部屋 | 1つの(ハウジング)で快適度を最大にした | 療養地クエストで行った方が早い | 銅 |

| 【ネタバレのため実績名なし】 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銅 |

| 強大な力 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銅 |

| 【ネタバレのため実績名なし】 | アウルーマ地方のメインシナリオをクリアした | シナリオ進行時 | 銅 |

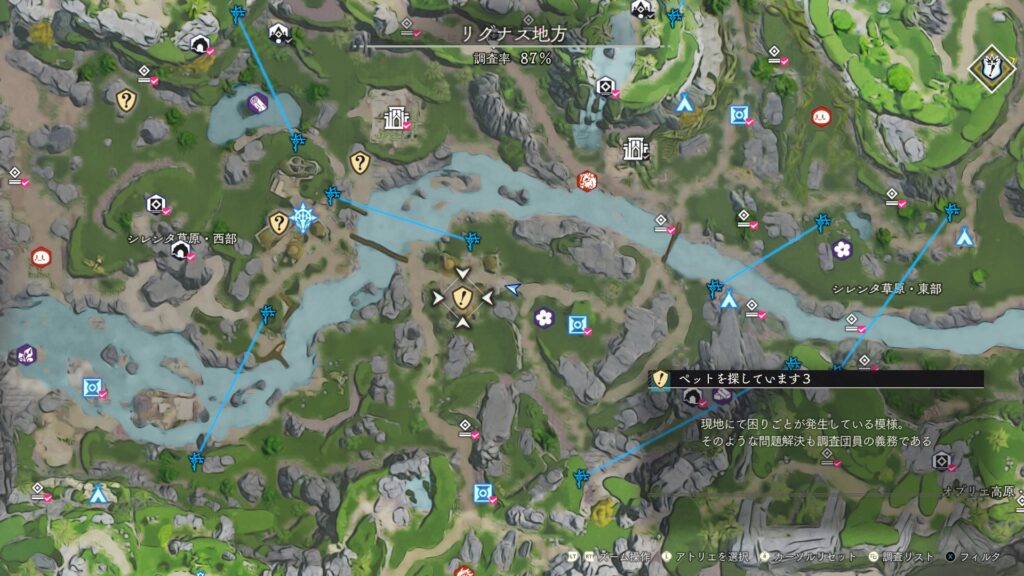

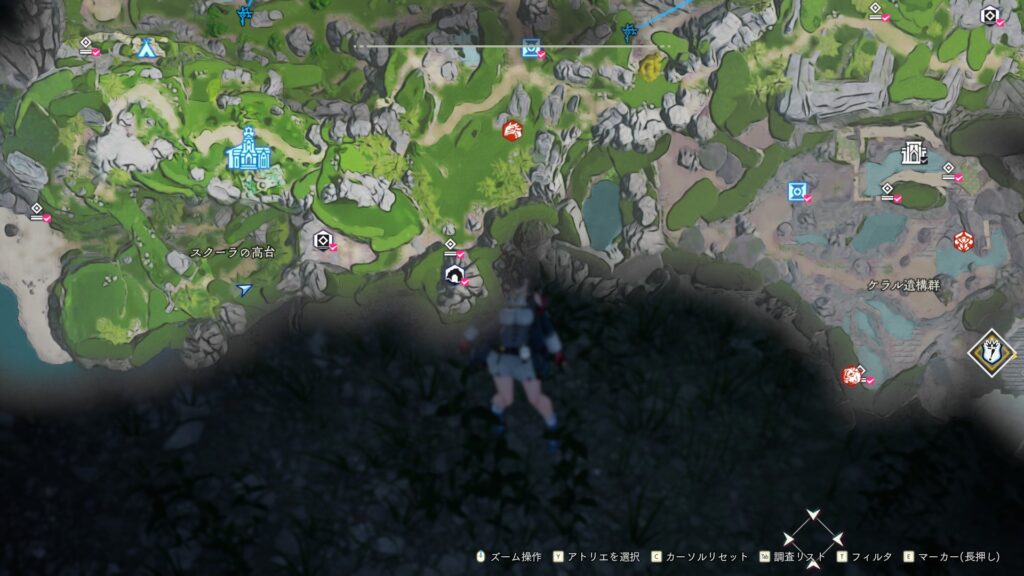

| 森林の探求者 | リグナス地方の調査率を100%にした | シバーシュ地方からたどり着けない場所あり | 銅 |

| 【ネタバレのため実績名なし】 | 【ネタバレのため実績名なし】 | シナリオ進行時 | 銅 |

| 特製レシピ集 | 全ての料理レシピを入手した | ノーマルクエスト受諾 | 銀 |

| 【ネタバレのため実績名なし】 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銅 |

| 終わりの先 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銅 |

| 【ネタバレのため実績名なし】 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銅 |

| 【ネタバレのため実績名なし】 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銀 |

| 【ネタバレのため実績名なし】 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銅 |

| 【ネタバレのため実績名なし】 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銀 |

| 【ネタバレのため実績名なし】 | 【ネタバレのため実績詳細なし】 | シナリオ進行時 | 銀 |

| 菌糸の研究者 | シバーシュ地方の調査率を100%にした | アウルーマ地方に行かないとたどり着けない場所あり | 銅 |

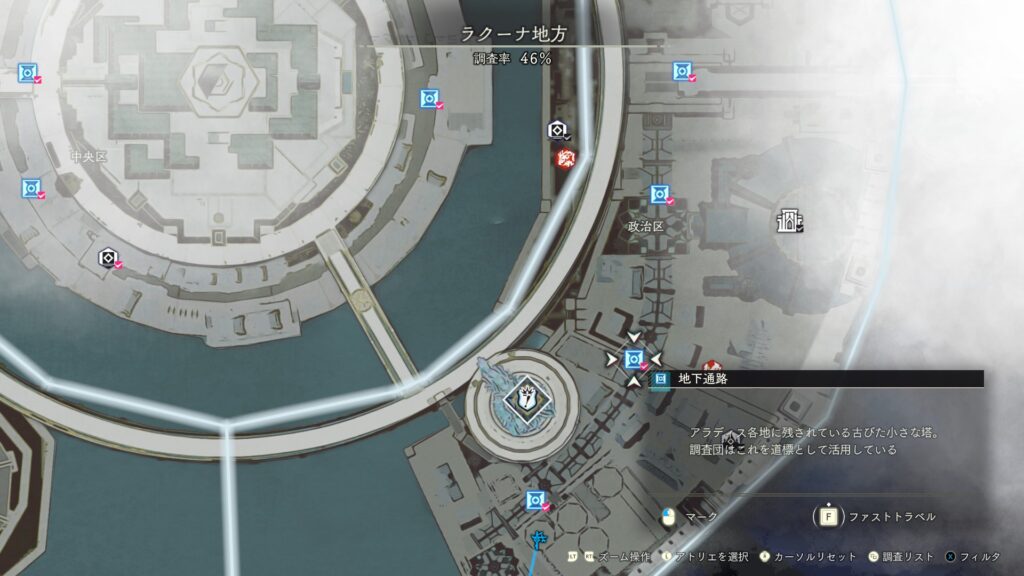

| 世界を廻る者 | ランドマークを全て解放した | シナリオ進行時 | 銀 |

| ハウジングマイスター | 全て特殊拠点を作成可能にした | 実際に作る必要はないが、開拓任務で作る必要がある | 銀 |

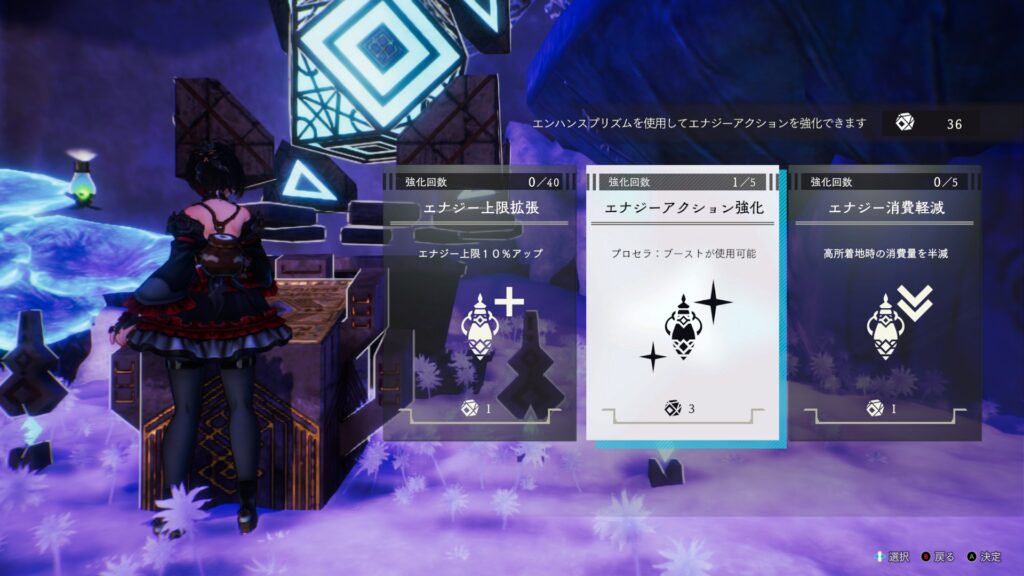

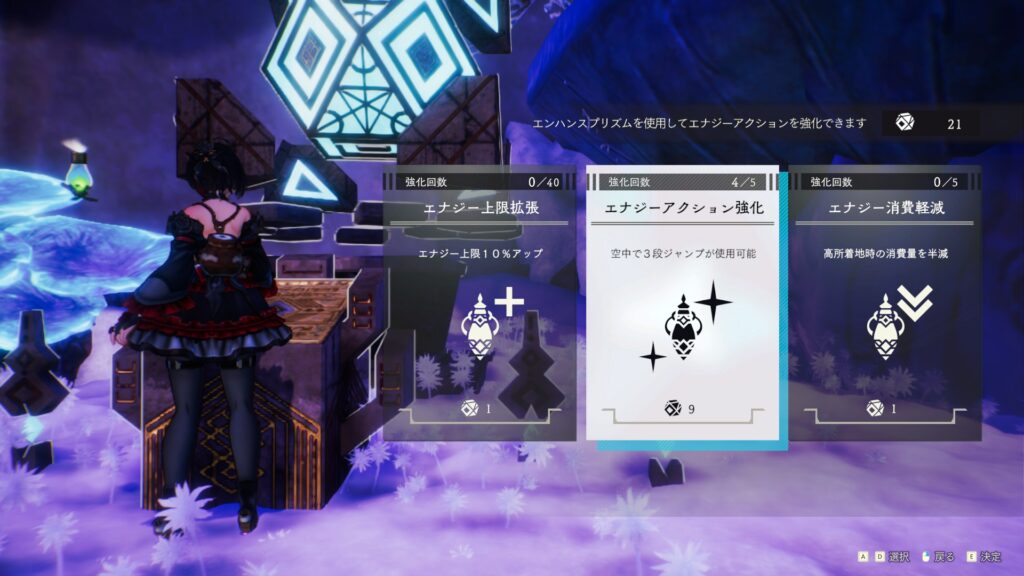

| 私のとっておき | エナジーコアを最大まで進化した | 祈念の社でエンハンスプリズムを大量に消費する | 銀 |

| 廃墟の探求者 | アウルーマ地方の調査率を100%にした | ラクーナ地方からしかたどり着けない場所あり | 銅 |

| 器用な手先 | 略式調合のレシピを全取得した | 開拓任務やメインクエスト等で取得 | 銀 |

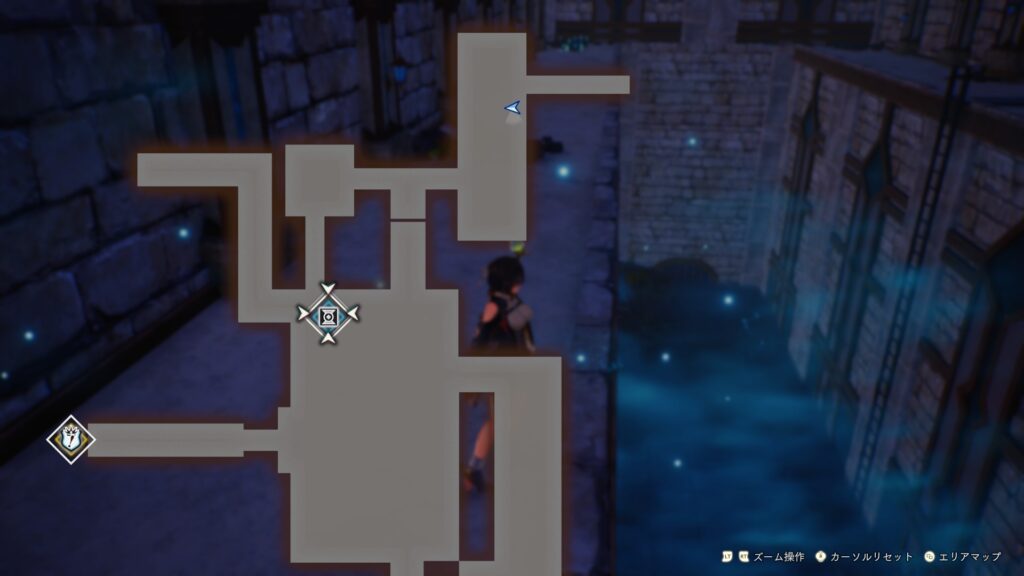

| 知識の探求者 | ラクーナ地方の調査率を100%にした | ラクーナ地方だけで訪れることが可能 | 銅 |

| 万象の探求者 | 全ての地方の調査率を100%にした | リグナス/シバーシュ/アウルーマ/ラクーナ全ての調査率を100%にする | 金 |

| 名誉調査団員 | 全てのエリアの開拓を完了した | リグナス/シバーシュ/アウルーマ/ラクーナ全ての開拓率を達成 | 金 |

| 叡智を求める者 | 全てのレシピを想起した | 想起するだけで調合する必要はない | 金 |

| 冒険者の心得 | スキルツリーの全てのスキルを取得した | エンハンスプリズムの関係上、全区画にある祈念の社9割ぐらい開けないと達成できない | 銀 |

| 追憶の錬金術士 | 上記全てを達成 | | 虹 |

実績FAQ

時限性の実績はありますか?

ありません。

難易度指定の実績はありますか?

ありません。一定以上のダメージを与えるとか○ターン以内に終わらせるのありません。

周回を前提とした実績や、選択肢で異なる実績はありますか?

ありません。1回のプレイで全実績を解除することが可能です。

取り返しのつかないのことは?

重要な選択肢

作中、6つほど存在する「フラグとなる選択肢」が存在します。この時、

- 選択後、背景が赤に変わる選択肢

- 選択後、背景が緑に変わる選択肢

のどちらを選んでいたかでエンディングが一部変化します。そのため、選択肢は注意しておきましょう。

お任せ調合時の消費アイテム。

お任せ調合は条件に一致するアイテムを無条件で投入します。ここに、戦闘アイテムだろうと装備品だろうと投入することができる本作の調合システムが加わると、「折角作ったアイテムがなくなる」ことは考えられます。

宝物庫をむやみやたらに開けない。

- 開拓任務

- ノーマルクエストの一部

- キャラクタークエスト

上記に「宝物庫から入手する家具の設計図」が含まれます。

にもかかわらず、宝物庫を開けるための鍵は有限であり、わかりにくいところにあったり数々のギミックを解除する必要があります。

そのため、「必要なときにしかる場所で開ける」ことは必須です。(これは本作最大の問題点だと思っています)

「療養地クエスト」の拠点。(アップデートで解決)

これはアウルーマ地方とラクーナ地方の2つ、開拓任務の進捗によって発生します。

アウルーマ地方で本クエストの対象となる場所で拠点を作った後、「施設を建て替えてしまうとラクーナ地方突入時に解禁される療養地クエストが発生しない」バグがあるようです。(再現度は不明)

このイベントで得られる報酬がラクーナ地方での開拓任務にも関わってくるので、ここでの建て替えは万全の注意を払ってください。

→ アップデートで解決しました。