ミニ一斗缶

百均で新たに購入したのはこちらです。

ダウンサイジングした一斗缶。しっかりと「オリーブオイル」のラベルまで貼られています。これをさっそくこう使いました。

ペンスタンド

深さ、大きさがペンスタンドにピッタリ。しかも、適度な重さがあるので倒れにくいのもナイス。

撮影

と、このように、いつものフィギュア撮影に添えてもマッチします。

百均グッズ、思わぬところで思わぬ使い道があるのが素敵です。

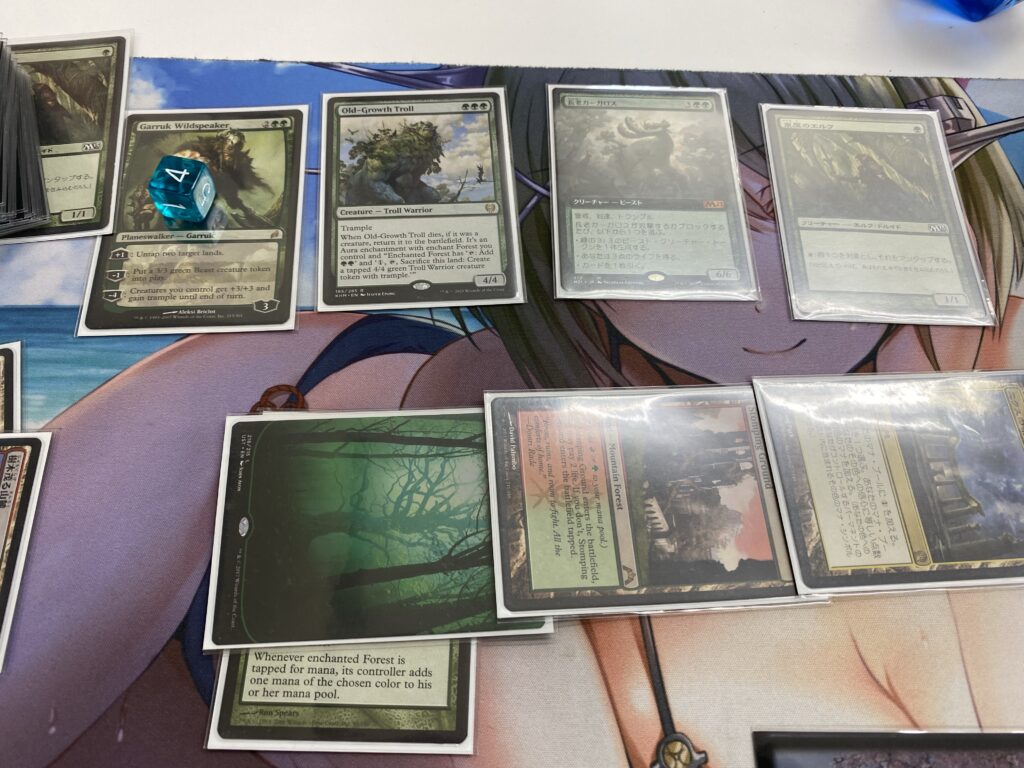

実に久しぶりにMtGをテーブルトップでプレイしました。

## メインデッキ

### 土地

7 森

2 踏み鳴らされる地

1 成長の揺り篭、ヤヴィマヤ

1 幽霊街

1 ケッシグの狼の値

4 ニクスの祭殿、ニクソス

3 樹木茂る山麓

3 吹きさらしの荒野

### クリーチャー

4 東屋のエルフ

1 漁る軟泥

4 辛み根の霊

1 再利用の賢者

3 永遠の証人

4 老樹林のトロール

1 長老ガーガロス

1 原始のタイタン

1 探索する獣

1 女王スズメバチ

1 孔蹄のビヒモス

### 呪文

3 召喚士の契約

4 楽園の拡散

1 ナイレアの弓

4 野生語りのガラク

1 アーク弓のレインジャー、ビビアン

1 ビビアン・リード

1 原初の命令

## サイドボード

1 トーモッドの墓所

1 呪文滑り

3 窒息

1 部族養い

1 自由なる者ルーリク・サー

1 雲打ち

1 漁る軟泥

1 最後のトロール、スラーン

1 引き裂く突風

2 古えの遺恨

2 内にいる獣好きなタイプのデッキ。特に、《老樹林のトロール》は緑への信心を3も稼ぎ、死亡してもマナ加速や追加のクリーチャーとなってくれるナイスなマスターピースでした。

数年前に組んだときよりも更にパワフルになったというのが第一印象。

また、ビートダウン相手にはサイズで圧倒してコントロールに教委のカードが含まれているので結構戦えるというのが分かりました。

「自分が作ったデッキが実際に動くのかを試して欲しい」とのことで統率者デッキを提供いただきプレイ。

《フェイに呪われた王、コルヴォルド》とその相性がいいカードばかりで占められ、あっという間に戦場を制圧していました。

それにしても、MtGのみで人と遊んだのは実に久しぶり。いい気分転換となりました。

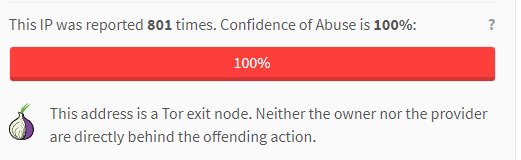

Mod Securityを導入してから、不正アクセスがerror.logに現れるようになりました。

そのアドレスをネガティブリストに放り込むことで後続のアクセスをブロックする方法は設定しました。

そこで、

設定を行います。

※ログは/var/lib/redmine/log に格納されています。

一般ユーザで実施します。

参考:

cd /var/lib/redmine/log

cat error.log | awk 'match($0,/[0-9]+\.[0-9]+\.[0-9]+\.[0-9]+/) { print substr($0, RSTART, RLENGTH) }'

# IPアドレスのみ表示されることを確認。cd /var/lib/redmine/log

cat error.log | awk 'match($0,/[0-9]+\.[0-9]+\.[0-9]+\.[0-9]+/) { print substr($0, RSTART, RLENGTH) }' | sort | uniq

# 一意のアドレスのみが表示されることを確認。cd /hoge/

vi negativelist.sh#!/bin/sh

SHELL=/bin/sh

PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin

cd /var/lib/redmine/log

cat error.log | awk 'match($0,/[0-9]+\.[0-9]+\.[0-9]+\.[0-9]+/) { print substr($0, RSTART, RLENGTH) }' | sort | uniq > /var/lib/redmine/log/suspicious_ip.`date +%Y%m%d`chmod +x negativelist.shsudo su -

crontab -u www-data -e

# redmineのログプラグインで閲覧できるよう、apache実行ユーザのcronを編集します0 8 * * * /hoge/negativelist.shこれで、「Mod Securityが不正アクセスと見なしたIPアドレスを日ごとに抜き出す」仕組みが整いました。

(シェルスクリプトで指定したディレクトリ内に、suspicious_ip.yyyymmdd というファイルが作成されます。

また、/var/lib/redmine/log 配下に置くことで、redmineのログプラグインで表示することができます。)

直接ネガティブリストに追記しないのは、偽陽性で自分自身がブロックされるのを防ぐためです。

Mod Securityを導入して一昼夜――

公表していないURLであるにも関わらず、しっかりと攻撃の予兆がログに現れました。

※この方法で、サーバにアクセスすることなく、redmineへのログを一元管理しています。

この、不正アクセスの予兆を示したアクセス元を調べると

Torから来ている望ましくないものまであり、昨今の驚異を嫌でも感じずにいられません。

そこで、Apacheの設定ファイルではなくMod Securityの機能を用いてIPアドレスを遮断していきます。

参考:

Apache×Mod SecurityでカンタンWAF構築

https://qiita.com/m0nch1/items/ac7255399366fb113a82

すべて管理者権限で実施しています。

vi /etc/apache2/sites-available/VIRTUALHOST.conf

# 使っているバーチャルファイルに読み替えます## Negativelist

SecRule REMOTE_ADDR "@pmFromFile negativelist.txt" "phase:1,id:2,deny,msg:'Negativelisted IP address'"vi /etc/etc/apache2/sites-available/negativelist.txtXXX.XXX.XXX.XXX

YYY.YYY.YYY.YYY

#ブロックしたいIPアドレスを記入していきます

# 設定確認のため、自分自身のアクセス元を記入しましたcd /etc/apache2/site-enabled

ln -s ../sites-available/negativelist.txt negativelist.txt

# 設定ファイルの位置を明示していないのでシンボリックリンクを張りますapache2ctl configtest

#Syntax OK を確認します

systemctl restart apache2上記手順で、「自分自身をブロックする」設定を入れ、redmineにアクセスして「403」が返ってくることとエラーログにその旨が記録されていることを確認。(その後、このアドレスは削除しています)

などが必要になってきます。

インターネット環境に構築したredmineに不正アクセスが飛んでくるというエントリーを投稿したところ、

「Mod Security導入も一つの手」

というコメントをいただき、早速導入することにしました。

全て管理者権限で実施しました。

aptitude update

aptitude upgradeaptitude install libapache2-mod-security2

systemctl restart apache2cp -pi /etc/modsecurity/modsecurity.conf-recommended /etc/modsecurity/modsecurity.conf

cd /tmp

git clone https://github.com/SpiderLabs/owasp-modsecurity-crs.git

cd /owasp-modsecurity-crs

cp -pi crs-setup.conf.example /etc/modsecurity/crs-setup.conf

cp -pir rules/ /etc/modsecurity/vi /etc/apache2/mods-available/security2.conf<IfModule security2_module>

# Default Debian dir for modsecurity's persistent data

SecDataDir /var/cache/modsecurity

# Include all the *.conf files in /etc/modsecurity.

# Keeping your local configuration in that directory

# will allow for an easy upgrade of THIS file and

# make your life easier

IncludeOptional /etc/modsecurity/*.conf

Include /etc/modsecurity/rules/*.conf

</IfModule>systemctl restart apache2vi /etc/apache2/sites-available/VIRTUALHOST.conf

# 各自のバーチャルホストファイルに読み替えます# Mod Security

SecRuleEngine On

## ModSecurity有効化

SecRequestBodyInMemoryLimit 524288000

SecRequestBodyLimit 524288000

## ファイルのアップロードをできるようにします。

SecRuleRemoveById 949110

SecRuleRemoveById 941310

SecRuleRemoveById 980130

SecRuleRemoveById 911100

SecRuleRemoveById 200002

SecRuleRemoveById 200003

## 上記を無効化しないとチケット更新時にエラーとなりました(偽陽性)ため、上記ルールを除外します。

SecRule ARGS:modsecparam "@contains test" "id:4321,deny,status:403,msg:'ModSecurity test rule has triggered'"

## テスト用の検知パラメータを付け加えます。systemctl restart apache2ブラウザから

http://your-site-domain/redmine/?modsecparam=test

にアクセスし、「Forbidden」が表示されることを確認します。

また、

をそれぞれ確認しました。

更に万年筆を積み上げました。

21年末に出たばかりの万年筆。

と、スペック盛り盛りの万年筆。文具コーナーで平積みされていたので購入です。

かなりスッキリとしたシルエットと、長めのペン軸。(CON-70N)に対応しているので、インクも長持ちです。

「不思議な感覚」というのが手に持った第一印象。ペンの長さに比して、軽いです。

それなのに、スーッと書けます。まるで、ボールペンのような滑りでペンが走りました。

そして、「プレピー」のようなパチンとハマるキャップも素敵です。これなら乾燥をある程度防いでくれるでしょう。

また、新たに書くための道具が加わりました。

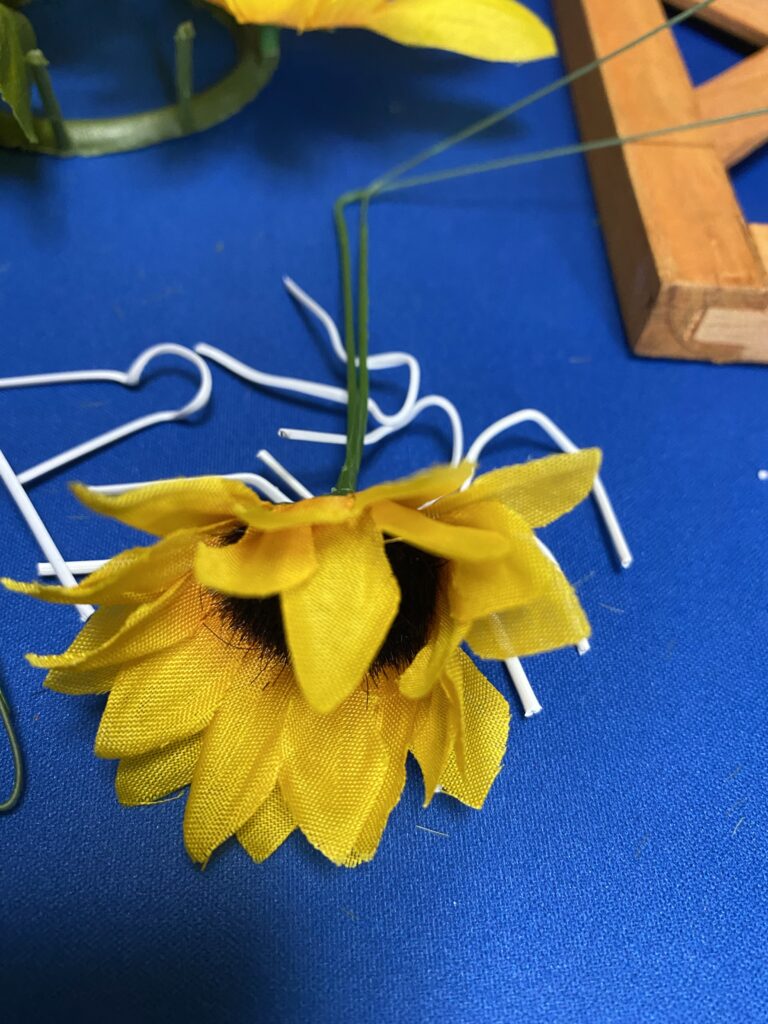

先だっての「紫陽花」背景に気をよくし、更に追加しました。

購入したのはこちら。夏を象徴するかのような花、ひまわりの造花リングと

造花の先がワイヤーとなっているもの。これで、造花を留めつつ飾れるという一石二鳥が図れます。

今回、ひまわりの差し色として朝顔のガーメントも配置することにしました。

だいたいのイメージを決めつつ

この“ワイヤー”で留めていきます。

そうこうしている間に完成。「夏概念」を象徴する背景です。

しっかりとアクリルスタンドと調和です。(特に、このキャラクターのストーリーに欠かせない花なので、この背景は悲願でした)

また、黄色一辺倒にならないように合間に添えた朝顔も活きました。

先の紫陽花と合わせ、梅雨〜盛夏のトレリスが2つ出来上がりです。

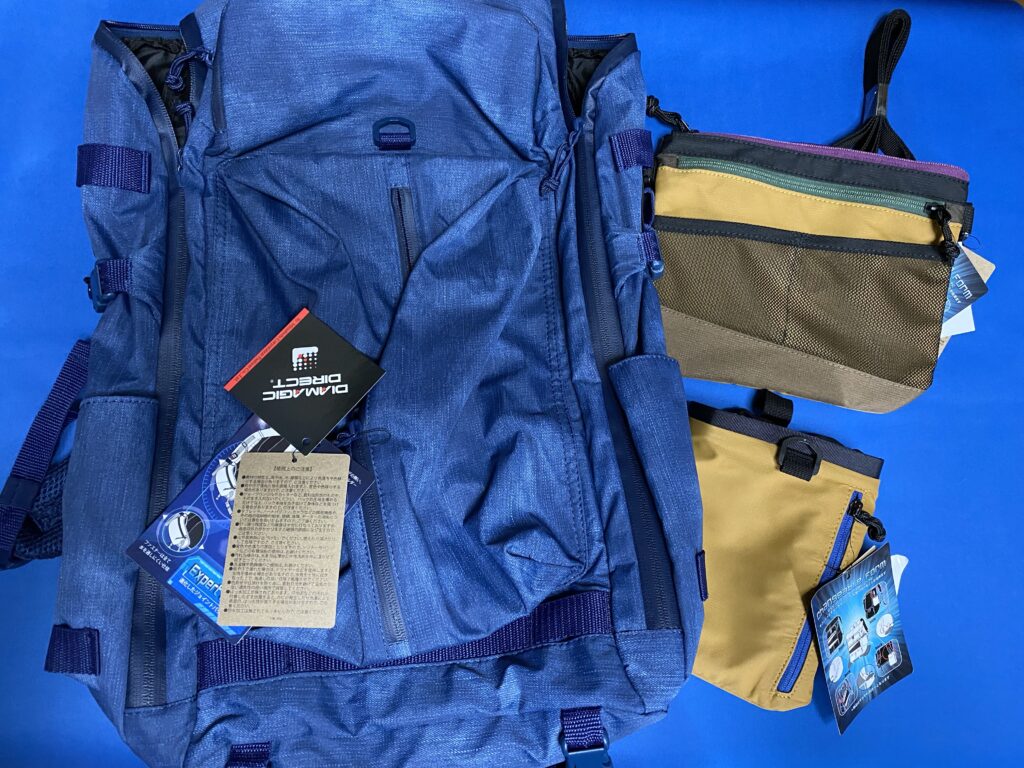

この用途だけでなく、本来の用途でも使えるものです。

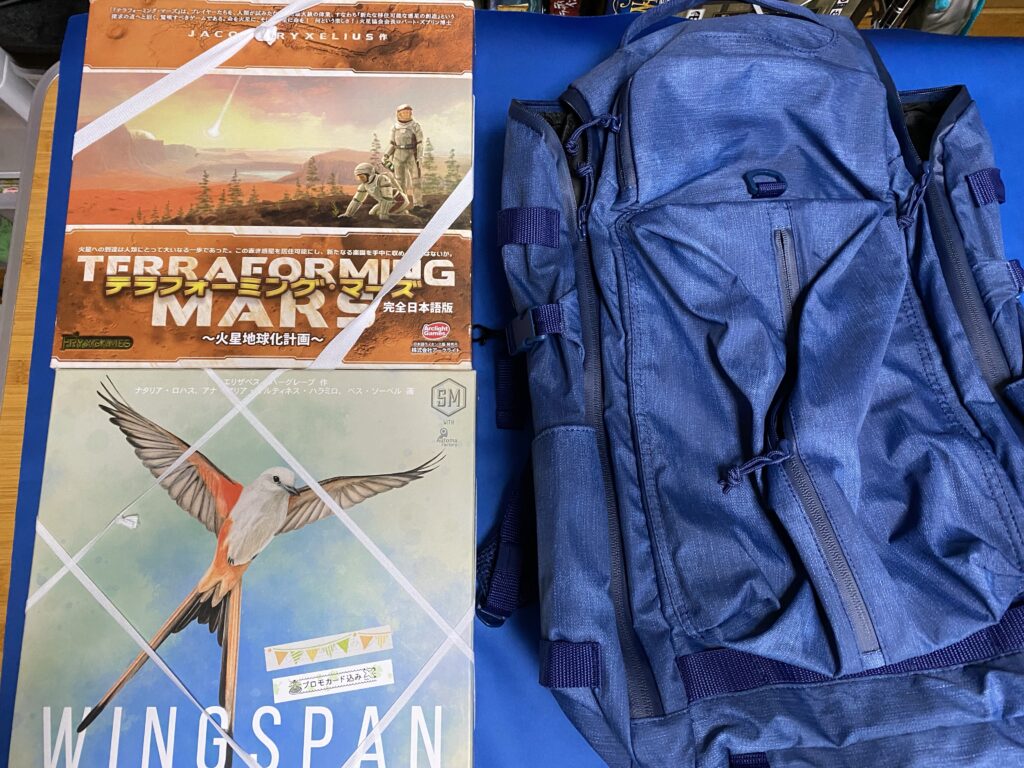

ネットで、これは大きなボードゲームでも運搬できると聞いたので入手です。

「どのぐらいのボードゲームが入るのか?」を試してみます。

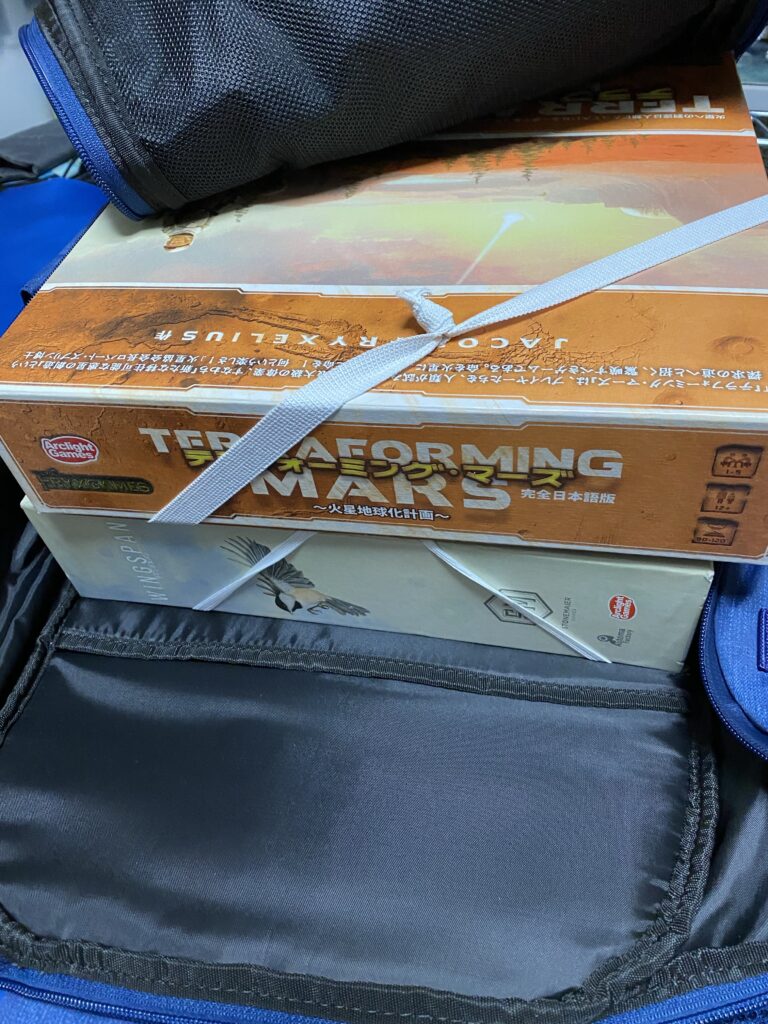

まずは、わりと大きな場所を取る

を試してみます。(これらは通常のリュックに入らない大きさ)

難なくクリア。

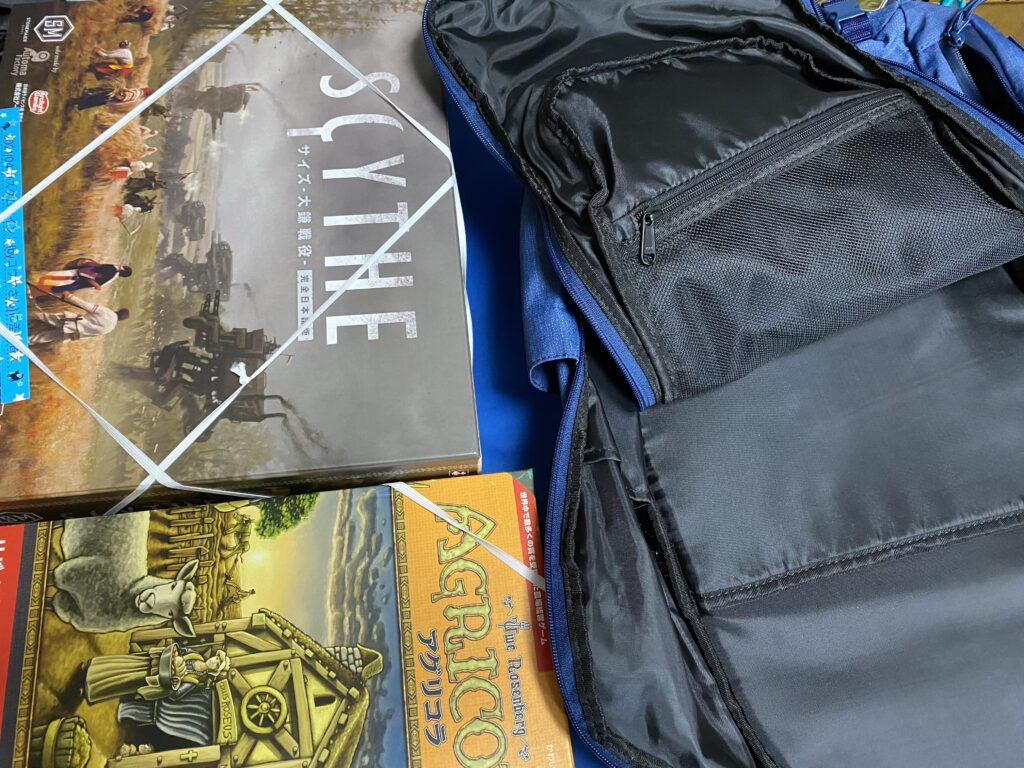

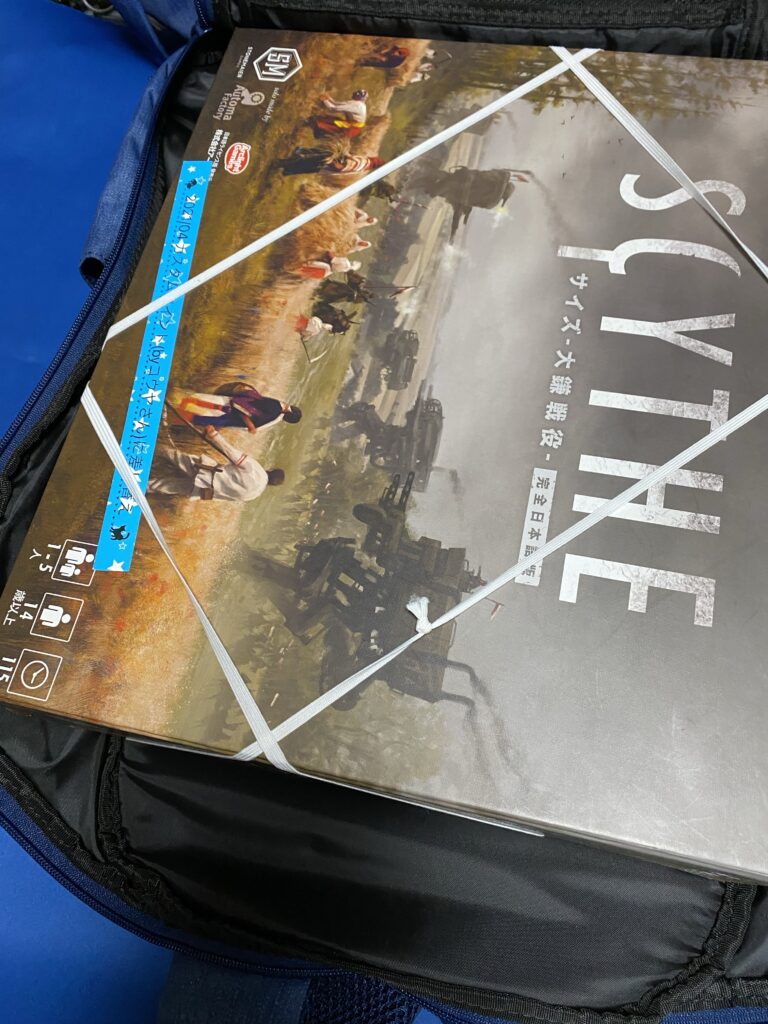

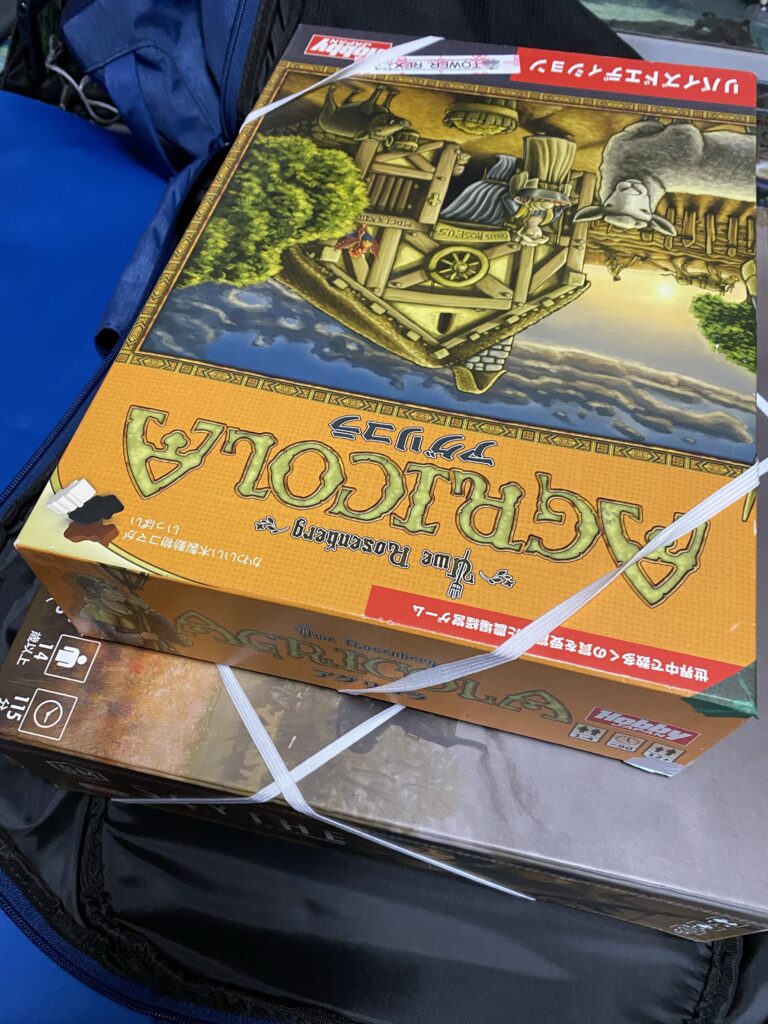

そこで、小さいキャリーでも難しい箱にチャレンジ。『大鎌戦役』です。

まるごと入ります。

その上に『アグリコラ』まで詰めます。

空いた隙間に『パッチワーク』まで入る驚きの結果となりました。

「極めて上々」というほかはありません。これだけ積んだのに外のポケット部分も機能するのも素晴らしく。

また、これによって、「輪行旅行をどうするか」の算段も立ちました。

Powered by WordPress & Theme by Anders Norén