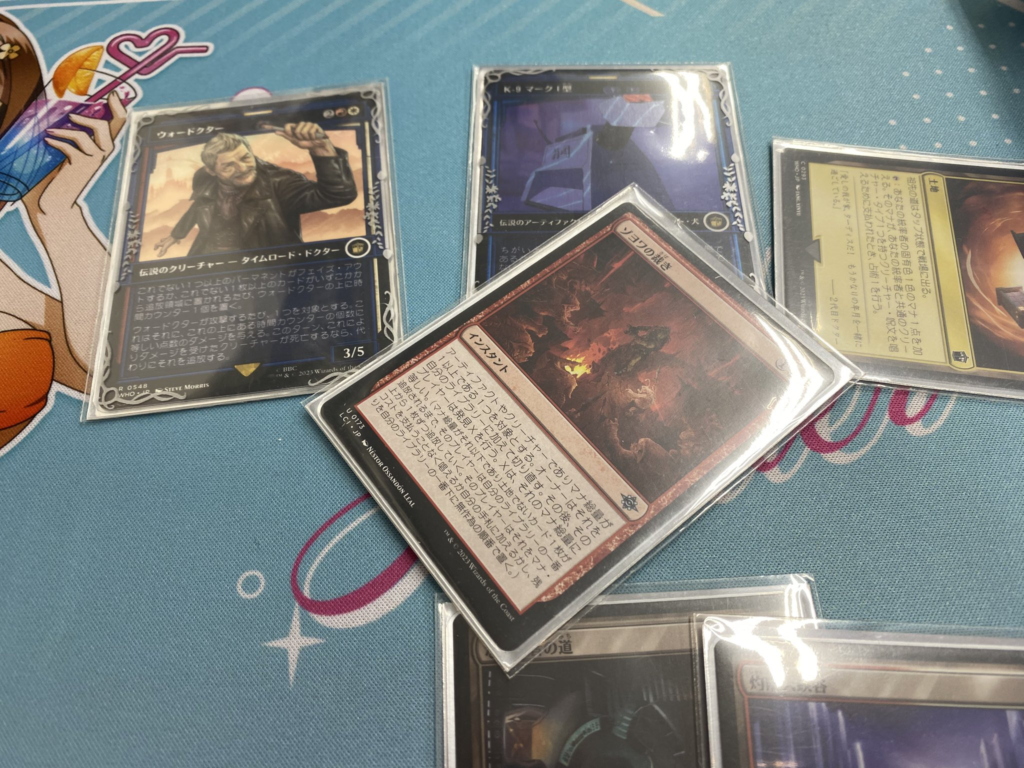

このデッキをのコンボを複数ルートにしました。

統率者

- リスの将軍、サワギバ/Chatterfang, Squirrel General

デッキ

クリーチャー

- ズーラポートの殺し屋/Zulaport Cutthroat

- マリオネットの見習い/Marionette Apprentice

- 巣穴の魂商人/Warren Soultrader

- 実験的な菓子職人/Experimental Confectioner

- 悲哀の徘徊者/Woe Strider

- ネイディアの夜刃/Nadier's Nightblade

- 無情な無頼漢/Ruthless Knave

- 無情な屍技術師/Ruthless Technomancer

- さえずる魔女/Chittering Witch

- ヘイゼルの醸造主/Hazel's Brewmaster

- 無慈悲な略奪者/Pitiless Plunderer

- 溜め込む親玉/Hoarding Broodlord

- 極楽鳥/Birds of Paradise

- 金のガチョウ/Gilded Goose

- 裕福な亭主/Prosperous Innkeeper

- 茨越えの餌あさり/Thornvault Forager

- 献身のドルイド/Devoted Druid

- ペレグリン・トゥック/Peregrin Took

- リスの小走り/Scurry of Squirrels

- 不屈の補給兵/Tireless Provisioner

- 小走り樫/Scurry Oak

- 秘密を知るもの、トスキ/Toski, Bearer of Secrets

- 永久の証人/Timeless Witness

- 錯乱した隠遁者/Deranged Hermit

- 貪欲なるリス/Ravenous Squirrel

- 悪魔の職工/Fiend Artisan

- 蔦刈りの導師/Vinereap Mentor

- 種選奴、カメリア/Camellia, the Seedmiser

- 根花のヘイゼル/Hazel of the Rootbloom

- リスの巣の守り手/Drey Keeper

- どっきりドングリ団/The Odd Acorn Gang

- 歩行バリスタ/Walking Ballista

- アカデミーの整備士/Academy Manufactor

- カルドーサの鍛冶場主/Kuldotha Forgemaster

- マイアの戦闘球/Myr Battlesphere

インスタント

- 命取りの論争/Deadly Dispute

- 切断マジック/Saw in Half

- 蓄え放題/Cache Grab

- 新緑の命令/Verdant Command

- 暗殺者の戦利品/Assassin's Trophy

- ウィンドグレイスの裁き/Windgrace's Judgment

ソーサリー

- 群がり庭の虐殺/Swarmyard Massacre

- 根鋳造の弟子入り/Rootcast Apprenticeship

- 大渦の脈動/Maelstrom Pulse

- 戦争の犠牲/Casualties of War

エンチャント

- 清掃人の才能/Scavenger's Talent

- 想起の拠点/Bastion of Remembrance

- 美食家の才能/Gourmand's Talent

- パンくずの道標/Trail of Crumbs

- イトリモクの成長儀式/Growing Rites of Itlimoc

- 獣使いの昇天/Beastmaster Ascension

- 殺しのサービス/Killer Service

- 似通った生命/Parallel Lives

アーティファクト

- 太陽の指輪/Sol Ring

- 恐竜の遺伝子/Dino DNA

- 頭蓋骨絞め/Skullclamp

- ゴルガリの印鑑/Golgari Signet

- 秘儀の印鑑/Arcane Signet

- 反発のタリスマン/Talisman of Resilience

- ヌカコーラ自動販売機/Nuka-Cola Vending Machine

- アシュノッドの供犠台/Ashnod's Altar

- 前兆の時計/Clock of Omens

- 旗印/Coat of Arms

- 囀り吐き/Chitterspitter

プレインズウォーカー

- 呪われた狩人、ガラク/Garruk, Cursed Huntsman

土地

- 8:沼/Swamp

- 8:森/Forest

- ボジューカの沼/Bojuka Bog

- 草むした墓/Overgrown Tomb

- ゴルガリの腐敗農場/Golgari Rot Farm

- 憑依されたぬかるみ/Haunted Mire

- ジャングルのうろ穴/Jungle Hollow

- ラノワールの荒原/Llanowar Wastes

- 屍花の交錯/Necroblossom Snarl

- 汚れた森/Tainted Wood

- 疾病の神殿/Temple of Malady

- 黄昏のぬかるみ/Twilight Mire

- 森林の墓地/Woodland Cemetery

- 緑ばんだ沼/Viridescent Bog

- 統率の塔/Command Tower

- 風変わりな果樹園/Exotic Orchard

- 祖先の道/Path of Ancestry

- 不気味な辺境林/Grim Backwoods

- 群がりの庭/Swarmyard

- 新緑の地下墓地/Verdant Catacombs

搭載したコンボ

統率者と絡めたコンボ

サワギバがいる状態で

無限マナ/無限ドレイン

- 巣穴の魂商人+裕福な亭主/ネイディアの夜刃/ズーラポートの殺し屋

無限マナ/条件付きの全除去

- 無慈悲な略奪者+リストークン2体

- 戦場のクリーチャーを対象にしてリストークン2体を生け贄に捧げ、サワギバの起動型能力を起動します。

- 1の解決の上に無慈悲な略奪者の宝物生成能力(クリーチャーが死亡する度に宝物生成)が詰まれます。

- サワギバの置換能力により、宝物2つとリス2つが出てきます。

- まだ1がスタックに詰まれていますが、3で出てきた宝物1つとリス2つを使って1~3の処理が繰り返されます。

プロテクションや呪禁などで無い限り、場にいるクリーチャーを全て壊滅させ、無限宝物が出てきます。

ライブラリーが尽きるまでドロー/半無限マナ

(食物3個の状態で)

- ヌカコーラ自動販売機

- ペレグリン・トゥック

旗印による無限トークン

- 旗印

- 小走り樫

裕福な亭主がいれば無限ライフも得られます。ネイディアの夜刃/ズーラポートの殺し屋などと無料のサクり台で無限ドレインも可能です。

他、

- マイアの戦闘球+恐竜の遺伝子+アシュノッドの供犠台

- 献身のドルイド+ヘイゼルの醸造者

の無限マナなど、使っていて楽しいデッキになりました。