これと同時に手に入れていました。

造花のバリエーションかと思ったら、ぶら下げられるように輪がついているのがポイント。

早速、試してみます。以前百均で入手していたワイヤーライトに輪を通して

撮影スペースにぶら下げるように固定します。

ぶら下げることで(トレリスのように)枠にとらわれることがなく、横に広く奥行きのある背景を使えるようになりました。

以前紹介したボードゲーム『宝石の煌めき』のソロバリアント(出典:BBG[Board Game Geek])を元に、よりマイルドな難易度のバリアントとして調整しました。

プレイヤーは、擬似的な対戦相手「ボット」と対峙し、宝石商としてより多くの威信を得ることを目的とします。

これにつきます。こちらが2~3手番でようやくカード1枚購入できるのに対し、ボットは1手番でカードを手に入れます。この圧倒的速度はゲームに慣れていない人の心を折るには十分です。

程よい重量感もあって質感が素晴らしい宝石トークンのやりとりは最序盤~中盤にかけてのゲームの華。このやりとりもまたゲームの一部なので、こちらのバリアントに取り入れました。

また、ソロバリアントは宝石を各1枚しか取れないのも不満が残りました。

「威信ポイント15点以上」がゲーム終了のトリガーである本ゲームにおいて、

を一瞥することは重要です。そして、その鍵となるカードの確保をどのタイミングで行えばいいのかをトレーニングできるようなルールにチューニングしました。

2人戦と同じようにセットアップします。

まで同じですが、ボット用に6面体ダイスを1つ用意します。

ボットは黄金トークンを1つ受け取ります。

Lv.1の発展カードの山札の一番上にあるカードを表向きにして、それを受け取ります。

つまり、ボットはLv.1の発展カード1枚と黄金トークン1つのアドバンテージを得た上でゲームを開始します。

ボットの先攻でスタートします。

ボットが確保している

を数えます。(このカウントは、対人戦でも癖にしておきましょう)

ボットは以下の行動パターンに沿ってカードを獲得していきます。

上記に従ってカードが買えない場合、ボットは以下の条件に沿ってトークンを獲得します。

6面体ダイスを1つ振ります。

ボットは黄金トークンを受け取ります。(カードの確保は行いません)

プレイヤー、ボットともに通常のゲームと同じです。

通常のゲームと同じです。ボットが先攻なので

となります。同点だった場合は、カードの少ない方が勝利です。(このカードにはボットが『確保』した威信ポイント1点分のカードは含まれません)

こんなものまで売られるようになったとは驚きでした。

そのままズバリのリングライト。撮影時、照明は多様性があったほうが助かります。

そして、今回はこれをこのように用いました。

ために可能だった前面からの光。

これにより

こういった撮影ができるようになったのは大きな収穫でした。

ここから更に改良を加えました。

以下を導入済みです。

全て管理者権限で実施しました。

mkdir /var/lib/redmine/log/suspicious_ipcd /hoge/

vi negativelist_add.sh#!/bin/sh

SHELL=/bin/sh

PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin

cd /var/lib/redmine/log

cat error.log | awk 'match($0,/[0-9]+\.[0-9]+\.[0-9]+\.[0-9]+/) { print substr($0, RSTART, RLENGTH) }' | sort | uniq > /var/lib/redmine/log/suspicious_ip/suspicious_ip.`date +%Y%m%d`

chown www-data:www-data /var/lib/redmine/log/suspicious_ip/suspicious_ip.`date +%Y%m%d`

cat /var/lib/redmine/log/suspicious_ip/suspicious_ip.2* |sort |uniq > /var/lib/redmine/log/suspicious_ip_all.txt

cat suspicious_ip_all.txt > /etc/apache2/sites-available/negativelist.txt

chown www-data:www-data suspicious_ip_all.txt

sed -i /除外したいIPアドレス/d /etc/apache2/sites-available/negativelist.txt

chmod +x negativelist_add.shここでは/etc/apache2/sites-available/redmine-le-ssl.conf にコンフィグを作成済みです。

cd /etc/apache2/sites-available

cp -pi redmine-le-ssl.conf redmine-le-ssl.conf.bak

vi redmine-le-ssl.conf<VirtualHost _default_:80>

servername [redmineのドメイン名]

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

</VirtualHost>

<VirtualHost _default_:443>

servername [redmineのドメイン名]

CustomLog /var/log/redmine/access.log combined

ErrorLog /var/log/redmine/error.log

Alias /redmine /var/lib/redmine/public

# Mod Security

SecRuleEngine On

## ModSecurity有効化

SecRequestBodyInMemoryLimit 524288000

SecRequestBodyLimit 524288000

## ファイルのアップロードをできるようにします。

SecRuleRemoveById 949110

SecRuleRemoveById 941310

SecRuleRemoveById 980130

SecRuleRemoveById 911100

SecRuleRemoveById 200002

SecRuleRemoveById 200003

SecRuleRemoveById 200004

SecRuleRemoveById 959100

## 上記を無効化しないとチケット更新時にエラーとなりました(偽陽性)ため、上記ルールを除外します。

SecRule ARGS:modsecparam "@contains test" "id:4321,deny,status:403,msg:'ModSecurity test rule has triggered'"

## テスト用の検知パラメータを付け加えます。

## Negativelist

SecRule REMOTE_ADDR "@pmFromFile negativelist.txt" "phase:1,id:2,deny,msg:'Negativelisted IP address'"

# /etc/apache2/sites-available/negativelist.txt に記載されたIPアドレスを自動的に遮断します。

<Location /redmine>

PassengerBaseURI /redmine

PassengerAppRoot /var/lib/redmine

Require all granted

<RequireAll>

Require all granted

</RequireAll>

</Location>

SSLEngine on

Protocols h2 http/1.1

Header always set Strict-Transport-Security "max-age=63072000"

SSLCertificateFile [let's encryptが指定した証明書ファイルのパス]

SSLCertificateKeyFile [let's encryptが指定した秘密鍵ファイルのパス]

#Include /etc/letsencrypt/options-ssl-apache.conf

RewriteEngine On

RewriteCond %{HTTP_HOST} ^samplehoge\.hogehoge

RewriteRule ^/$ https://samplehoge.hogehoge/redmine/ [R]

</VirtualHost>

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1

SSLCipherSuite ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384

SSLHonorCipherOrder off

SSLSessionTickets off

SSLUseStapling On

SSLStaplingCache "shmcb:logs/ssl_stapling(32768)"apache2ctl configtest

# Syntax OKを確認します

systemctl restart apache2crontab -e0 8 * * * /hoge/negativelist.sh

これで、以下の動きができるようになります。

昨年から、丸一年経っての出来事です。

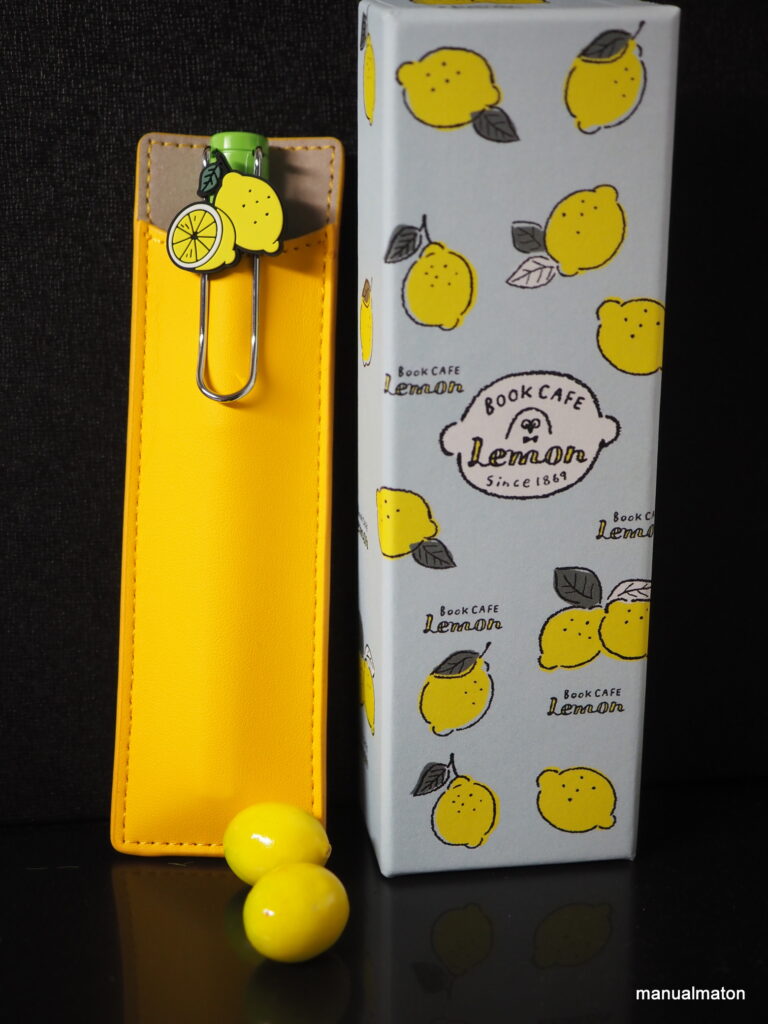

ふと思い立ち、丸善の文具コーナーに訪れたら幸運が待っていました。

レモンのチャーム付きLAMY万年筆。

しかも、一番好きなこの明るい緑で彩られています。

昨年のものとは異なり、二つ切りのレモンとまるごとをあしらった形です。

今回のペン先は極細を選びました。

と、三拍子が揃った道具を入手しました。

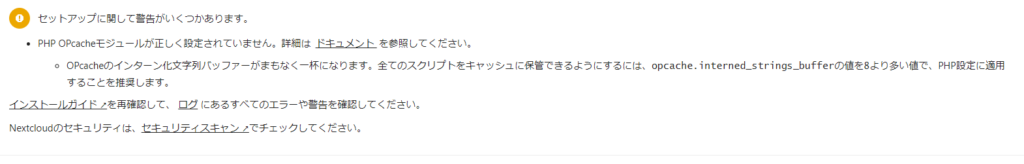

Nextcloudにアップロードされた画像をタグ付けしてくれる「recognize」アプリを使っています。

それを用いて運用したところ、以下のエラーに出くわしました。

メニュー > Administration settings > 概要

これを放置していったところ、Webサービスが止まり、SSHにも接続できなくなりました。そのため、以下の対処を施しました。

以下の環境で動いています。

※snapは使わず、オンプレで構築しました。

また、Opcacheモジュールは設定済みです。

以下、管理者権限で実施しています。

mkdir /etc/old

cd /etc/php/7.4/mods-available

cp -pi opcache.ini /etc/old/opcache.ini.`date +%Y%m%d`

vi opcache.iniopcache.interned_strings_buffer=16

; 8 → 16に修正apache2ctl configtest

# Syntax OK を確認します

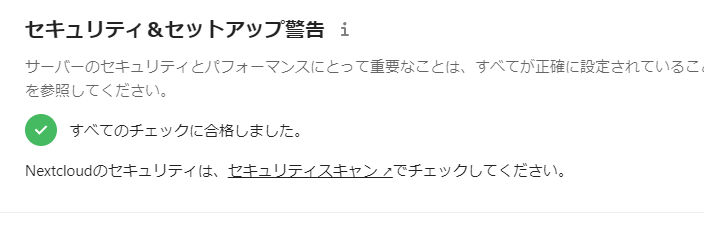

systemctl restart apache2メニュー > Administration settings > 概要

へと進みます。

「全てのチェックに合格しました。」

を確認します。

万単位のファイルを既にインポートしたため、画像認識とタグ付けのためにかなりのCPUリソースを消費します。(平均オーバーロードが7を超えるときもありました)

そのため、zabbix等で負荷を監視している場合は認識中は閾値を上げておく等の対処が必要です。

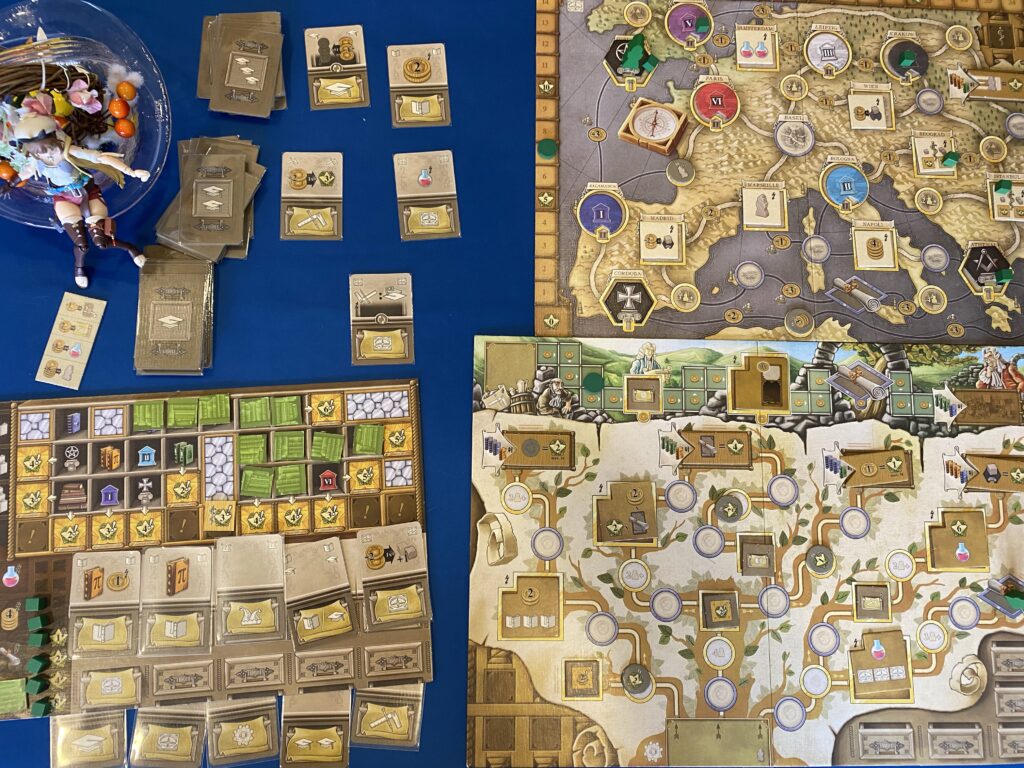

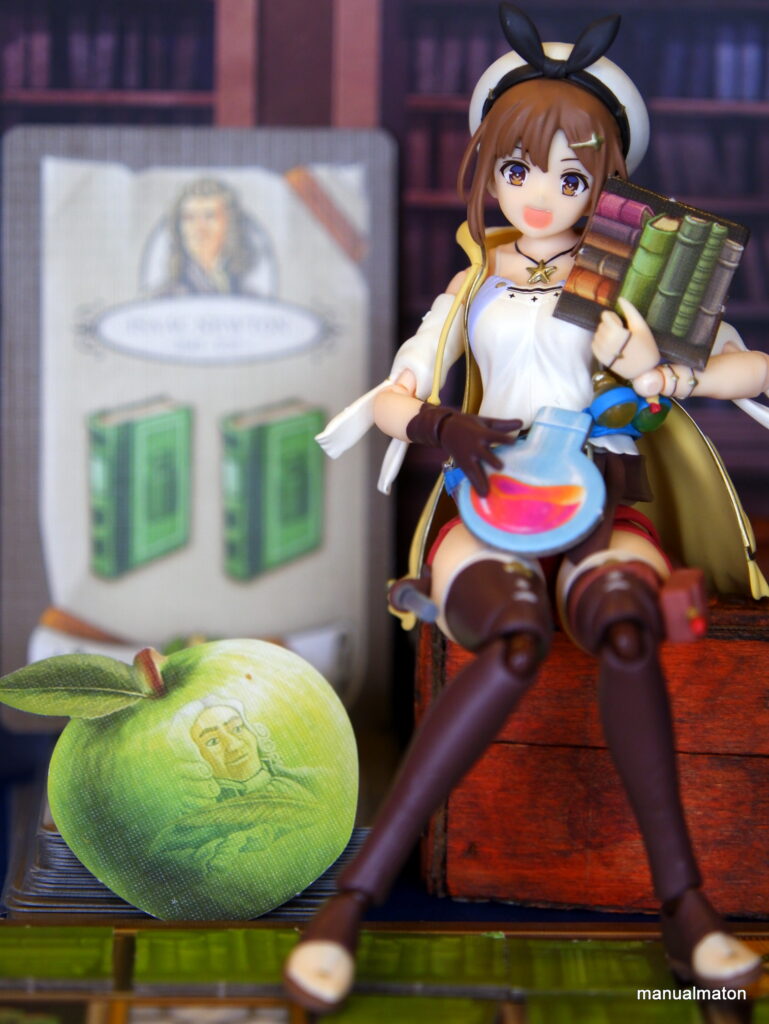

figmaライザリン・シュタウトの可動性に着目し、「どんなボードゲームと撮影したら映えるだろうか」を考えた結果、積んでいたボードゲームにも着目するようになりました。

3つのボードをまんべんなく目を配らないとうまく得点が伸びないソロ感強めのボードゲーム。

2年ぶりのプレイともあって、今回はあまり得点が伸びませんでした。

そして、ボードゲームのタイトルとなっている偉大な科学者は錬金術でも名を馳せていたのでこのように収めた次第。

水族館のために魚を集めていくゲーム。木駒のカラフルさ豪華さが魅力です。

こちらも10ヶ月ぶりぐらいのプレイです。ソロの規定点である60点ちょうどだったのでホッとしました。

こちらも木駒を抱えられる大きさだったのが素晴らしく。

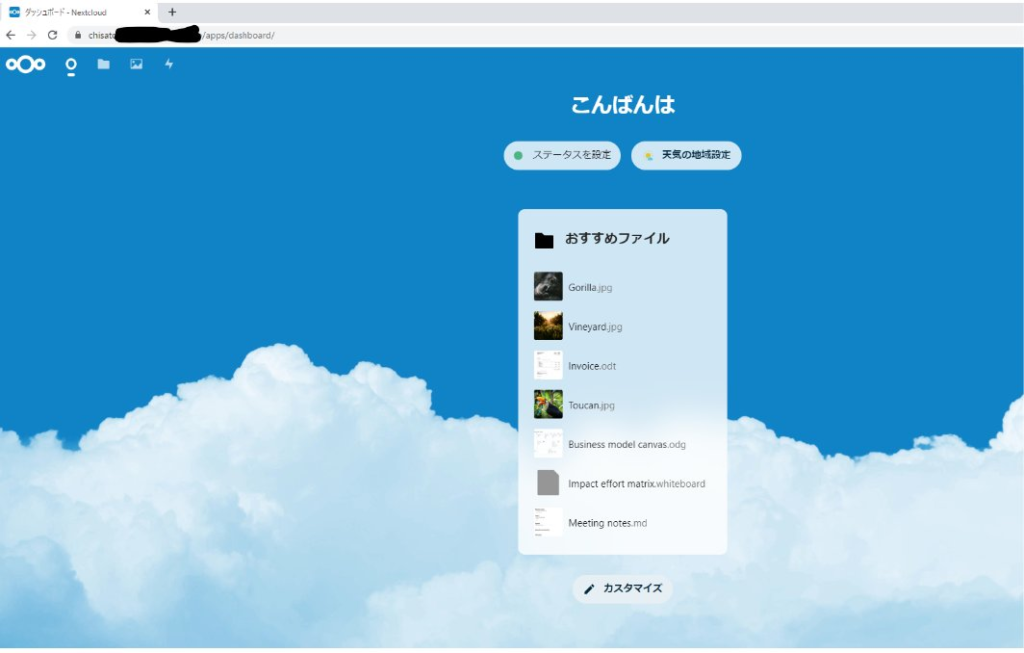

Dropboxのようにファイルを保存できて、各種アプリ(プラグイン)で様々な機能を拡張できるOSS、Nextcloudをインストールしました。

この、2台目のChuwi Herobox Proです。redmineのデータ同期サーバのデータをマウントするために選びました。

以下が導入済みです。

全て管理者権限で実施しました。

sudo apt install php7.4-{opcache,pdo,bcmath,calendar,ctype,fileinfo,ftp,gd,intl,json,ldap,mbstring,mysqli,posix,readline,sockets,bz2,tokenizer,zip,curl,iconv,phar,xml}

systemctl restart apache2mysql -u root -pCREATE USER 'nextcloud'@'localhost' IDENTIFIED BY 'パスワード';

CREATE DATABASE IF NOT EXISTS nextcloud CHARACTER SET utf8mb4 COLLATE utf8mb4_general_ci;

GRANT ALL PRIVILEGES ON nextcloud.* TO 'nextcloud'@'localhost';

FLUSH PRIVILEGES;

導入したサーバは/homeディレクトリを別SSDにマウントしているため、以下のようにしました。

wget https://download.nextcloud.com/server/releases/latest.zip

unzip latest.zip /home/www-data

chown -R www-data:www-data /home/www-data/nextcloudmkdir /var/log/apache2/nextcloud

chown -R www-data:www-data /var/log/apache2/nextcloud

vi /etc/apache2/sites-available/nextcloud.conf<VirtualHost _default_:80>

ServerName [公開するドメイン名]

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

CustomLog /var/log/apache2/nextcloud/access.log combined

ErrorLog /var/log/apache2/nextcloud/error.log

</VirtualHost>

<VirtualHost _default_:443>

ServerName [公開するドメイン名]

CustomLog /var/log/apache2/nextcloud/ssl_access.log combined

ErrorLog /var/log/apache2/nextcloud/ssl_error.log

SSLEngine on

Header always set Strict-Transport-Security "max-age=15552000; includeSubDomains"

SSLProtocol All -SSLv2 -SSLv3 -TLSv1

SSLCipherSuite ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:AES:CAMELLIA:DES-CBC3-SHA:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!aECDH:!EDH-DSS-DES-CBC3-SHA:!EDH-RSA-DES-CBC3-SHA:!KRB5-DES-CBC3-SHA

SSLCertificateFile /etc/certs/ssl.crt

# 証明書のファイルパス

SSLCertificateKeyFile /etc/private/ssl.key

# 秘密鍵のファイルパス

DocumentRoot /home/www-data/nextcloud

<Directory /home/www-data/nextcloud>

Options Indexes FollowSymLinks MultiViews

AllowOverride All

Require all granted

</Directory>

</VirtualHost>a2ensite nextcloud.conf

apache2ctl configtest

# Syntax ok を確認します

systemctl restart apache2ブラウザから設定したドメインにアクセスします。

アクセス後、ガイドに従い

を設定後、以下の画面が出てくれば成功です。

こちらの続きです。

パターンがあったので、完全削除を対応しました。

apt-get --purge autoremove php*

これにより、設定ファイルを含めてPHPが削除されました。

add-apt-repository ppa:ondrej/php

aptitude update

aptitude upgrade

apt install php7.4

apt install php7.4-{opcache,pdo,bcmath,calendar,ctype,fileinfo,ftp,gd,intl,json,ldap,mbstring,mysqli,posix,readline,sockets,bz2,tokenizer,zip,curl,iconv,phar,xml}

systemctl restart apache2その後、正常に上がっていることを確認。

[--purge]オプションで完全に削除するのを失念していました。

Powered by WordPress & Theme by Anders Norén