概要

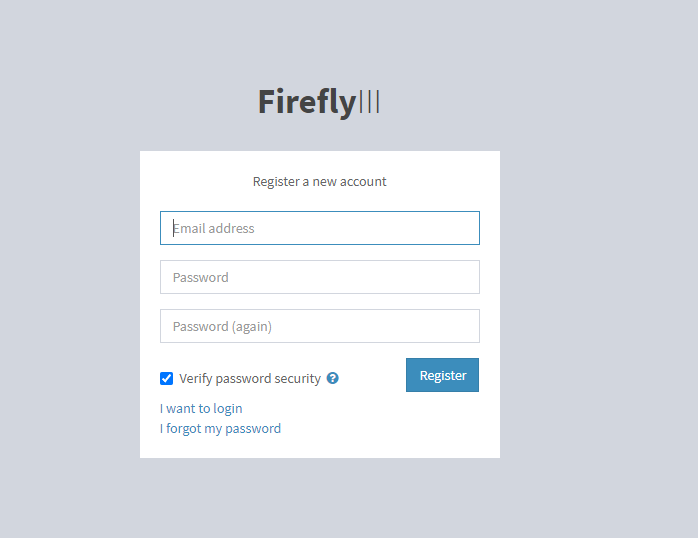

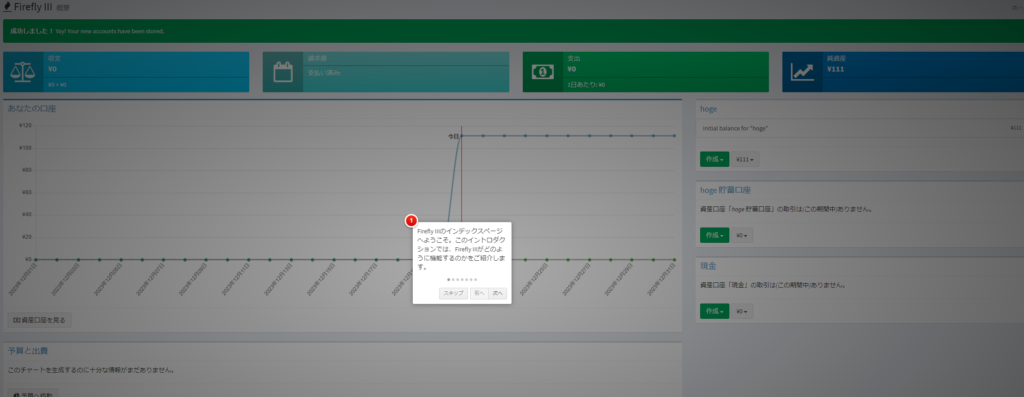

PHPもDBも入っていない検証機があったので、Firefly iii 6系を入れようとしましたが、失敗しました。

以下は失敗の記録です。

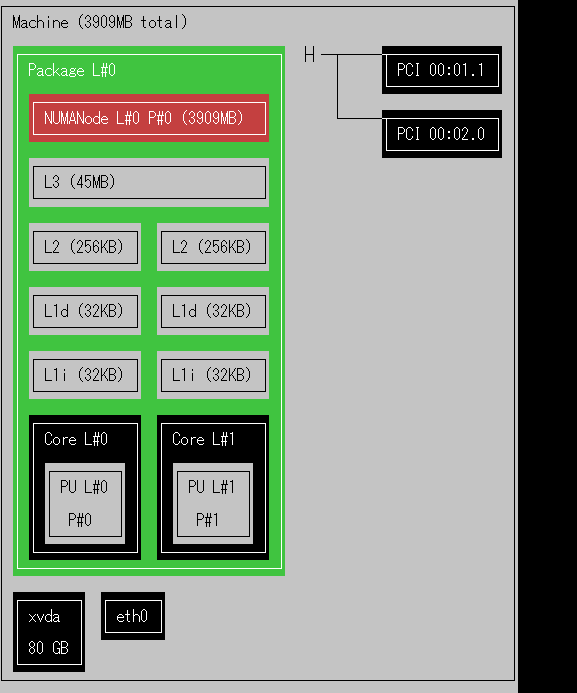

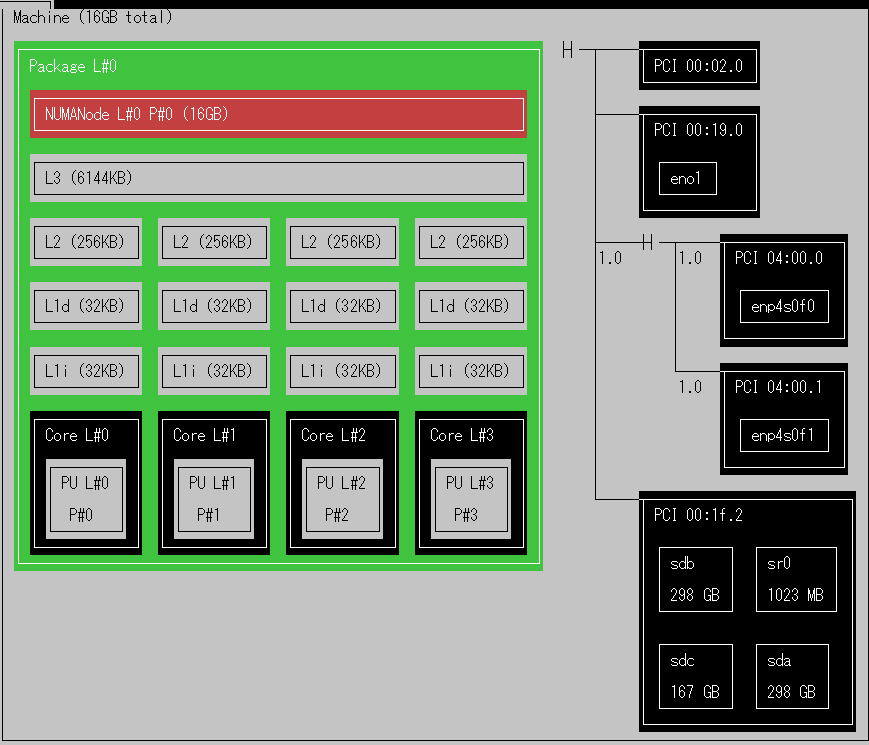

環境

- Ubuntu 20.04

- Nginx

結論

php8.3-bcmatchがインストールできないことによるComposerエラーです。

やってみた手順

1.Postgresqlのインストール

1.PostgresのDB作成

1.PHPのインストール

1.composerのインストール

1.firefly iiiの配置

1.Composerによるインストール

PostgreSQLのインストール

- パッケージアップデート

sudo aptitude update- PostgreSQLインストール

sudo aptitude install postgresql postgresql-contrib- PostgreSQLの軌道確認

systemctl status postgresql.service Active: active (exited) を確認します

PostgreSQLのDB作成

- コンソールログイン

sudo -u postgres psql- DBとユーザ作成

CREATE DATABASE firefly;

CREATE USER firefly_user WITH PASSWORD 'your_password';

ALTER ROLE firefly_user SET client_encoding TO 'utf8';

ALTER ROLE firefly_user SET timezone TO 'Asia/Tokyo';

GRANT ALL PRIVILEGES ON DATABASE firefly TO firefly_user;

quitパスワードはポリシーに沿って適切なものを指定します

PHP8.3インストール

- リポジトリ追加

sudo aptitude install software-properties-common

sudo curl -sSLo /usr/share/keyrings/deb.sury.org-php.gpg https://packages.sury.org/php/apt.gpg

sudo sh -c 'echo "deb [signed-by=/usr/share/keyrings/deb.sury.org-php.gpg] https://packages.sury.org/php/ $(lsb_release -sc) main" > /etc/apt/sources.list.d/php.list'- パッケージアップデート

sudo aptitude update- PHP8.3インストール

sudo aptitude install php8.3 php8.3-cli php8.3-fpm php8.3-pgsql php8.3-xml php8.3-mbstring php8.3-gd - バージョン確認

php -v8.3系であることを確認します。

Composerインストール

cd /hoge

# 任意の作業ディレクトリに移動します

sudo php -r "copy('https://getcomposer.org/installer', 'composer-setup.php');"

sudo php composer-setup.php

sudo mv composer.phar /usr/bin/composer- パス確認

which composer/usr/bin/composerにあることを確認します

- バージョン確認

composer --version2023/12/23現在、2.6.6でした

プログラム配置

- ディレクトリ移動

cd /var/www/html/ && pwd任意の公開用ディレクトリを指定します

- gitでファイル取得

sudo -u www-data git clone https://github.com/firefly-iii/firefly-iii.git- ディレクトリ移動

cd firefly-iii && pwd※失敗:Composerでインストール※

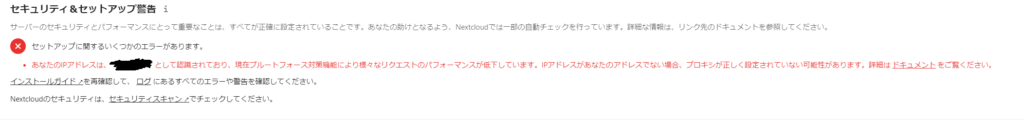

sudo -u www-data composer install --no-dev --prefer-dist以下のエラーが出て来ました。

Installing dependencies from lock file

Verifying lock file contents can be installed on current platform.

Your lock file does not contain a compatible set of packages. Please run composer update.

Problem 1

- Root composer.json requires PHP extension ext-bcmath * but it is missing from your system. Install or enable PHP's bcmath extension.sudo apittude install php8.3-bcmatchとしてもプログラムは見つからず。

まずは記録として遺しておきます。

今後の展望

Ubuntuそのもののバージョンアップを見据えて動きます。