概要

統率者《工匠の主任、ウルザ》を使っていて気づいたコンボ。手順が複雑だったので最初は手詰まりになりました。

そんな中、前提条件が揃うことで無限ループがあったので記しておきます。

- ハイランダー構築

- 多人数戦

- 真っ先に狙われるクリーチャー(ウルザ)を中核にしたコンボ

のため、そうそう揃うものではありませんが、メモに残しておきます。(微妙にパーマネント計算がずれていても、概ねコンボ完成はできるかと思います。

前提

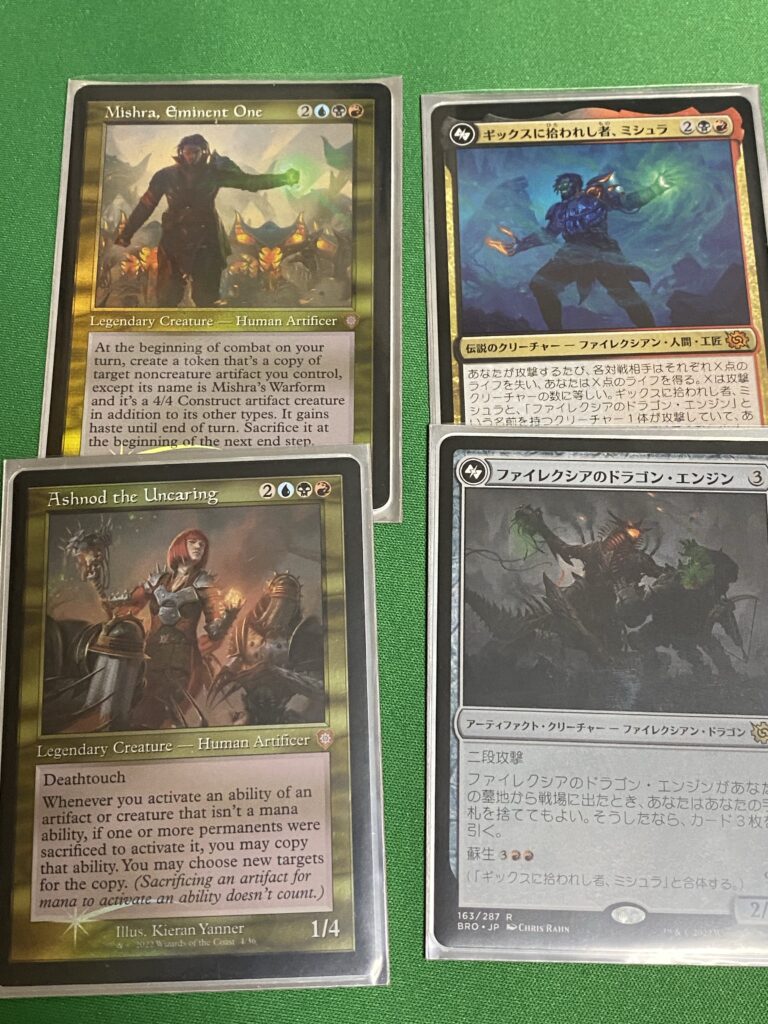

○ 戦場に以下のパーマネントがあります。

- 最高工廠卿、ウルザ

- 頭蓋囲い

- 頭蓋囲いが装備されている5/2のアーティファクトクリーチャー(元々のP/Tは2/2)

- 最高工廠卿、ウルザが生み出した構築物トークン (3/3)

○ 墓地に以下のカードがあります。

- ファイレクシアの変形者

○ 手札に以下のカードがあります。

- 無情な屍技術師

上記とは別に、4マナ(うち1つは黒マナ)が捻出できるものとします。

ループ手順

1. ウルザの能力でマナを出す

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 構築物トークン (3/3)

○ 戦場-タップ状態

- パワー2のアーティファクトクリーチャー

- 頭蓋囲い装備でパワー5

- 頭蓋囲い

○ マナ

- 青2マナ

○ 墓地

- ファイレクシアの変形者

2.土地からのマナを支払って無情な屍技術師を出す

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 無情な屍技術師

- 構築物トークン (3/3)

○ 戦場-タップ状態

- 頭蓋囲いが装備されている5/2のアーティファクトクリーチャー(元々のP/Tは2/2)

- 頭蓋囲い

○ マナ

- 青2マナ

○ 墓地

- ファイレクシアの変形者

3.無情な屍技術師誘発

5/2のアーティファクトクリーチャーを生け贄に捧げます。屍技術師は生け贄に捧げたクリーチャーのパワー分の宝物を出します。(5個)

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 無情な屍技術師(2/4)

- 構築物トークン (7/7)

- 宝物が増えたため、構築物の修正値が増えている

- 宝物5個

○ 戦場-タップ状態

- 頭蓋囲い

○ マナ

- 青2マナ

○ 墓地

- ファイレクシアの変形者

- パワー2のアーティファクトクリーチャー

4.ウルザの能力でマナを出す

黒マナ捻出のため、宝物1個は残しておく

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 無情な屍技術師

- 構築物トークン (7/7)

- 宝物1個

○ 戦場-タップ状態

- 頭蓋囲い

- 宝物4個

○ マナ

- 青6マナ

○ 墓地

- ファイレクシアの変形者

- パワー2のアーティファクトクリーチャー

5.アンタップ状態の宝物を生け贄に捧げる

屍技術師の起動型能力に必要な黒マナを捻出します。

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 無情な屍技術師 (2/4)

- 構築物トークン (6/6)

○ 戦場-タップ状態

- 頭蓋囲い

- 宝物4個

○ マナ

- 青6マナ

- 黒1マナ

○ 墓地

- ファイレクシアの変形者

- パワー2のアーティファクトクリーチャー

6.頭蓋囲いを屍技術師に装備する

浮いている青マナを利用して装備します。装備能力はタップ状態でも起動できます。

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 無情な屍技術師 (8/4)

- 構築物トークン (6/6)

○ 戦場-タップ状態

- 頭蓋囲い

- 宝物4個

○ マナ

- 青5マナ

- 黒1マナ

○ 墓地

- ファイレクシアの変形者

- パワー2のアーティファクトクリーチャー

7.屍技術師の能力を起動する

対象は墓地にいる《ファイレクシアの変形者》。

変形者のパワーは0だが、屍技術師の起動型能力の条件は「1個以上のアーティファクト」のため、タップ状態の宝物1個を生け贄に捧げる

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 無情な屍技術師 (7/4)

- 構築物トークン (5/5)

○ 戦場-タップ状態

- 頭蓋囲い

- 宝物3個

○ マナ

- 青3マナ

○ 墓地

- ファイレクシアの変形者

- パワー2のアーティファクトクリーチャー

8.変形者が場に出る

ファイレクシアの変形者は無情な屍技術師のコピーとなる。

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 構築物トークン (6/6)

- 無情な屍技術師 (8/4)

- 変形者はアーティファクトのままであるため、頭蓋囲いと構築物トークンの修正値は上がっている

- ファイレクシアの変形者

○ 戦場-タップ状態

- 頭蓋囲い

- 宝物3個

○ マナ

- 青3マナ

○ 墓地

- パワー2のアーティファクトクリーチャー

9. 屍技術師となった変形者の誘発能力解決

頭蓋囲いが装備された無情な屍技術師を生け贄に捧げる。パワー8となっているため、宝物は8個出てくる。

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 無情な屍技術師にコピーされたファイレクシアの変形者(2/4)

- 構築物トークン (14/14)

- 宝物8個

○ 戦場-タップ状態

- 頭蓋囲い

- 宝物3個

○ マナ

- 青3マナ

○ 墓地

- パワー2のアーティファクトクリーチャー

- 無情な屍技術師 (2/4)

10.ウルザでマナを出す

宝物1個を残して全部タップ。変形者もアーティファクトなのでウルザの能力により青マナを出せる。

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 構築物トークン (14/14)

- 宝物1個

○ 戦場-タップ状態

- 無情な屍技術師にコピーされたファイレクシアの変形者(2/4)

- 頭蓋囲い

- 宝物10個

○ マナ

- 青10マナ

○ 墓地

- パワー2のアーティファクトクリーチャー

- 無情な屍技術師 (2/4)

11. 頭蓋囲いを無情な屍技術師にコピーされたファイレクシアの変形者に装備

浮いてる青マナから支払う

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 構築物トークン (14/14)

- 宝物1個

○ 戦場-タップ状態

- ファイレクシアの変形者(16/4)

- 頭蓋囲い

- 宝物10個

○ マナ

- 青9マナ

○ 墓地

- パワー2のアーティファクトクリーチャー

- 無情な屍技術師 (2/4)

12.宝物を生け贄に捧げて黒マナを出す

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 構築物トークン (13/13)

○ 戦場-タップ状態

- ファイレクシアの変形者(15/4)

- 頭蓋囲い

- 宝物10個

○ マナ

- 青9マナ

- 黒1マナ

○ 墓地

- パワー2のアーティファクトクリーチャー

- 無情な屍技術師 (2/4)

13.屍技術師になった変形者の能力を起動する

戻す対象は無情な屍技術師。オリジナルの屍技術師のパワーは2のため、生け贄に捧げる宝物トークンは2個

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 構築物トークン (11/11)

○ 戦場-タップ状態

- ファイレクシアの変形者(13/4)

- 頭蓋囲い

- 宝物8個

○ マナ

- 青7マナ

○ 墓地

- パワー2のアーティファクトクリーチャー

- 無情な屍技術師 (2/4)

14.屍技術師(オリジナル)が場に出る

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 無情な屍技術師 (2/4)

- 構築物トークン (11/11)

○ 戦場-タップ状態

- ファイレクシアの変形者(13/4)

- 頭蓋囲い

- 宝物8個

○ マナ

- 青7マナ

○ 墓地

- パワー2のアーティファクトクリーチャー

15. 屍技術師(オリジナル)の能力誘発

パワー13の屍技術師(変形者)を生け贄に捧げる。アンタップ状態の宝物が13個生成される。

○ 戦場-アンタップ状態

- 最高工廠卿、ウルザ

- 無情な屍技術師 (2/4)

- 宝物13個

- 構築物トークン (23/23)

○ 戦場-タップ状態

- 頭蓋囲い

- 宝物8個

○ マナ

- 青7マナ

○ 墓地

- パワー2のアーティファクトクリーチャー\

- ファイレクシアの変形者(0/0)

手順4から同じ手順を実施

これでループになります。望むだけの青マナ/宝物が出て構築物トークンは凄まじいサイズに膨れ上がります。合間に

- ウルザを生け贄に捧げて再び戦場に出す

- 構築物トークンを引き連れて現れる

を組み込むことができます。

ループ後

このループを重ねることで、

- 無限マナ

- 無限宝物トークン

- 構築物トークンの無限P/T

が可能になります。後は最高工廠卿、ウルザの3つめの能力でライブラリー全てを引き切ることも可能です。