「再度、チャレンジしてみよう」ということで最初から攻略を始めている『ライザのアトリエ2』超高難易度DLC「陽炎の島」。

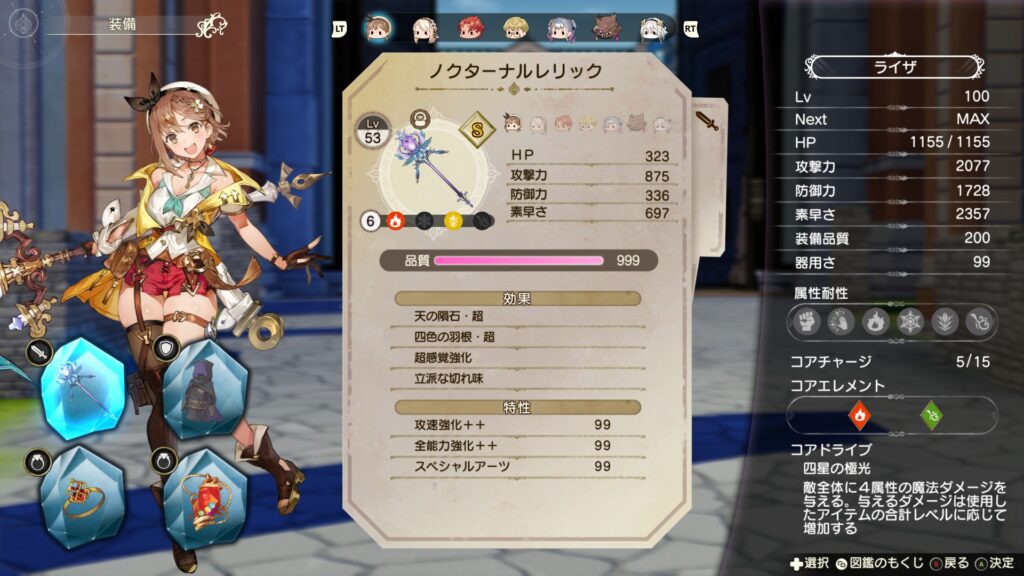

ライザのメインウェポン「ノクターナルレリック」を調合してみます。DLC前提なので、それらを持っていない方はこの武器は調合できません。

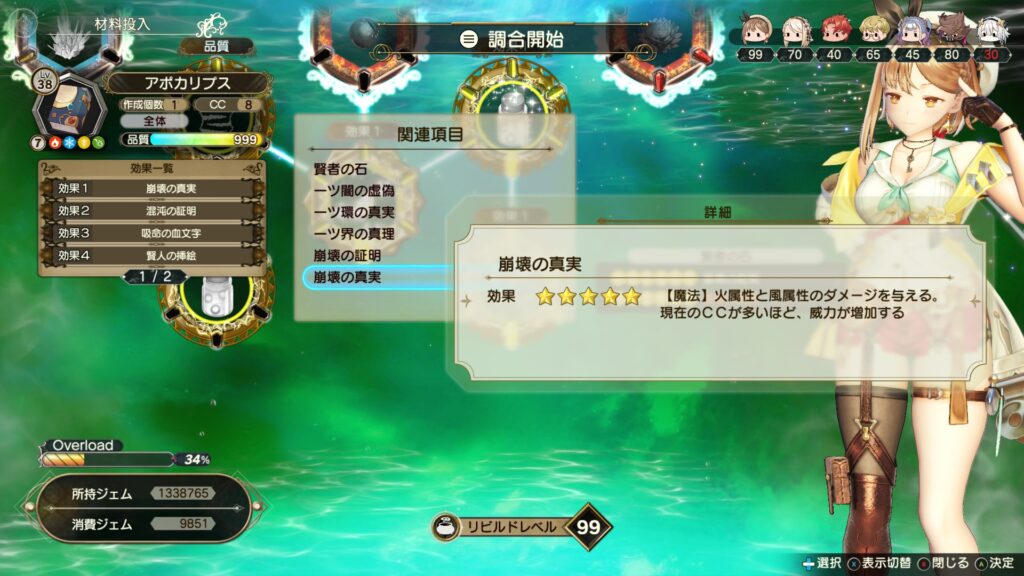

調合データ

- ステータス

| 項目 | 数値 |

| 品質 | 999 |

| HP | 323 |

| 攻撃力 | 875 |

| 防御力 | 336 |

| 素早さ | 697 |

- 効果

| 効果名 | 説明 | 備考 |

| 天の隕石・超 | 魔法ダメージを与えるアイテムを使用すると、消費するCCが1減少する。与える魔法ダメージが増加する | エッセンスにより効果テーブルを更に上げて発現 |

| 四色の羽根・超 | 火属性、氷属性、雷属性、風属性のダメージが増加する | 蒼星の羽衣で付与 |

| 超感覚強化 | アイテムによって与えるダメージが増加する | エルシオンハープで付与 |

| 立派な切れ味 | クリティカル時に与えるダメージが増加する | 鋭い爪で付与 |

- 特性

| 特性名 | 説明 |

| 攻速強化++ 99 | 【特性レベルで強化:最大レベル99】攻撃力と素早さが最大で100増加する |

| 全能力強化++ 99 | 【特性レベルで強化:最大レベル99】全ての能力値が最大で50増加する |

| スペシャルアーツ 99 | 【特性レベルで強化:最大レベル99】スキルの威力が最大100%増加する。さらに通常攻撃で得られるAPが一定確率で増加する |

※上記特性の全ては「陽炎の島」で取得したものです。

前準備

これはフルに使います。

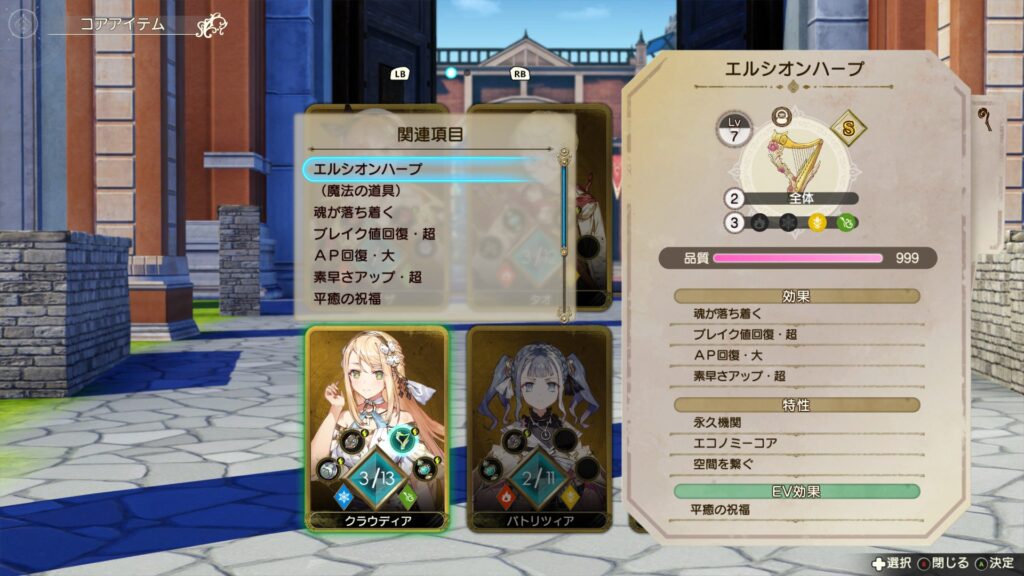

効果付与にこちらを調合しておきます。

蒼星の羽衣も、調合しておきます。(エボルブリンク:神秘のヴェール+エネルジアニカ、効果1を最大まで発現

その他、以下が必要です。

- 「雷」属性を付与し、影響拡大+4にした古の賢者の石

- 拡大影響力+2のヘブンズストリング(素材タイプは動物素材)

- また、サマステンをいくつか買っておきます。「調合で素材が上がることと、影響拡大1を持つ」が必要です。

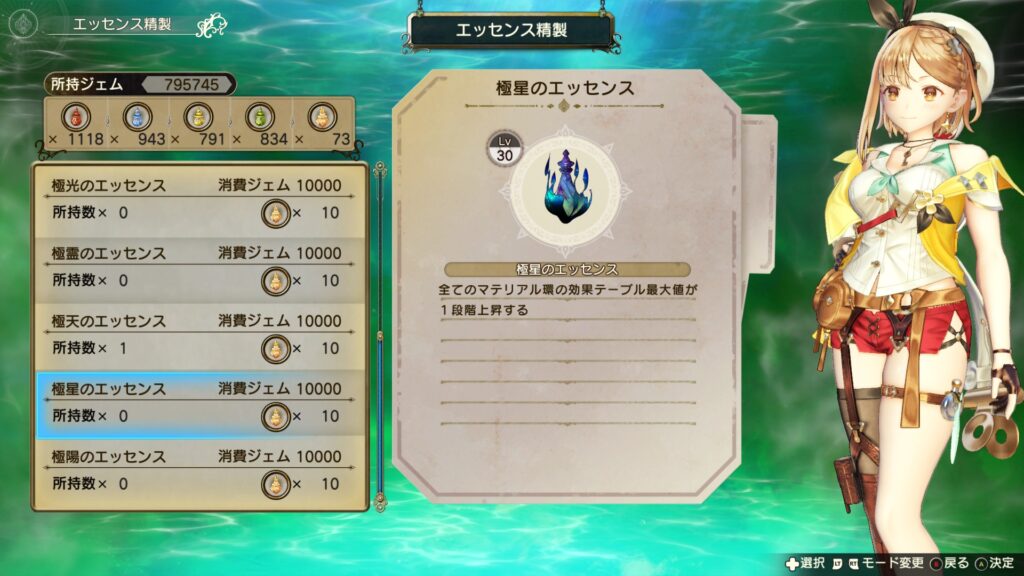

- 道中で用いるインゴット系の素材は、エッセンスで効果1と効果2を更に上げていきます。

- インゴットのどれかに、今回付与したい属性を入れておきます。

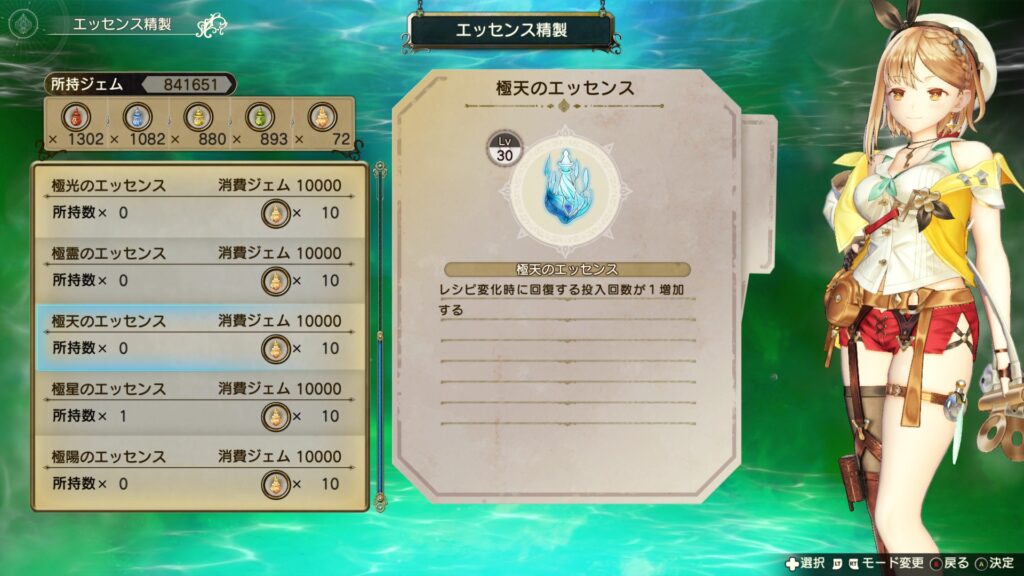

今回用いるエッセンスは「極天のエッセンス(レシピ変化の度に投入数増加)です。

調合

真・お手製の杖を調合します。

インゴットを入れます。

適当な木材を入れます。

影響拡大+2を付与したヘブンズストリングを入れます。これは、

隣接する効果スロット「攻撃力)をある程度発現させるためです。

また、木材を入れるスロットが影響拡大で飛ばされています。「ドレッドレザー」を効果1の動物素材に投入します。

スタルチウムを入れ、ワンダーミスチルにレシピ変化します。

レシピ変化を繰り返します。

ワンダーミスチルでは、雷属性追加と影響拡大 +4 の古の賢者の石を投入。

一気にレシピ変化まで進むと同時に、攻撃力のマテリアル感が解放されています。

そうしたらクリミネアを入れてインベルシオンにレシピ変化を行います。

ここでは、効果1のところにクリミネアを入れます

その後、雷属性/影響拡大+4の古の賢者の石を投入。

こちらも、防御力の項目が解放されています。

ゴルドテリオンを投入してアズールティアーに変化します。

アズールティアーの最初の特性枠に

- 装備作成 攻撃+5

- 装備作成 防御+4

- 影響拡大 +1

のサマステンを入れます。これは、フォーゲル商会でインゴットを売りさばき、レベルを最大まで上げないと買うことができません。

エリキシルのスロットに古の賢者の石を入れます。これもグランツオルゲンでレシピ変化(スパークルレヴァリエ)です。

スパークルレヴァリエは

- インゴットのマテリアル環にグランツオルゲン

- 宝石のマテリアル環に古の賢者の石

を入れます。

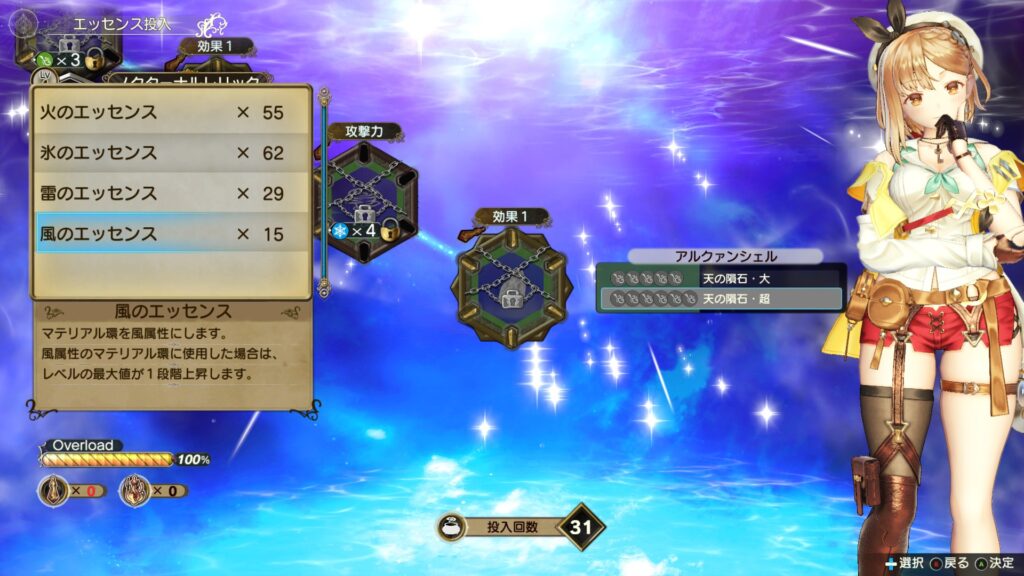

アルクァンシェルを入れて最終レシピに到達です。

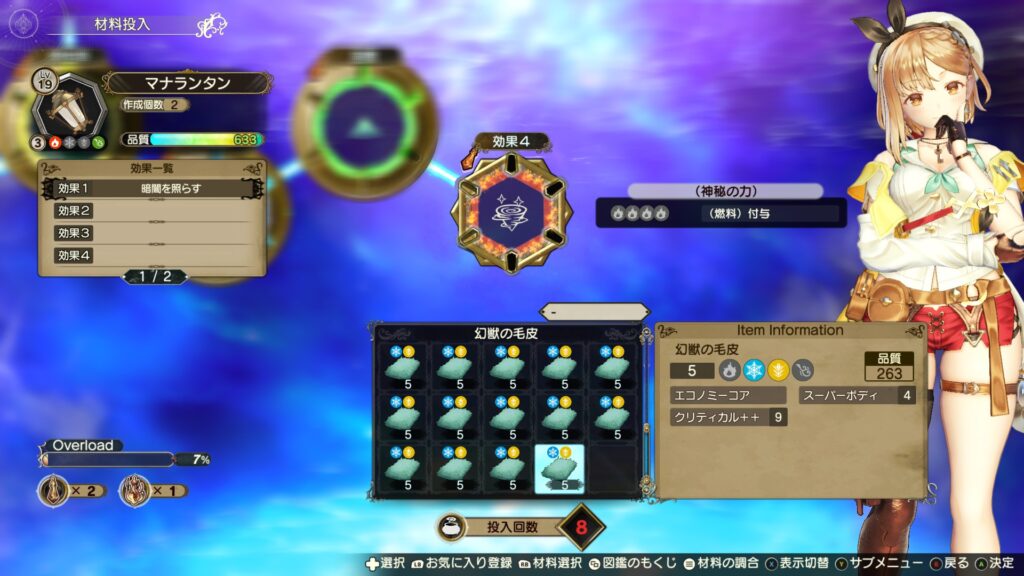

調合の前にエッセンスを入れます。

「攻撃力」のマテリアル環に火のエッセンス

効果1の最深のところに風のエッセンス

をそれぞれ入れます。

この手順で行けば、31個、材料投入できます。その全てにグランツオルゲンを入れてステータス強化を図ります。

リビルド・武器強化

リビルドに関しては影響拡大を持つ素材で発現させていきましょう。

特性を決めます。

念のため、このリビルドまで済んだ武器は複製しておきます。

そうしたら、その武器をデニスの工房で強化します。

投入したのは

- 蒼星の羽衣

- エルシオンハープ

- 巨大な爪

の3種類。

こうしてようやく完成。

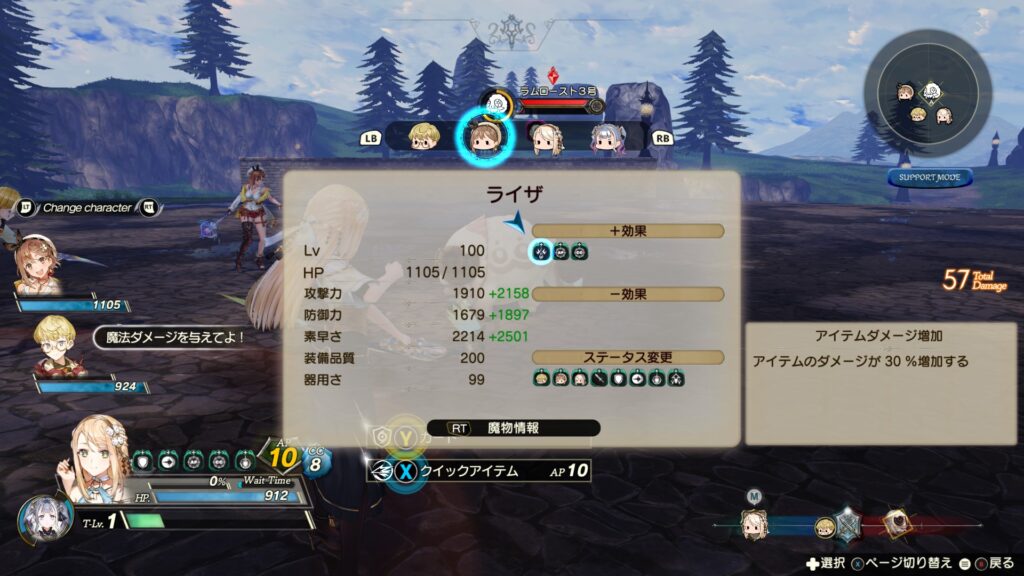

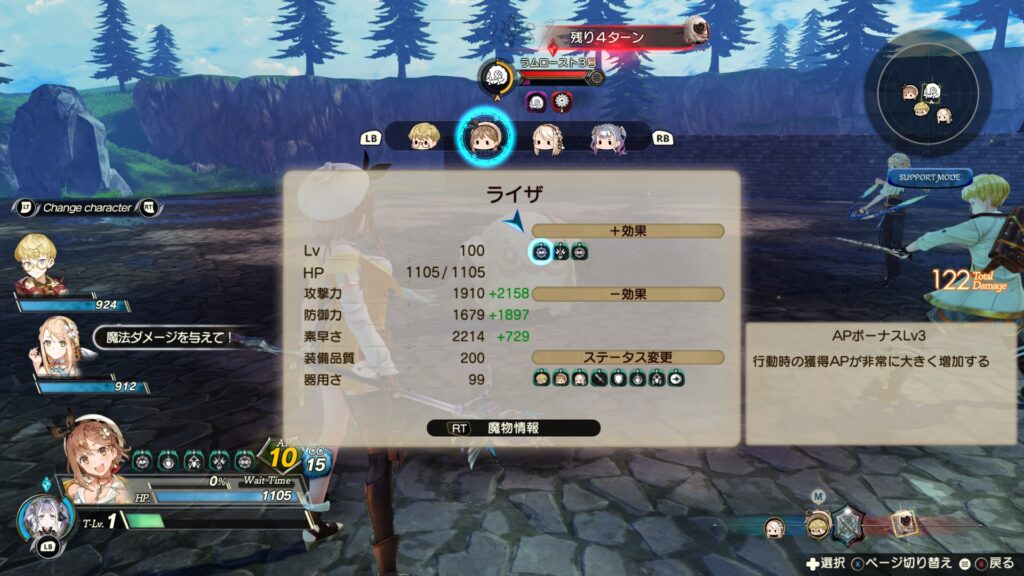

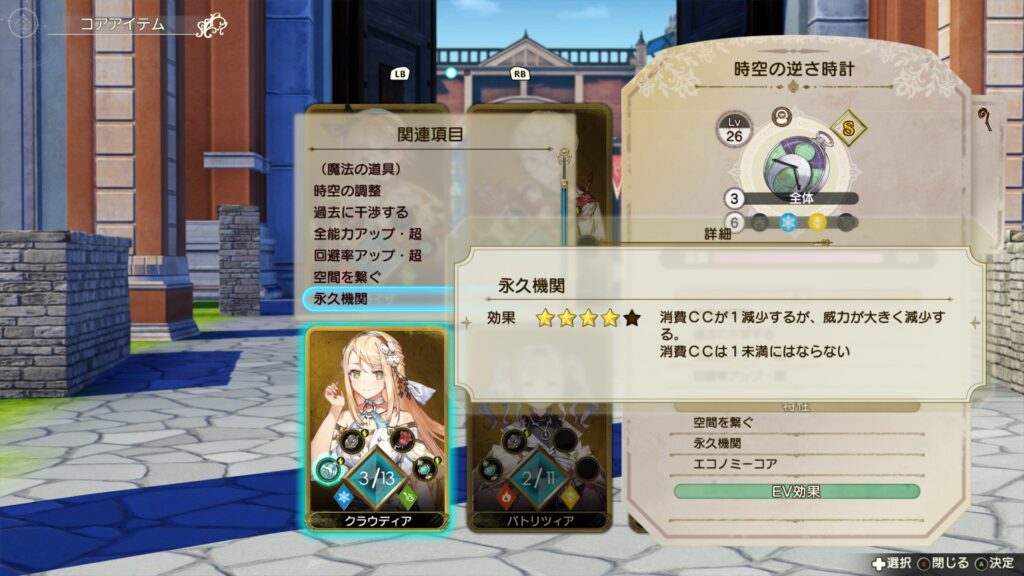

- コアアイテムのダメージを増大させ

- コアドライブ「四星の極光」に特化させ

- 「陽炎の島」に耐えうるステータス

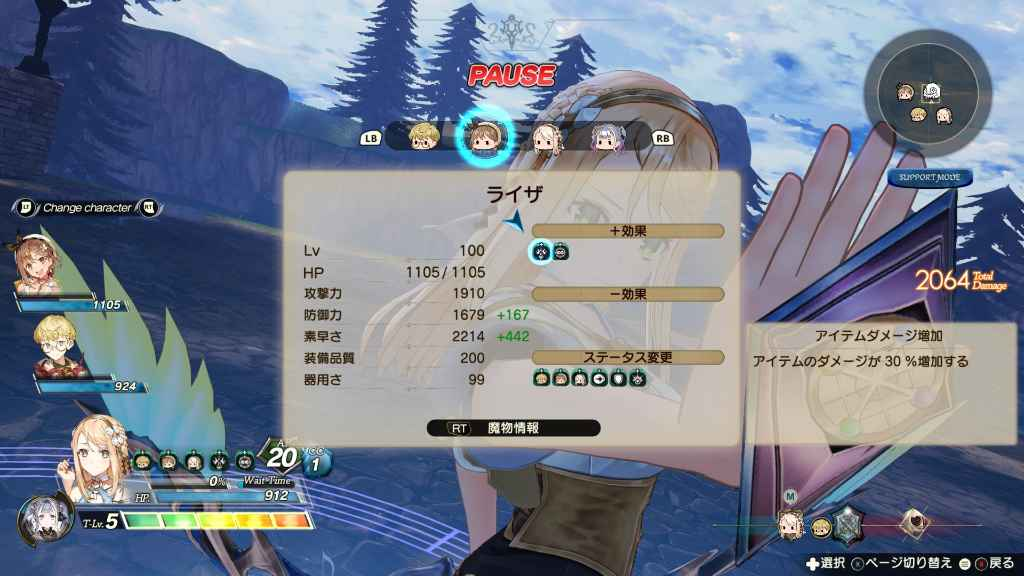

を持たせた武器です。