ハリポタツアーでは例によって沢山の買い物をしました。

そんな中での収穫はHONEY DUKEのマドレーヌ…… に入っていた保冷バッグ。

この通り、弁当箱とスープジャーがジャストサイズ。

中身のマドレーヌは職場に提供することで、在庫管理と職場の人間関係の円滑さもちゃっかり手に入れました。

こうして得た弁当箱も、しっかり機能。冬でも温かいスープが食べられる利点も大きいです。

ハリポタツアーでは例によって沢山の買い物をしました。

そんな中での収穫はHONEY DUKEのマドレーヌ…… に入っていた保冷バッグ。

この通り、弁当箱とスープジャーがジャストサイズ。

中身のマドレーヌは職場に提供することで、在庫管理と職場の人間関係の円滑さもちゃっかり手に入れました。

こうして得た弁当箱も、しっかり機能。冬でも温かいスープが食べられる利点も大きいです。

個人的な問題ではありますが、かなり重要な問題に対処しました。

帰宅して明日の弁当をどうするかという時に、冷蔵庫の野菜室に転がっていたほうれん草……

葉の1割以上が黄色くなっていて「明日と持たず今日消費しないとダメだ」

と判断。そこで、AIの力を借りながらも、冷凍庫にある食材を利用。冷凍の塩鮭を軸に組み立てていきます。

この時に活躍したのは「レンジの魚焼き器」。

そして、空いた時間で野菜の下ごしらえができるという利点もあります。

特にほうれん草の直接レンジはシュウ酸/硝酸塩→亜硝酸塩への変化の危険も鑑みて、しっかりと茹でて洗って切っておきます。

そうして片面を焼いている間に野菜の下ごしらえが完了。

裏返したあとにレンジの魚焼き器の隙間にほうれん草を敷き、バターで味付け。

完成はこちら。この魚焼き器の利点の一つは、これがそのまま器になること。

を一手で統合です。待っている時間をただぼーっと過ごすのではなく、食器洗いやお茶の仕込みなどで効率化。

味も問題なし。

という、三位一体。また、これにより、食材の廃棄という危機も回避できた次第です。

ふと、「広角レンズをしっかり活かす構図はないものか」と思い立ち、こんな画像を撮ってみました。

唐突に思いついたので被写体はアクキー。アクキースタンドもないため手持ちのレンズキャップで行うという間に合わせでしたが

として、こんな形で撮影。手応えはあったと思いながら、それを活かす格好の舞台がありました。

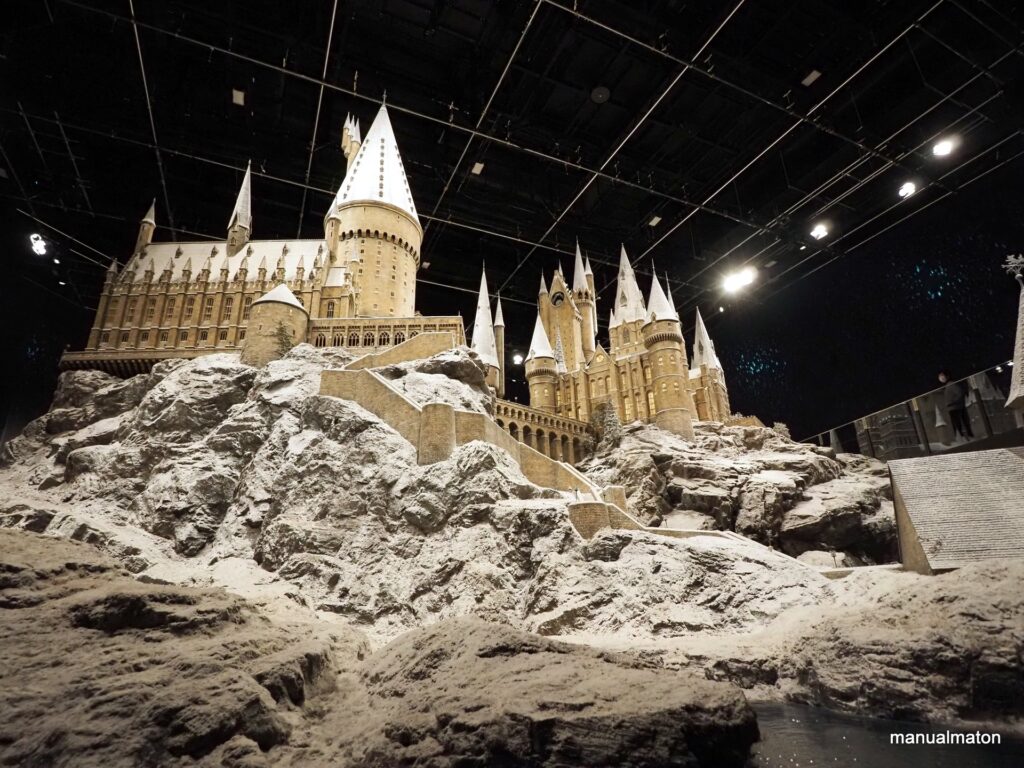

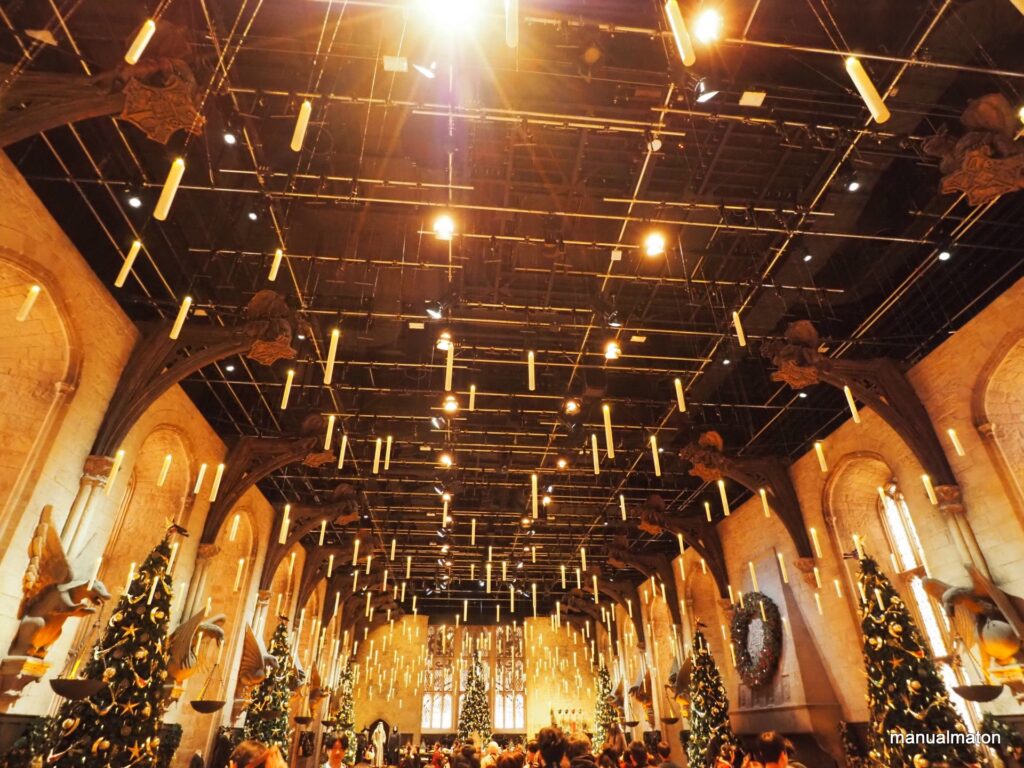

本当にひょんなことから訪れることが出来たスタジオツアー。

これらすべてを広角側で撮影。

もともと映画のスタジオはダイナミックさを活かすため、広角レンズが映えるようになっている…… と、話で聞いてみると、実際に確かめてみるとその理由がよく分かります。

最初は使い道を持て余していたこのレンズですが、方向性が見えてきました。

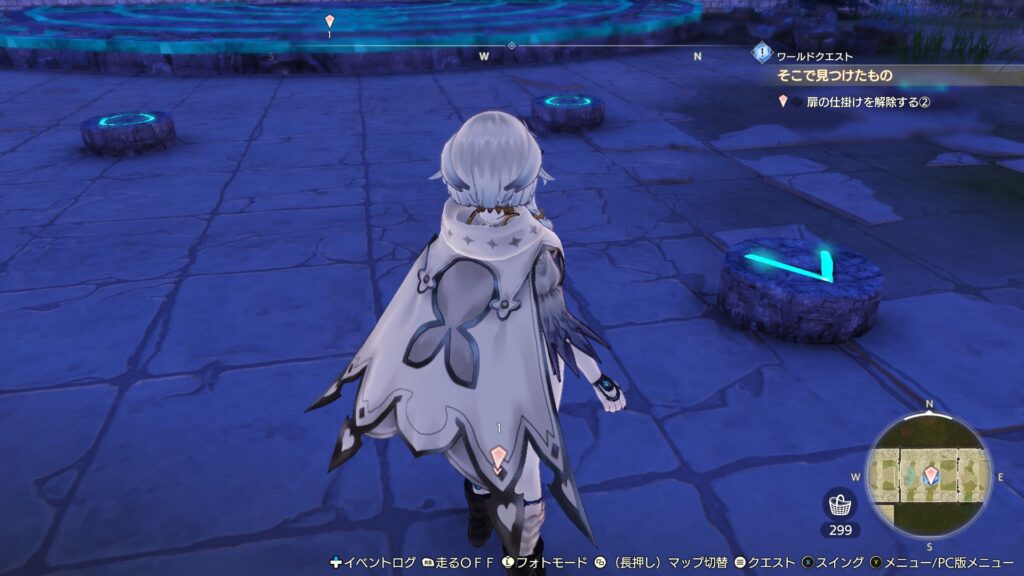

『ライザのアトリエ3DX』で追加されたエピソード「それぞれの『宝』」に関するメモです。

ノーヒントは結構厳しいものがありました。

マップの各所に

このような「いかにも押してくれ」というフットスイッチが今回のメインギミックです。

>に○がついたものがスタート。○がゴール。>が途中。

基本的にスタートからゴールまで「矢印がある方向に」進んでいきます。

扉を開けるためにも

スイッチがあります。

途中のクリスタルを調べていくギミックがあります。

中には同フロアに複数のゴールとスタート

岩を壊さなくては出てこないギミックまであります。

ライザのアトリエ1~3(DX含む)はアトリエの伝統「調合時に材料を投入することでパラメータが上昇するというフィーチャーがあります。

そこで、ちょっとした実験です。

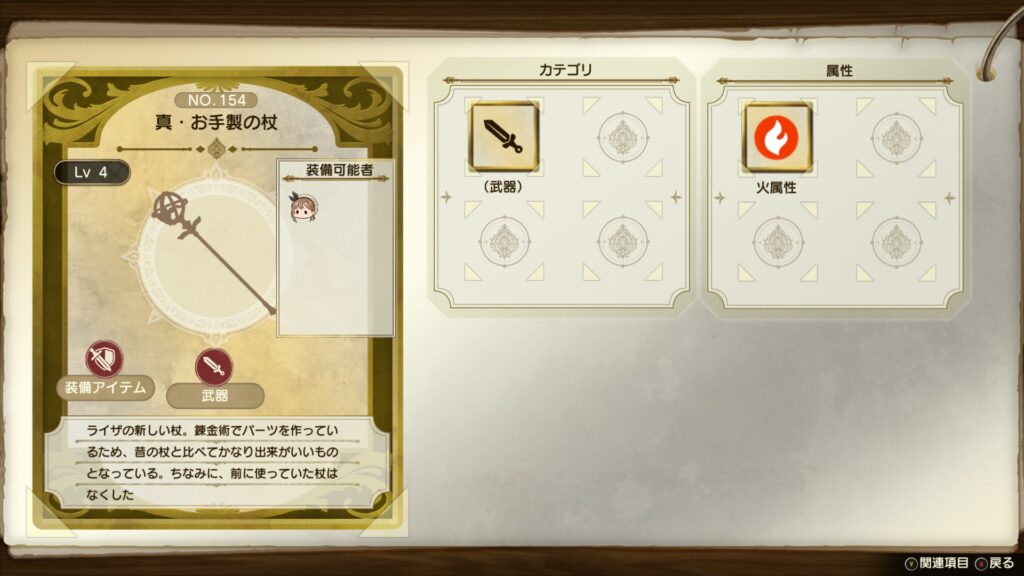

最初に装備されているアイテムを

調合・リビルドしたらステータスはどこまで上がるのか?

この、ゲーム開始時に装備されている「錬金術士の杖」で実験です。

ステータスは

と、「何故前作/前々作で作った最高の武器がこのステータスになっているのか」と腑に落ちないレベルですが、図鑑で

クーケン島での平和な生活に強い力は必要ないため、オシャレさに力を入れて作った

と明言されているので致し方なし。「なら、オシャレさと強さの両方を」という形でリファインです。

調合メニューから錬金術士の杖を選択。

インゴットを投入します。

が備わっています。

グランツオルゲンを投入回数リミットまで入れていきます。(煩雑な手順を踏みますが、序盤から調合は技術的に可能です)

を持っています。また、特性として

は嗜みとして選んでいます。

この時点で

と、大幅に上昇。

そしてリビルドした数値は

と上昇。「平和な生活」の終わりを告げるには十分な強さへとリファインされました。

シリーズにつきものの「前作の最強武器は何故弱くなったのか」に対して、『ライザのアトリエ2』では

ちなみに、前に使っていた杖はなくした

という、ライザらしい説得力で担保されました。

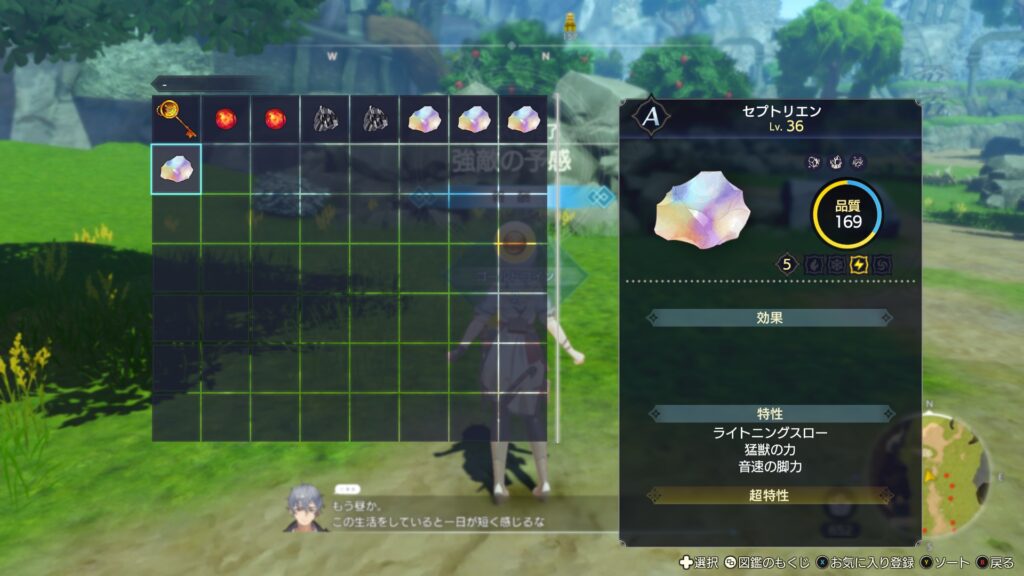

ライザのアトリエ3/ライザのアトリエ3DXでも万能調合素材として極めて役立つ『クリスタルエレメント』のシナリオ上での最速調合タイミングについてお話。

『ライザのアトリエ』シリーズにおける超・万能調合素材。

の4つがデフォルトで備わっており、効果を発揮させれば

まで付与可能。(ライザのアトリエ2ではエッセンスにより気体と原石の排他制御まで可能)

なによりも全属性が付与されている『影響拡大』を持っていること。これは、隣接するマテリアル環に、その属性値のスロットを+nの数だけ埋めてくれるという「今までの苦労は何だったのか」レベル。

そのため、ある程度ストーリーが進まないとこれは調合できないのですが……

ライザのアトリエ3(DX)では、理論的にとはいえ「サルドニカに到着する前」に調合が可能です。

以下の言葉に尽きます。

「技術的には可能(Technically Possible)」だが「実用的ではない(Not Practical for everyone)」

少なくとも、以下の条件が必要です。

つまり、

という2つの鍵が必要になります。そういう意味でも、ライザのアトリエ3DXのスタートアップアイテムによる最大17,000ものジェムは非常にありがたいです。(シリーズ全作とDX全作を持っている方向け)

ここからご案内です。

クーケン島のワールドクエスト「開発計画を止めよう」クリア後、巨石の兵士が石巨人塚の近くに確率で現れます。(ランダムクエスト扱い)

ここから、セプトリエンが入手可能です。ドロップ確率は難易度と正の相関関係にあるため、本音を言うとLegendクラスの高難易度。最低でもVery Hardぐらいでないと効率が悪いです。(といっても、この手順の準備そのものが非効率の極みですが)

ここでは

も一緒にドロップしますので、ついでに狙います。

これは、7~8個ほど入手します。ハッキリ言って骨です。(そもそもマップに出てこないときもありますし、確実にドロップするわけではありません)

これらの高いハードルをクリアした方向けの記事です。

ラピス・パピヨンとカラフルオイルを入れて

超純度を持つ花を入れます。

セプトリエンを入れてレシピ変化。

精霊の小瓶を入れ、「影響拡大+3」を確実に発現。

特に、超特性「超純度」を発現させるため、セプトリエンは確実に投入。

このリビルドでもジェムを消費しますが、「超純度」による無限ジェム稼ぎのためです。ファストトラベルを繰り返してでも、これを手に入れる価値はあります。(アトリエ直近の彩花の円環が一番手っ取り早いです)

これが行えれば、終盤/クリア後のDLCまでジェムに困るということは一切ありません。

この便利な調合アイテム、「取り敢えずこれを入れておけばいい」な素材なので、あっという間に消え去ります。「面倒だからクリスタルエレメント」という怠惰な調合にも一役買います。

そのため、99個複製したとしてもすぐに使い切ることは保証します。

なぜなら、巨石の兵士は賢者の石の原料:エーテルコアもドロップするからです。

そして、クリスタルエレメントの超純度を付与していれば、これの大量複製も可能になるのです。

ここまで来たという型はついでに作りましょう。

これにより、前作で作れていたはずの「錬金術の集大成」がシナリオ後半出ないと作れないというシナリオの矛盾を解消できます。

サーバ設定時、BIOSに備わっているRAID機能を有効化したときのメモです。

SATA接続、同容量、同じ型番のSSDを「RAID1」として、冗長化をしたハードウェアのフェイルセーフのメモです。

というワークステーション(サーバ)のMBをいじりました。

この段階ではまだ有効化されていないので、F10で情報を保存。サーバそのものを再起動します。

再起動後、再びBIOSに入ります。

以下の通りセッティングします。

Create Volumeを実行します。

その後、BIOS画面で設定を確認します。

OSインストールで、ディスクそのものが1つ(ミラーリング)として見えていれば成功です。

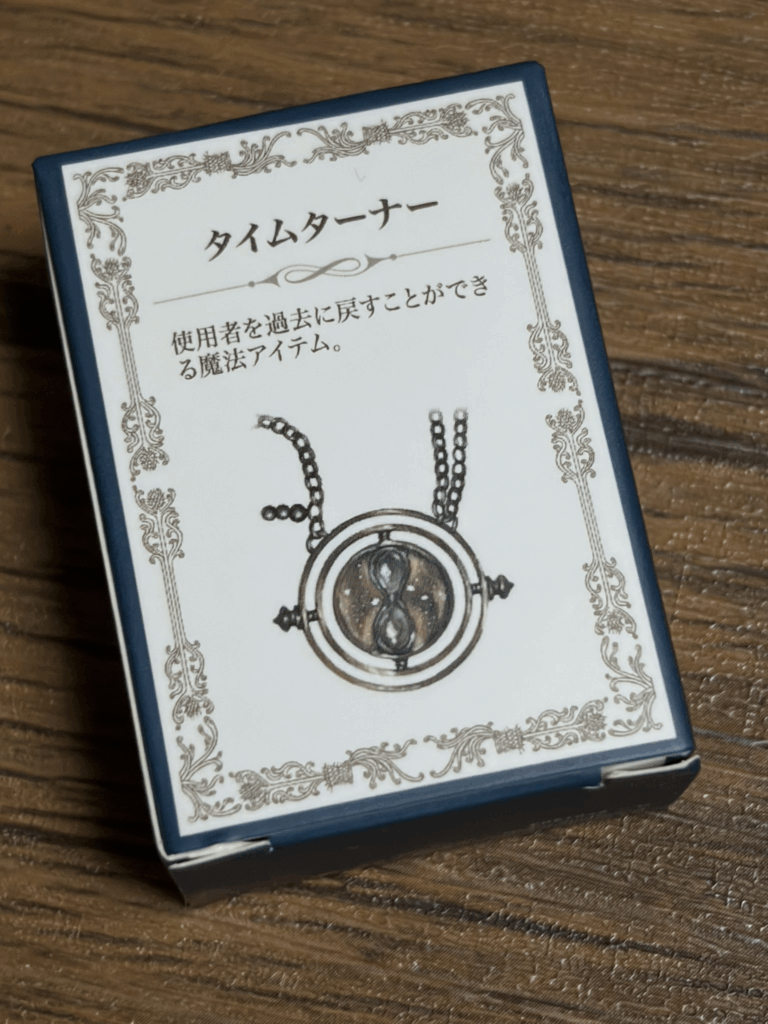

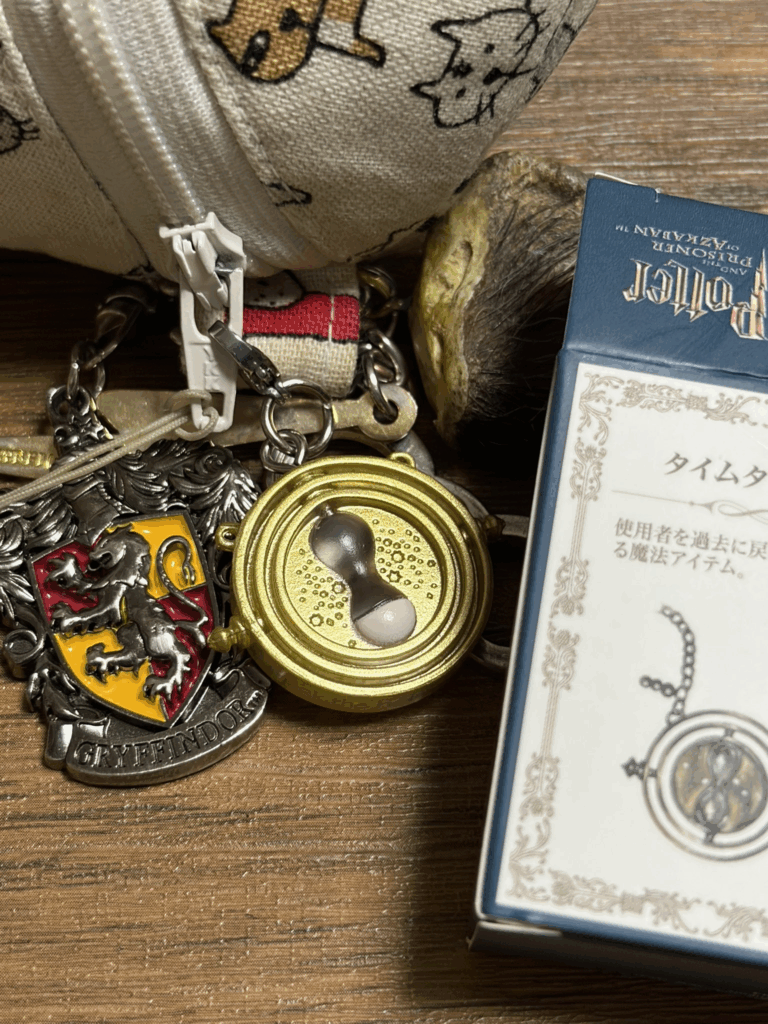

ちょっとしたプレゼントをもらいました。

『ハリー・ポッターとアズカバンの囚人』タイムターナー。

早速の取り付け、既に取り付けてあるグリフィンドールの紋章ともピッタリ。

こういう飾りのために各所にハードポイントをつけてくれた母には感謝です

『ライザのアトリエ3DX』でも、このテクニックは依然として有効でした。

実績解除の一つであるソードマスター3兄弟の依頼。

にいる「旅の剣士?」にソードマスター(剣マーク)がついた武器を渡すことで依頼を達成できます。

超特性でありながら引き継ぎの超特性選択に出て来ません。

任意のマテリアル環に「ソードマスター」がついた素材を投入することで、武器のイラストにマークが付与されます。

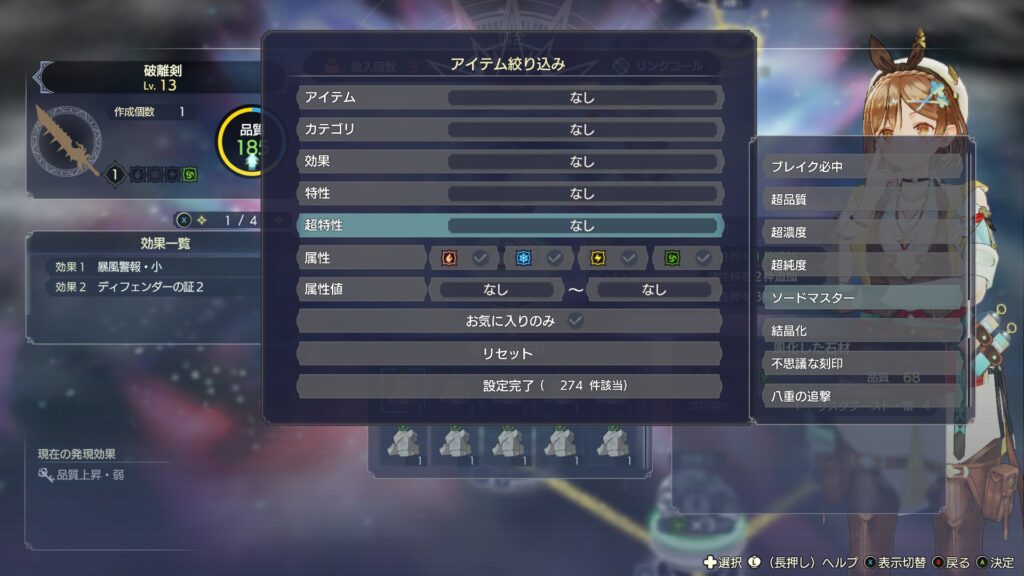

レントの武器、破離剣を元にしてみます。

マテリアル環、石材に「ソードマスター」があるので

これを投入。

イラストの左上、剣マークが付与されています。

あとは適当に調合。(といっても、現行で手に入るインゴット素材を投入限度まで入れてパラメーターを上昇)

特性を決めます。

をここでは選択。(特性ループは中和剤で行い、インゴット素材に組み込み)

リビルドを行っていきます。

超特性を指定します。ここで重要なのは、「ソードマスターは超特性で入手できるのに、他の超特性を付与できる」唯一無二の性質を持っているということです。

あとは、これをソードマスター三兄弟に納品すれば完了。

も同じ理屈で実施可能です。

Powered by WordPress & Theme by Anders Norén