過去記事の

を改めて書いたものになります。

そもそも特性とは?

すごくさっくり言うと

「素材(調合アイテム含む)にあり、調合するアイテムに付与するもの」

です。

- 品質を上げる

- 売却価格を上げる

- 武器や防具のステータスを上げる

- 特定の魔物に効力を発揮する

- 攻撃/回復アイテムの効果を強める

など、プラスの効果を与えます。

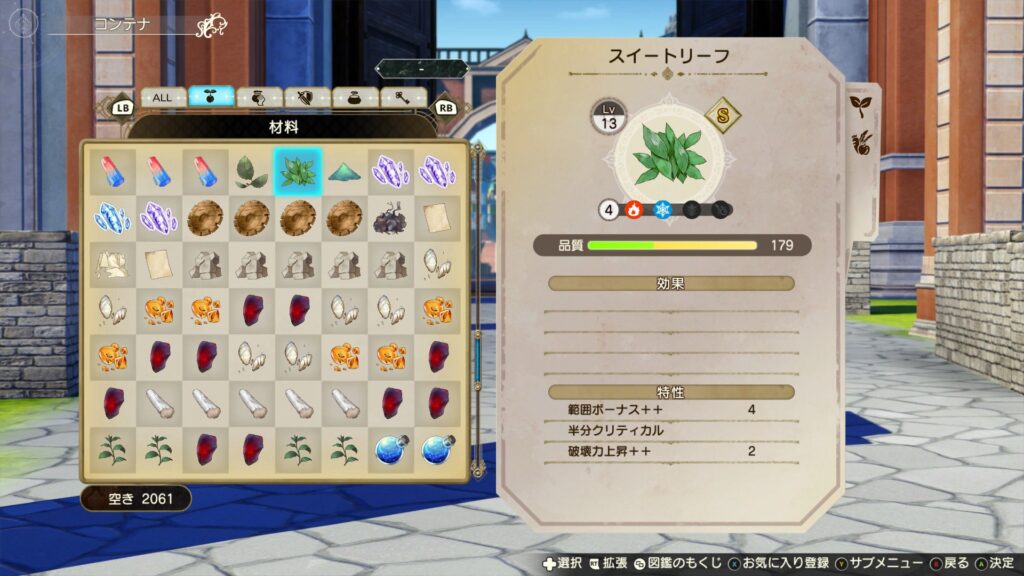

一例を見てみましょう。

この武器「ノクターナルレリック」は特性を持たせる前のステータスは

- HP:289

- 攻撃力:643

- 防御力:286

- 素早さ:527

となっていますが、ここに

- 全能力強化++ Lv.99

- 攻速強化++ Lv.99

- スペシャルアーツ Lv.99

- スキルの威力が最大100%増加する。さらに通常攻撃で得られるAPが一定確率で増加する

を付与します。

- HP:339

- 攻撃力:793

- 防御力:336

- 素早さ:677

とステータスアップしていることが分かります。

特性レベルと特性

特性の多くはレベル制を採用しており、レベルが高ければ高いほどその恩恵に与れます。

このレベルは調合時に加算されます。

先の「全能力強化++ Lv.3」と「全能力強化++ Lv.10」を持つ素材を調合することで「全能力強化++ Lv.13」となるという足し算。

しかし、大概の素材は特性レベルがそれほどありません。なので、「調合による特性のレベルアップ」を行っていきます。

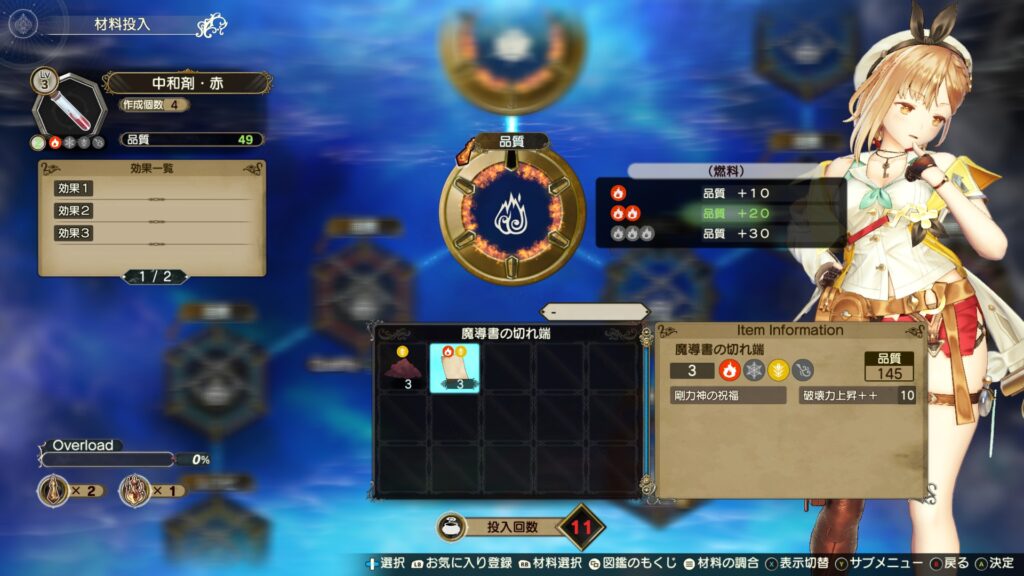

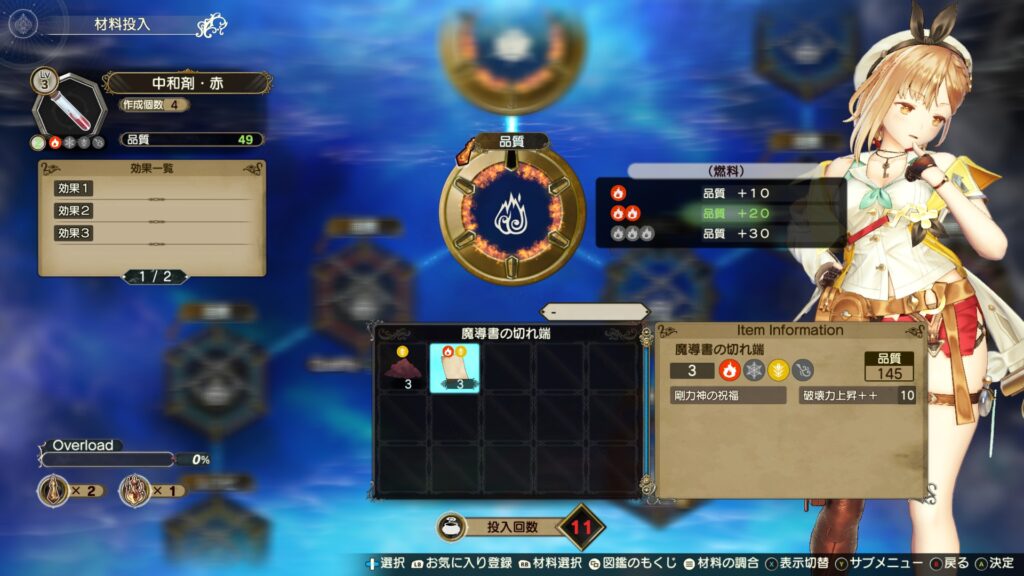

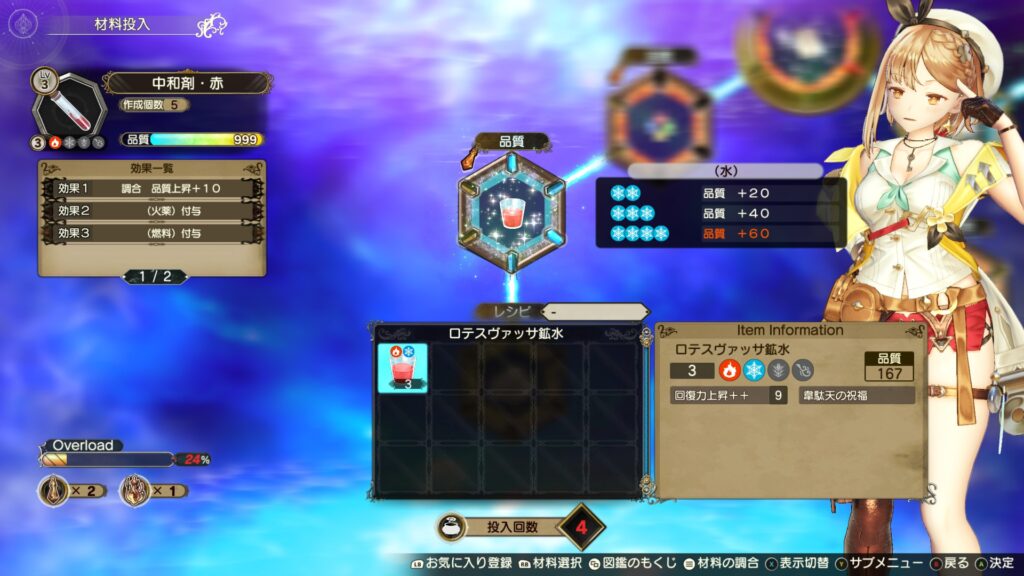

特性のレベルアップのケーススタディ:中和剤・赤

この特性レベルアップのキーとなるのが中和剤。4色(赤・青・黄・緑)とある中で、一番分かりやすい赤を見てみましょう。

中和剤のマテリアル環(素材を入れるスロット)には火薬を入れるよう指示されています。

その先のマテリアル環には「(火薬)付与」の言葉があります。

つまり、

- 中和剤・赤の効果で(火薬)を付与して中和剤・赤を調合する。

- 「1」で調合した中和剤・赤を燃料のマテリアル環に投入する

ことで、このレベルアップが達成できます。

手順

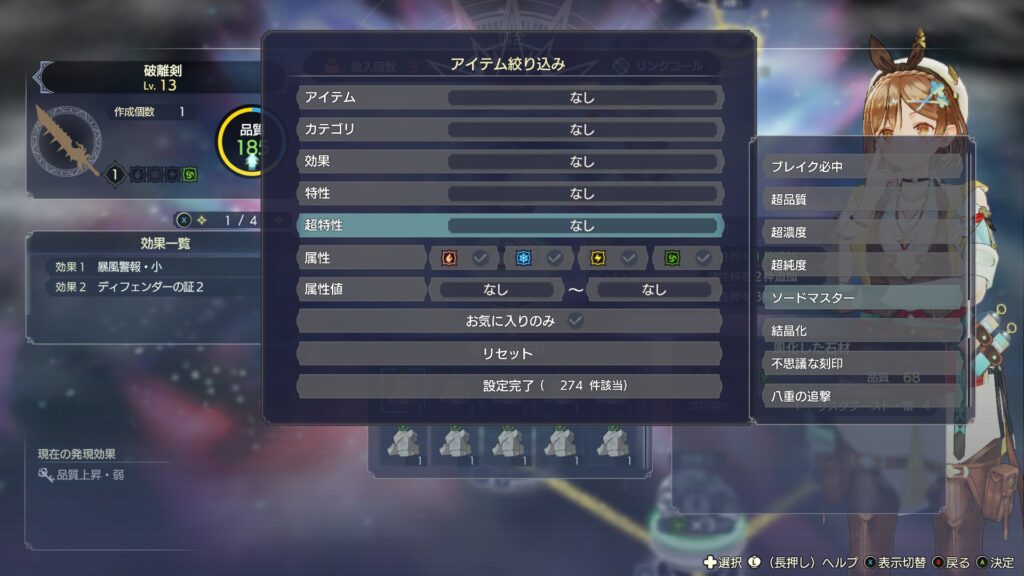

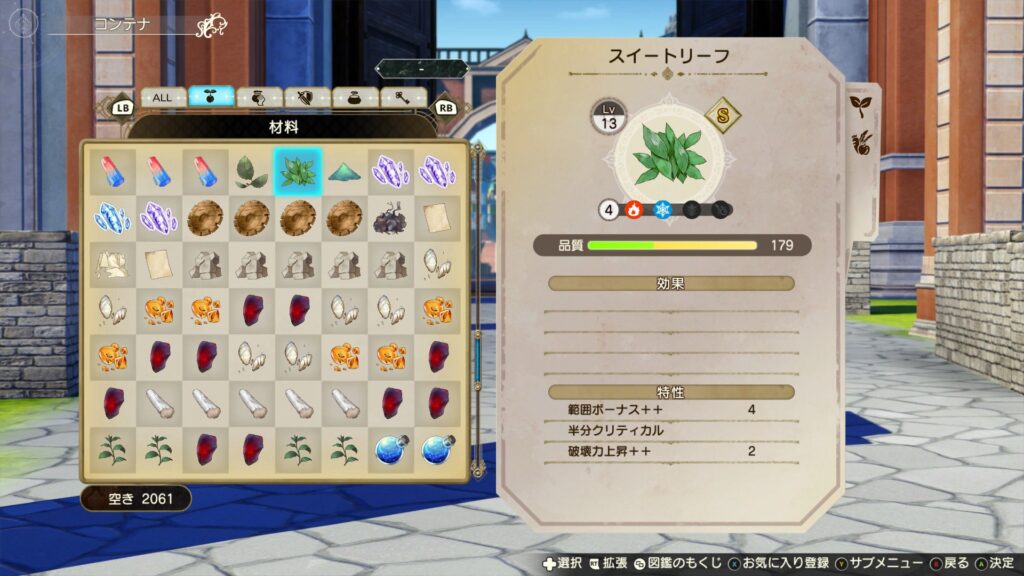

レベルアップさせたい特性を選びます。

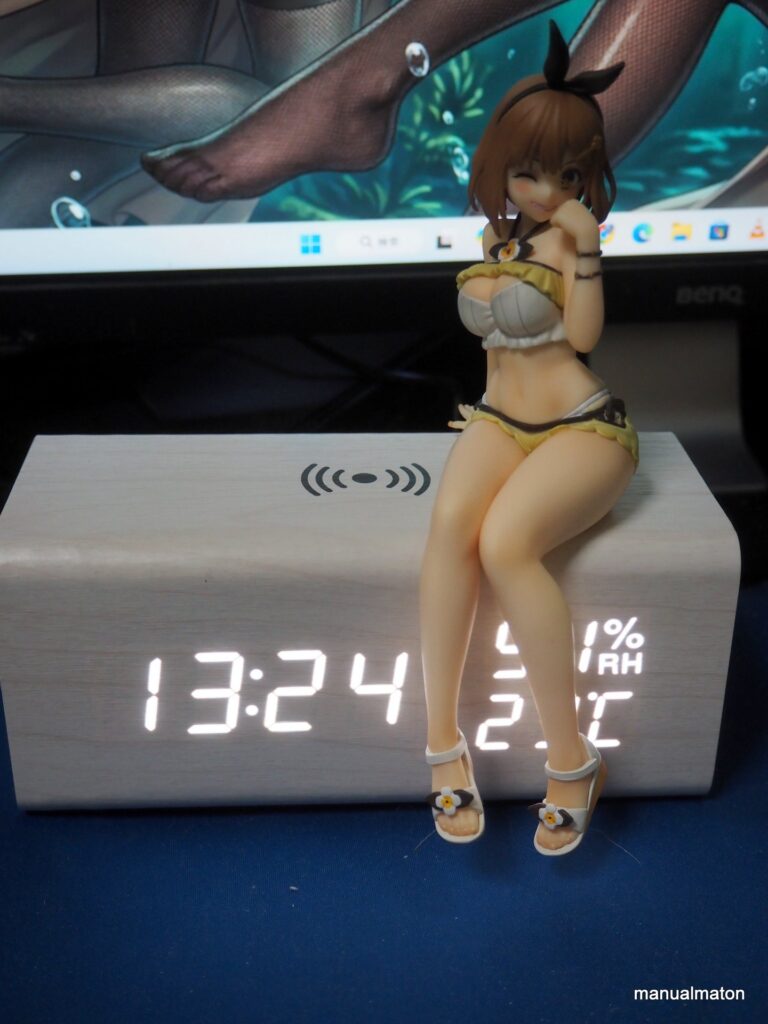

破壊力上昇++ を絞り込みで検索。

材料を投入していきます。

破壊力上昇 ++ Lv.10を持つ素材が見つかりましたので、これを投入。

回復力上昇++ 等も入れていきます。

いざ、特性を選ぶ段で

3つある特性のうち

がロックされていることが分かります。これは、

マテリアル環の「特性枠」が活性化されていないためです。いくらいい特性を持たせても、「特性枠」を活性化させないと上記のループは意味を成しません。

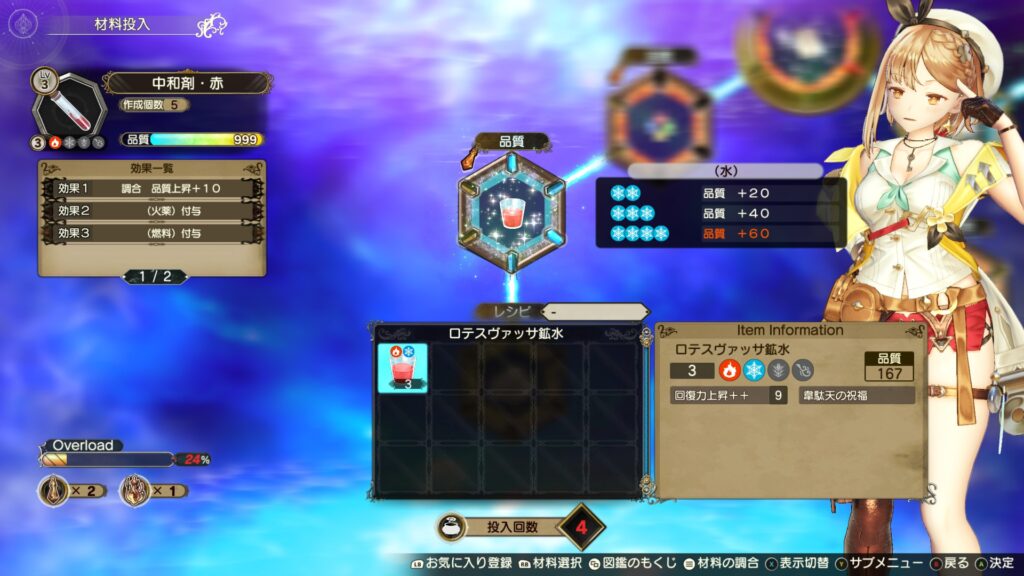

そうした上で活性化させ、特性を選択させます。このレベルアップの「ループ」の基本となる中和剤が完成。

こうしてできた中和剤は基本的に4つほど。この「4つ」というのがポイントです。

中和剤を原料に特性のレベルアップを行います。

再び調合メニューから「中和剤・赤」を選択して、火薬のスロットに、上述した基本となる中和剤をいれます。

左上の特性枠には

- 破壊力上昇++ 40 (10×4)

- 回復力上昇++ 36(9×4)

- クリティカル++ 4(1×4)

となっています。この段階でループが完成。あとは、レベルの上限になるまでこのループを達成させます。

最初のレベルが1であっても、

1 → 4 → 16 → 64...

といった具合で飛躍的に上がっていきます。

こうしてできあがった中和剤・赤が

- クリティカル++ 99

- 回復力上昇 ++ 50

- 破壊力上昇 ++ 50

となります。

中和剤・赤補足

また、中和剤・赤の効果の一つに(燃料)付与もあるため、

火薬や燃料を必要とする他の素材へと転用が可能です。

他の中和剤の場合

※全ての効果を活性化させた場合です。

中和剤・青

が付与されます。「花」のスロットに中和剤・青を入れることでループを行えます。

中和剤・黄

が付与されます。「鉱石」のスロットに中和剤・黄を入れることでループを行えます。

中和剤・緑

が付与されます。「木材」のスロットに中和剤・緑を入れることでループを行えます。

これらの中和剤ループを念頭に置いておくだけでも、本作の攻略の難易度は大きく変わります。

備考

この中和剤ループはタイトルで示したとおり『ライザのアトリエ』2と3で使えるメカニズムです。

『ライザのアトリエ』では、

『ゼッテル』によるループを挟みます。

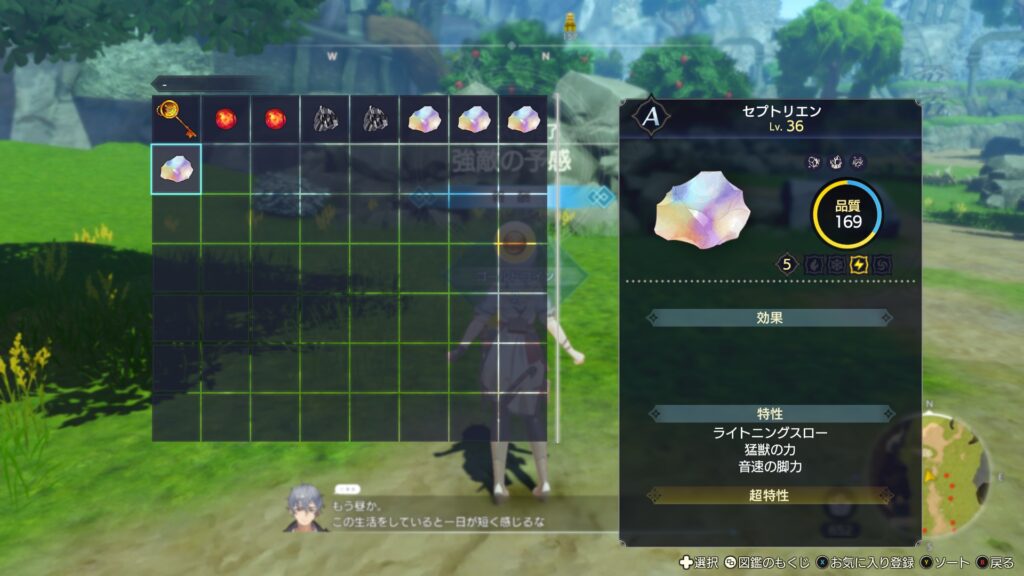

ライザのアトリエ3の『超特性』について

『ライザのアトリエ3』のシステムであり、既存の3つの特性の他につけられる特別な特性です。

- 無限ジェム稼ぎを可能にする(超純度)

- 属性値を更に上げる(超濃度)

- コアアイテムのクリティカルを確定させる(必中クリティカル)

- ロールレベルを上げる(英雄/守護者/救護者の心得)

など、いずれも強力なものばかり。

ただし、これには「素材からしか引き継がれない」という制約があります。

つまり、超特性を付与した調合素材(宝石やインゴットなど)は調合素材から引き継がれないので、地道に素材集めをします。

オススメ超特性

筆者がクリアした中で「これは使い勝手がある」というもの。

- 超純度

- これがあるからライザ3の攻略は劇的に楽になりました。「無限ジェム稼ぎ」の核です。

- 超濃度

- 属性値を+3。エンドコンテンツのマテリアル環の発現に役立つでしょう。

- 圧縮錬金術 / 圧縮錬金術・改

- 消費CCを1(改は2)減らす代わりに威力が落ちるとされていますが、

- 「それ以上に呪文の威力を特性などで底上げすればいい」

- 「バフ/デバフアイテムに関しては威力が落ちない」

- という「ほぼメリットしかない」恐るべき状況になっています。そして、CCを減らすことで、アイテムラッシュを効率化。「一撃のダメージ」ではなく「連打によるコンボ」の総合ダメージを上げます。

- ○○の証(特に英雄の証)

- アタッカー/サポーター/ディフェンダーのロールをあげます。終盤になるほど重要です。

- オーバーパワー

- 力こそ正義を体現。単純にコアアイテムの威力を1.5倍まで引き上げます。

- 必中ブレイク

- 敵のブレイクゲージを無視して、無理矢理ブレイクに持っていきます。終盤はこれを付与したデバフアイテムのあと「追い討ち強化」を付与したコアアイテムで迅速な“アナイアレーション”を可能にします。

- 先見之識

- 後衛の味方の装飾品に持たせます。「戦闘開始時のタクティクスレベルが1上がる(ただし重複なし)という、すさまじさしかないチートレベルの超特性です。

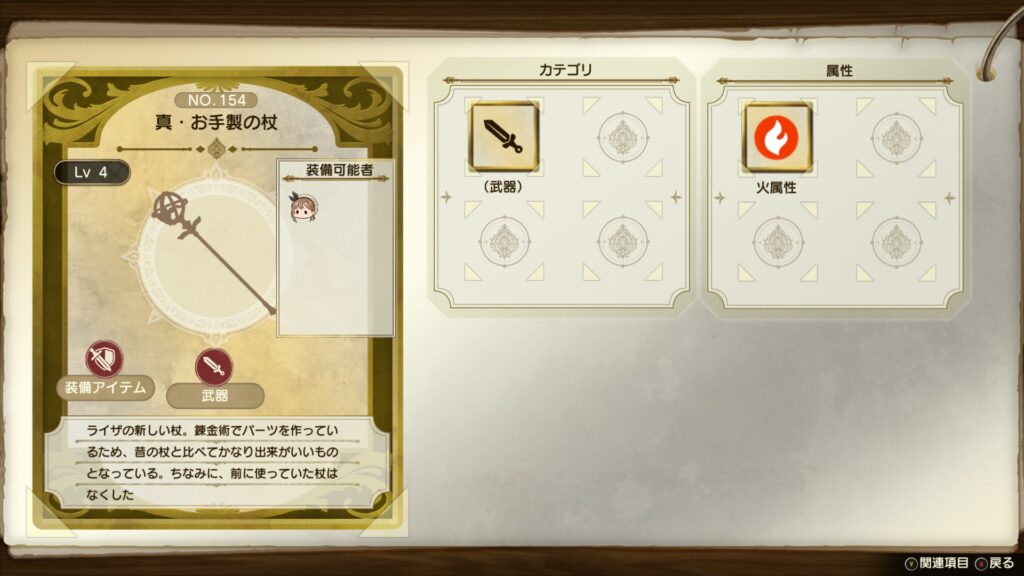

補足:ソードマスターについて

これに関しては、超特性「ソードマスター」を持つ素材を投入した後、武器のイラストの所にアイコンが出ればOKです。

これに関しては、「他の超特性と競合可能」という特殊な仕様です。

にこのソードマスターを付与した武器を納品することが実績解除の一つとなっています。序盤からこの素材をチェックしておきましょう。