この、英国テーマのデッキは大好きというお話です。

MtGユニバースビヨンド『ドクター・フーコラボ』パラドックスパワー。なんだかんだで使い続けて2年目を迎えようとしています。

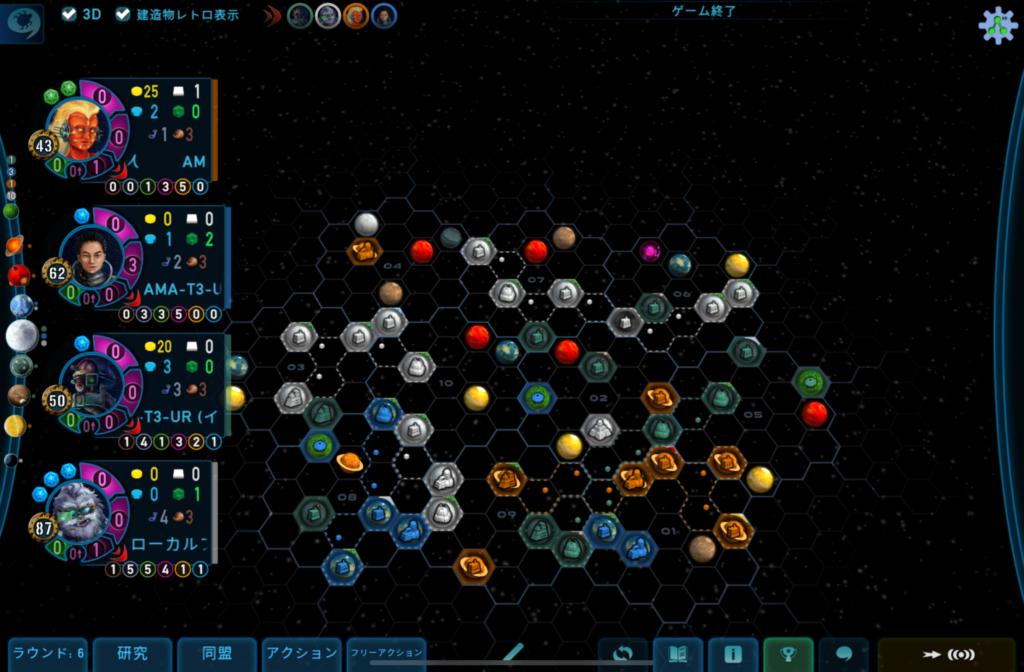

現在のリストはこの形。

デッキの色

ティムールカラー

- 青

- 赤

- 緑

統率者

- 《13代目ドクター/The Thirteenth Doctor(WHO)》

The Thirteenth Doctor / 13代目ドクター (1)(緑)(青)

伝説のクリーチャー — タイム(Time) ロード(Lord) ドクター(Doctor)

パラドックス ― あなたがあなたの手札以外から呪文1つを唱えるたび、クリーチャー1体を対象とする。それの上に+1/+1カウンター1個を置く。

チーム・ターディス ― あなたの終了ステップの開始時に、あなたがコントロールしていてカウンターが置かれている各クリーチャーをそれぞれアンタップする。2/2

- 《ヤズミン・カーン/Yasmin Khan(WHO)》

Yasmin Khan / ヤズミン・カーン (3)(赤)

伝説のクリーチャー — 人間(Human) 探偵(Detective)

(T):あなたのライブラリーの一番上にあるカード1枚を追放する。次のあなたの終了ステップまで、それをプレイしてもよい。

ドクターのコンパニオン(もう一方がドクター(Doctor)であるなら、あなたは統率者2体を使用できる。)3/3

デッキ

クリーチャー

- 《熱心な秘儀術師、ハルダン/Haldan, Avid Arcanist(C20)》

- 《ダニー・ピンク/Danny Pink(WHO)》

- 《オペレーション・ダブル、オスグッド/Osgood, Operation Double(WHO)》

- 《メモリーワーム/Memory Worm(WHO)》

- 《ライアン・シンクレア/Ryan Sinclair(WHO)》

- 《再鍛の刃、ラエリア/Laelia, the Blade Reforged(MH3)》

- 《火星の女王、イラクサ/Iraxxa, Empress of Mars(WHO)》

- 《骨集めのドラコサウルス/Bonehoard Dracosaur(LCI)》

- 《燃え盛るティラノサウルス/Flaming Tyrannosaurus(WHO)》

- 《極楽鳥/Birds of Paradise(RAV)》

- 《探索するドルイド/Questing Druid(WOE)》

- 《グレアム・オブライエン/Graham O'Brien(WHO)》

- 《義理堅いルパリ族、カルバニスタ/Karvanista, Loyal Lupari(WHO)》

- 《秘儀を運ぶもの、パコ/Pako, Arcane Retriever(C20)》

- 《戦慄の狼の伝令官、ファルドーン/Faldorn, Dread Wolf Herald(CLB)》

- 《氷刻み、スヴェラ/Svella, Ice Shaper(KHM)》

- 《自然の怒りのタイタン、ウーロ/Uro, Titan of Nature's Wrath(THB)》

- 《フロストフェアのチョウチンアンコウ/Frost Fair Lure Fish(WHO)》

- 《月の雛/Lunar Hatchling(WHO)》

- 《不死者、ミー/Me, the Immortal(WHO)》

- 《のたうつ嵐、ザイリス/Xyris, the Writhing Storm(DMC)》

インスタント

- 《熟慮/Think Twice(WHO)》

- 《光輝の高揚/Surge of Brilliance(WHO)》

- 《サイバーへの変換/Cyber Conversion(WHO)》

- 《混沌のねじれ/Chaos Warp(WHO)》

- 《英雄的介入/Heroic Intervention(WHO)》

- 《活性の力/Force of Vigor(OTP)》

- 《成長のらせん/Growth Spiral(WHO)》

- 《感電の反復/Galvanic Iteration(MID)》

- 《マグマ・オパス/Magma Opus(STX)》

ソーサリー

- 《思案/Ponder(WHO)》

- 《定業/Preordain(WHO)》

- 《量子ずれ/Quantum Misalignment(WHO)》

- 《アールンドの天啓/Alrund's Epiphany(KHM)》

- 《信仰無き物あさり/Faithless Looting(DMC)》

- 《一攫千金/Strike It Rich(MH2)》

- 《迫りくるフラックス/Impending Flux(WHO)》

- 《混沌の辛苦/Throes of Chaos(WHO)》

- 《タイム・ボルテックスの中へ/Into the Time Vortex(WHO)》

- 《冒涜の行動/Blasphemous Act(CMM)》

- 《三顧の礼/Three Visits(WHO)》

- 《遥か見/Farseek(WHO)》

- 《耕作/Cultivate(WHO)》

- 《明日への探索/Search for Tomorrow(WHO)》

- 《表現の反復/Expressive Iteration(BRC)》

- 《間の悪い爆発/Ill-Timed Explosion(MKM)》

- 《倒壊と再建/Wreck and Rebuild(WHO)》

エンチャント

- 《プロパガンダ/Propaganda(WHO)》

- 《パイロットにする/Become the Pilot(WHO)》

- 《鏡割りの寓話/Fable of the Mirror-Breaker(NEO)》

- 《過去へ帰還せよ/Return the Past(WHO)》

- 《花の絨毯/Carpet of Flowers(WHO)》

- 《中はとても広い/Bigger on the Inside(WHO)》

アーティファクト

- 《太陽の指輪/Sol Ring(WHO)》

- 《秘儀の印鑑/Arcane Signet(WHO)》

- 《ターディス/TARDIS(WHO)》

- 《衝動のタリスマン/Talisman of Impulse(WHO)》

- 《好奇のタリスマン/Talisman of Curiosity(WHO)》

- 《レーザー・スクリュードライバー/Laser Screwdriver(WHO)》

- 《コンフェッション・ダイアル/Confession Dial(WHO)》

プレインズウォーカー

- 《反逆の先導者、チャンドラ/Chandra, Torch of Defiance(KLD)》

土地

- 《島/Island(WHO)》

- 《島/Island(WHO)》

- 《山/Mountain(WHO)》

- 《山/Mountain(WHO)》

- 《森/Forest(WHO)》

- 《森/Forest(WHO)》

- 《森/Forest(WHO)》

- 《森/Forest(WHO)》

- 《隠された火山/Hidden Volcano(LCI)》

- 《トレンザロアの時計塔/Trenzalore Clocktower(WHO)》

- 《凍沸の交錯/Frostboil Snarl(WHO)》

- 《焦熱島嶼域/Fiery Islet(WHO)》

- 《眠らずの尖塔/Restless Spire(WOE)》

- 《嵐削りの海岸/Stormcarved Coast(WHO)》

- 《轟音の滝/Thundering Falls(MKM)》

- 《商業地区/Commercial District(MKM)》

- 《燃えがらの林間地/Cinder Glade(WHO)》

- 《根縛りの岩山/Rootbound Crag(WHO)》

- 《落石の谷間/Rockfall Vale(WHO)》

- 《獲物道/Game Trail(WHO)》

- 《隠れた茂み/Sheltered Thicket(WHO)》

- 《夢根の滝/Dreamroot Cascade(WHO)》

- 《迷路庭園/Hedge Maze(MKM)》

- 《繁殖池/Breeding Pool(DIS)》

- 《冠水樹林帯/Waterlogged Grove(WHO)》

- 《神秘の神殿/Temple of Mystery(WHO)》

- 《蔦明の交錯/Vineglimmer Snarl(WHO)》

- 《ケトリアのトライオーム/Ketria Triome(IKO)》

- 《祖先の道/Path of Ancestry(WOC)》

- 《風変わりな果樹園/Exotic Orchard(WHO)》

- 《開拓地の野営地/Frontier Bivouac(WHO)》

- 《ギャリフレイ評議堂/Gallifrey Council Chamber(WHO)》

- 《統率の塔/Command Tower(WHO)》

- 《樹木茂る山麓/Wooded Foothills(ONS)》

- 《僻地の灯台/Desolate Lighthouse(WHO)》

- 《有望な鉱脈/Promising Vein(LCI)》

- 《不吉な墓地/Ominous Cemetery(WHO)》

1. デッキの心臓部:統率者の相互作用

このデッキは、2体の統率者が完璧なエンジンとして機能します。

- 《ヤズミン・カーン》が燃料を供給する(パラドックスの始動)

- タップ起動でライブラリートップを追放し、それをプレイ可能にします(いわゆる「衝動的ドロー」)。この追放領域からのプレイが「手札以外から唱える」条件を満たします。

- 《13代目ドクター》が出力を上げる(パラドックスの誘発)

- ヤズミン(や他のカード)の効果で呪文を唱えると、「パラドックス」能力が誘発し、クリーチャー1体に+1/+1カウンターを置きます。

- さらに、「チーム・ターディス」能力で、ターン終了時にカウンターが乗ったクリーチャーをアンタップします。

【ポイント】

ヤズミンでカードを確保し、ドクターで強化し、ドクターの効果でヤズミンをアンタップすることで、「メインで能力を使いつつ、次のターンもブロックに回れる(あるいはマナさえあれば再度能力を使える)」という攻守の隙のなさが生まれます。

2.「パラドックス」を誘発させる多彩な手段

「手札以外から唱える」手段を多角的に搭載

A. 衝動的ドロー(追放してプレイ)

赤の十八番となりました。。手札を消費せずリソースを伸ばせます。

- 《探索するドルイド》《再鍛の刃、ラエリア》《戦慄の狼の伝令官、ファルドーン》

- 《反逆の先導者、チャンドラ》: +1能力で衝動的ドローが可能です。

B. 墓地や追放領域からの再利用

一度使った呪文を「おかわり」することでパラドックスを誘発させます。

- フラッシュバック: 《熟慮》《信仰無き物あさり》、《過去へ帰還せよ》

- 脱出: 《自然の怒りのタイタン、ウーロ》、《コンフェッション・ダイアル》

- ウーロは「ライフ回復」「ドロー」「土地セット」を行いつつ、墓地から唱え直すことでドクターの能力を誘発させる、このデッキの影の功労者です。

- 能力としての《不死者、ミー》

- 続唱・発見: 《タイム・ボルテックスの中へ》《隠された火山》

- これらは「唱える」扱いの効果を含むため、パラドックスが誘発します。

- 出来事/当事者カード。クリーチャーとして唱える際にパラドックスが誘発。

C. その他の領域(予顕、待機など)

- 《アールンドの天啓》: 予顕(Foresee)経由で追放領域から唱えられます。

- 《明日への探索》**: 待機明けのキャストも「手札以外」にカウントされます。

3. デッキの「勝ち筋」と「ビッグアクション」

コンボがない分、盤面の圧倒的な制圧力で勝利を目指します。

《燃え盛るティラノサウルス》による火力制圧

Flaming Tyrannosaurus / 燃え盛るティラノサウルス

パラドックス ― …任意の対象1つに3点のダメージを与える。

このデッキのフィニッシャーの一つです。ヤズミンやフラッシュバック呪文を使うたびに《稲妻》が飛び交います。除去としても、プレイヤーへの直接火力としても強力です。

《骨集めのドラコサウルス》と《再鍛の刃、ラエリア》のサイズアップ

これらは放っておくと手がつけられないアドバンテージを生み出します。特にラエリアは追放するたびに大きくなるため、ヤズミンの能力とも相まって統率者ダメージに近い脅威となります。

《秘儀を運ぶもの、パコ》&《熱心な秘儀術師、ハルダン》

統率者セットの看板コンビです。パコが攻撃するたびに手札以外(追放領域)にカードを溜め込み、ハルダンがそれを利用可能にします。

- パコ自身も急速に巨大化するため、13代目ドクターとは別の「サブ統率者」のような動きで対戦相手にプレッシャーをかけます。

4. 特筆すべきシナジー(テクニック)

デッキの動きを滑らかにする、いぶし銀な組み合わせです。

★《ダニー・ピンク》×《13代目ドクター》=ドローエンジン

Danny Pink / ダニー・ピンク

あなたがコントロールしているクリーチャー1体の上に初めて1個以上のカウンターが置かれるたび、カード1枚を引く。

13代目ドクターの効果で+1/+1カウンターを置くたびに、ダニー・ピンクの効果でドローができます。

「手札以外から唱える(パラドックス)」→「カウンターを置く」→「ドローする」という、リソースが尽きない循環が完成します。

★マナクリーチャーのアンタップ

13代目ドクターの「チーム・ターディス(終了ステップのアンタップ)」は、マナクリーチャーとも相性抜群です。

- 《極楽鳥》《氷刻み、スヴェラ》《ヤズミン・カーン》

自分のターンにマナを出したり能力を使ったりした後、ドクターの効果でアンタップすれば、相手のターンにブロッカーとして立たせたり、インスタントタイミングのアクションに備えたりできます。

特に《氷刻み、スヴェラ》はマナ加速だけでなく、後半に大型呪文を踏み倒す(パラドックス誘発)能力を持っているため、アンタップの恩恵が大きいです。

まとめ:このデッキのプレイ指針

- 序盤: 緑の土地加速呪文(《耕作》《三顧の礼》など)やマナクリーチャーでマナ基盤を固める。

- 中盤: 統率者2体を戦場に出し、ヤズミンや《探索するドルイド》などでアドバンテージを稼ぎ始める。

- 終盤: 《燃え盛るティラノサウルス》などのシステムクリーチャーを着地させ、パラドックスを連打して盤面を制圧、一斉攻撃でフィニッシュする。