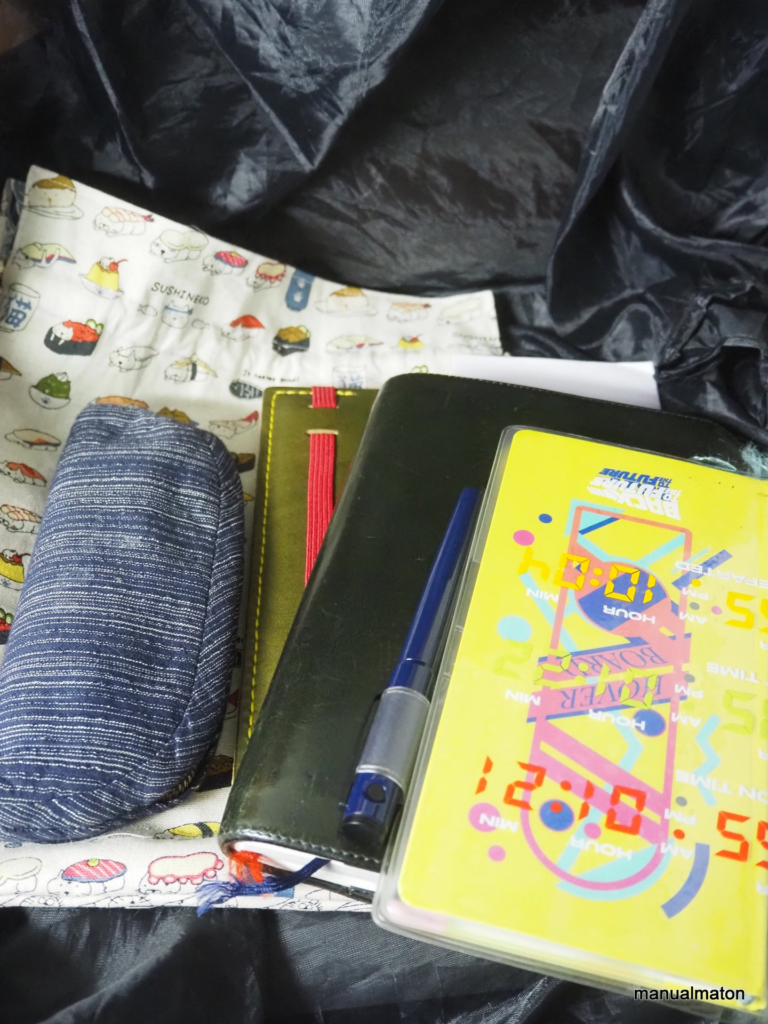

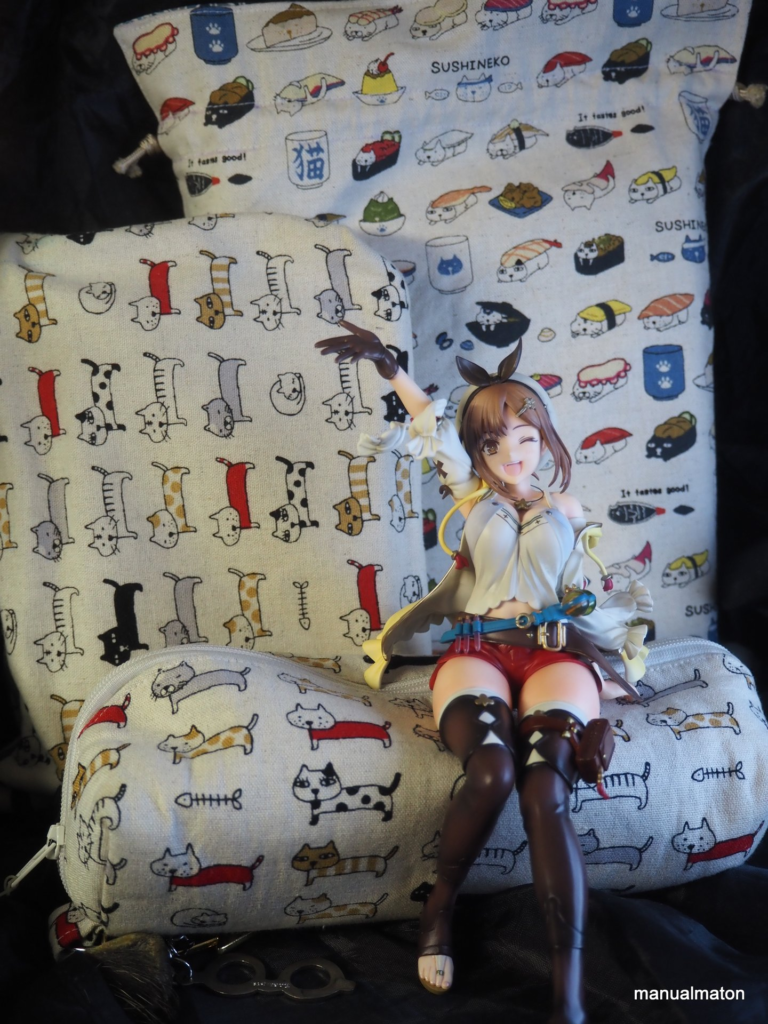

新たな文具入れを作ってもらいました。

大きめの巾着袋です。こちらに入るのは

- ジブン手帳

- ほぼ日Weekly

- 情報カードホルダー

- サブのペンケース。

表、裏ともに贅沢に芯地を使って丈夫さは相当のもの。

それだけにとどまらず、

今年作ってもらったペンケースと同じ裏地が使われています。

- ペンケース

- ほぼ日(オリジナル)

と合わせ、日常の文具セットが統一です。

初期設定の機会が多くなったので、改めてメモをします。

「いつ、どのような操作をしたか」を追いやすくするために以下の設定を行います。

sudo tee -a /etc/profile.d/history.sh > /dev/null << 'EOF'

export HISTSIZE=50000

export HISTFILESIZE=50000

export HISTTIMEFORMAT='%Y/%m/%d %H:%M:%S '

EOF設定後、新しいシェルセッションを開始するか、

source /etc/profile.d/history.shを実行することで上記が反映されます。

設定後、

history実行後、

1964 2024/09/17 15:12:18 cd /mnt/wasabi/

1965 2024/09/17 15:12:19 ll

1966 2024/09/17 15:12:24 cd redmine/

1967 2024/09/17 15:12:24 ll

1968 2024/09/17 15:12:27 cd files/

1969 2024/09/17 15:12:27 ll

1970 2024/09/17 15:12:31 pwd

1971 2024/09/17 16:27:20 cd

1972 2024/09/17 16:27:24 sudo aptitude update

1973 2024/09/17 16:28:35 sudo aptitude upgrade

1974 2024/09/17 16:30:23 sudo reboot

1975 2024/09/17 16:33:05 df -h

1976 2024/09/17 17:25:47 cd script/

1977 2024/09/17 17:25:47 llのように、日付と時間入りでコマンド操作履歴が表示されます。

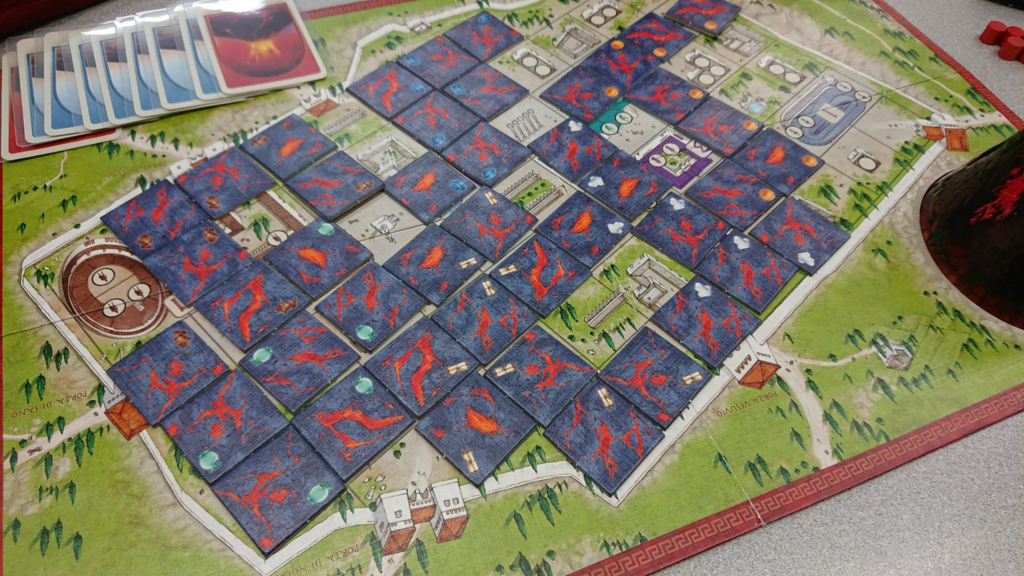

ボードゲーム『ポンペイ滅亡』、個人的に遊ぶことが多いために、以下、ルールの覚え書きです。

2013年の再販版なら、

があります。基本ルールでは45枚の片面プリントを全て袋に入れておきます。

『パンデミック』のように、ある程度操作されたデッキを用います。

を分けておきます。

シャッフルした前兆(Omen)カード入りのデッキから下15枚を抜き出し、そこにA.D.79カード1枚を入れてシャッフル。残り17枚をその上に置きます。

シャッフルした前兆(Omen)カード入りのデッキから下15枚を抜き出し、そこにA.D.79カード1枚を入れてシャッフル。残り22枚をその上に置きます。

これが、後半戦トリガーのデッキになります。この上に、残りのA.D.79カードを1枚載せておきます。(表にしておいた方が良いでしょう)

更にその上に最初に切り分けた4枚の7つの束から2つを置きます。

| 2~3人 | 4人 |

|---|---|

| 4枚の束 | 4枚の束 |

| 4枚の束 | 4枚の束 |

| A.D.79カード | A.D.79カード |

| 前兆(Omen)カードが入っていて、A.D.79カードが入っていない17枚の束 | 前兆(Omen)カードが入っていて、A.D.79カードが入っていない22枚の束 |

| 前兆(Omen)カードが入っていて、A.D.79カードが入っている15枚の束 | 前兆(Omen)カードが入っていて、A.D.79カードが入っている10枚の束 |

こうして、適当なプレイヤーからゲームを進めます。

この手番を続け、最初の「A.D.79カード」が公開されたら前半2に進みます。

こうして縁者が増えてくると、プレイした番号のエリアに置けないことが多々起きます。そんなときは、ワイルドカードとして、任意のエリアであるかのように扱うことができます。

以下の条件となったら、火山は噴火します。

高らかに宣言します。「火山が噴火した!」

火山が噴火したら、

全てを箱に戻します。これらは残りのゲームでは使いません。

この、引いてしまった次のプレイヤーはこれまでのカードとコマではなく代わりに、タイルが入った袋に持ち替えます。

当時はまだ火山の脅威も知られていません。

なので、「何かヴェスヴィオスで大きな音がした」ぐらいの感覚で、ポンペイ市民は最初は何もしません。

順番に、溶岩タイルを布袋から引いて、グリッドに置いていきます。

コイン、巻物、青銅などがマップに描かれています。最初にそれらのマーク入りの溶岩タイルを引いたプレイヤーは、まずはそのマップの目印に目指してタイルを置いていきます。

これを、6回繰り返します。

その際に、同じマークのタイルを引いた場合は、既に置かれているタイルに隣接するようにタイルを置きます。この、置いた先にコマがあったら、それら全てをヴェスヴィオス火山に放り込みます。(つまり、溶岩の餌食となりました)

相手のいるコマに容赦なくぶつけるのも、ヘイト管理のため見逃すのも、全てはプレイヤーの意志にかかっています。

6枚のタイルが置かれたら、いよいよ市民達(コマ)は脱出を決意します。

マップ各所に描かれている門を目指していき、脱出したコマがそのまま得点になります。

のサイクルを繰り返します。

このサイクルを繰り返し、自分のコマが全ていなくなった(脱出/火山に放り込まれた問わず)としても、ゲームは続きます。その場合は火山タイルを被害が大きくなるように置いていくでしょう。

のどちらかでゲームが終了です。なお、タイルが尽きた際にまだポンペイ市街にコマがいたとしても、これらは火山に放り込まれます。

各プレイヤーは、逃げ延びたコマの数を数えます。その数が一番多いプレイヤーの勝利です。

多く脱出させたプレイヤーが同数いる場合、火山に放り込まれたコマの数を数えます。死者が少ない(コマが少ない)方が勝利します。

それも同じだった場合は「歴史を繰り返しましょう」。

別に分けていたタイルを一緒に袋に入れておきます。ゲーム中、それらの両面タイルを引いたプレイヤーは、どちらのサイドでも使えます。

ゲーム本体はコマは筒状です。そこで、ミープルに差し替えることで、「今入植させているのは/脱出させているのは」とよりリアリティを出します。

5人目には「ヴェスヴィオス火山の神」になってもらいます。

を、その5人目全てが取り仕切ります。

つまり、溶岩タイルがどこに向かうかは神の機嫌次第です。怒りを買わないようなプレイングを心がけましょう。

Cave! Hoc ludus ex rebus veris motus est. (注意! このゲームは実際の出来事をモチーフにしています)

コンポーネントもルールも全てが不謹慎。デザイナーが『カルカソンヌ』の作者であることを説明すると更に驚かれること間違い無しの作品です。

「A.D.79 イタリア」この年号にピンとくる歴史好きは多いことでしょう。

紀元79年8月24日、たった一夜で(文字通り)埋もれてしまったポンペイの歴史を追体験するゲームです。

に分かれていて、最終的に脱出させた自コマが多いプレイヤーが勝利します。

カードをプレイし、示された地図のグリッドにコマを置いておきます。

最初の「A.D.79」がデッキから公開されたら、入植者は次々に縁者を呼び寄せていきます。(別の共通するグリッドや他の色に更に駒を置くことができます。

この時、前兆となる「Omen」カードを引いたら任意のコマを火山に投げ入れることができます。

2枚目の「A.D.79」がデッキから公開された→ヴェスヴィオスの大噴火。

ゲームは後半戦にスタート。今まで持っていたカードや置かれていないコマを全て箱に戻し、全く別のゲームが始まります。

迫り来る溶岩タイルがポンペイ市街に降り注ぎ、被害は拡散していきます。

溶岩タイルをルールに従って配置し、出口である門の外へとコマを移動させるフェイズです。

そして、全てのコマが地図からいなくなったり溶岩タイルで埋められたらゲーム終了です。

等すべてに出落ち感が満載。歴史にある程度触れているならお察し案件になることもインパクトを増大させます。

『カルカソンヌ』と同じデザイナーということもあって、言語依存は極めて少なく、没入感に溢れたゲーム進行が出できます。

脱出ルールに少し説明が必要ですが、「他の市民を盾にして逃げる」とイメージさせやすいです。

「ゲームと現実の区別がつかない方」には徹底的にオススメできないテーマです。不謹慎さが許容できない方へのチョイスは厳に避けるべきです。

テーマの不謹慎さも相まって日本語版が用意されておらず、再販も2013年に一回しかかありません。自分が和訳ルールつきの新品を2018年に手に入れられたのは本当に幸運でした。

など、「こういう方向性のボードゲームもあるんだ」という、自分のその後の作品チョイスの方向性を決定づけたという記念の作品。

2018年に購入して以来、本当に定期的に遊ぶ作品のため改めてレビューいたしました。

自宅など、環境が許すなら

等の特定の曲/アルバムを流すとニヤリとされます。(この遺跡は漫画『第5部』の戦いの舞台です)

Snipe-IT のv7からPHP 8.1以降(PHP8.3含む)で動くようになりました。

こちらの方法を用いることでUbuntu24.04でもインストール可能だったことを確認していますが、データ移行はかなりハマりました。

Snipe-ITはデータ全体のバックアップとリストア機能を備えていますが、

のため、PHPのバージョンが合わないせいかインポート時にエラー発生。再アクセスしようとすると500エラーが発生。

と同じように、アップロードしたファイルを移行先に持っていき、mysqldumpで取得したファイルをインポートすることでうまくいくのではと思いましたが、これでも500エラーが発生。

お手上げ状態だった時に公式ドキュメントを見ると、答えが書いてありました。

「手段2:データの移行とSQLリストア」に加えて、これが必要でした。

Moving Snipe-ITによると

Moving/migrating Snipe-IT to a new server should be a pretty painless process. You really only have a few things to worry about:

- Your .env

- Your database

- Your uploaded files

- Your OAuth keys

とあります。上記サイトにある情報を元に、手順化を行います。

セットアップを行い、管理者アカウントを作成するところまで進めます。

mysqldump -h localhost -u snipeit -p --no-tablespaces --single-transaction snipeit > snipeit_db.$(date +%Y%m%d).sqlパスワードは移行元のDBパスワードです。取得したダンプファイルは、任意の安全な方法で移行先に転送します。

移行元先ルートディレクトリ/storage配下にある.envのAPP_KEY=base64:移行の文字列を、

移行元のAPP_KEY=base64:のものにそのまま上書きして保存します。

移行元のルートディレクトリ配下

└public/uploads

└storage/private_uploads

のディレクトリ一式を、同じように移行先に転送した上で、移行先のディレクトリに上書きます。(アクセス権は一致させます)

移行元のルートディレクトリ/storage配下にある

└oauth-private.key

└oauth-public.key

を、移行先の同じディレクトリにコピーして上書きます。

これ以降は移行先のみで作業を行います。

mysql -h localhost -u snipeit -p snipeit < /path/to/backup/directory/snipeit_db.$(date +%Y%m%d).sql転送したディレクトリにあるダンプファイルのパスを指定します。

cd /var/www/html/snipe-it && pwdなど、移行先のsnipe-itのルートディレクトリに移動します。

sudo -u www-data php artisan migrate途中のプロンプトはyesを指定します。

sudo -u www-data php artisan config:clearsudo systemctl restart apache2.servicesystemctl status apache2.serviceactive(running)を確認します。

LAMP環境で動くアプリケーションを移行する際、だいたいは

の流れで別サーバへと移行が可能です。BookStackも同じような理屈で移行が行えるかを確かめたところ、罠がいくつかありました。

自サイトで恐縮ですが、手順はこちらをそのまま用いています。

これが一番ハマったポイントでした。

マイアカウント > アクセス&セキュリティ > 多要素認証

で、二要素認証をオンにしていると、移行先でログインができませんでした。

なので、移行時の一時的な措置として解除を行います。

BookStackのルートディレクトリ配下の

/public/uploads/を一式、移行先へと転送して、同じディレクトリ構造に上書きします。SCPやtarで固める塔、任意の方法で転送します。

このとき、アクセス権をWebサービス実行ユーザにしてください。(Ubuntuのデフォルトはwww-data)

mysqldump -h localhost -u bookstackuser -p --no-tablespaces --single-transaction bookstack > bookstack_backup.$(date +%Y%m%d).sql-h DBサーバ名、-u bookstackのDBにアクセスできるユーザー DB名という形です。DBユーザに設定されているパスワードを入力してダンプを取ります。

こうしてできたDBは、任意の(安全で確実な)方法で移行先に転送します。

cd /hoge && pwdダンプしたDBファイルが転送されているディレクトリに移動します。

mysql -h localhost -u bookstackuser -p bookstack < bookstack_backup.$(date +%Y%m%d).sqlこれもハマったポイントでした。

/path/to/BookStack/root/directory && pwd/var/www/html/BookStackなど、移行先の、BookStackがインストールされているディレクトリに移動します。

sudo -u www-data php artisan migrate --forceこのマイグレーションを行わないと、リストアしたDBを参照してくれませんでした。

サーバのURLを変える場合はここにも罠があります。BookStackの設定ファイル、.envに

# Application URL

# This must be the root URL that you want to host BookStack on.

# All URLs in BookStack will be generated using this value

# to ensure URLs generated are consistent and secure.

# If you change this in the future you may need to run a command

# to update stored URLs in the database. Command example:

# php artisan bookstack:update-url https://old.example.com https://new.example.comという但し書きがありますので、この処理を行います。

/path/to/BookStack/root/directory && pwdsudo -u www-data php artisan bookstack:update-url https://old.example.com https://new.example.com二回ほど確認されますので、両方とも「yes」で答えます。

/path/to/BookStack/root/directory && pwdsudo -u www-data php artisan cache:clearsudo systemctl restart apache2.servicesystemctl status apache2.serviceactive(running)を確認します。

Nextcloudにmod_securityを導入するに当たり、気をつけなければならないのがファイルの閲覧や登録、入力処理中にMod_securityが不審な処理として判断してしまうこと(偽陽性)です。

そこで、

を行います。

/var/log/nextcloud_error.logから、以下のようなログを見ました。

[Wed Sep 11 16:35:02.048442 2024] [security2:error] [pid 32762:tid 32762] [client aaa.bbb.ccc.ddd:56994] [client aaa.bbb.ccc.ddd] ModSecurity: Warning. Operator GE matched 5 at TX:inbound_anomaly_score. [file "/usr/share/modsecurity-crs/rules/RESPONSE-980-CORRELATION.conf"] [line "92"] [id "980130"] [msg "Inbound Anomaly Score Exceeded (Total Inbound Score: 5 - SQLI=0,XSS=0,RFI=0,LFI=0,RCE=0,PHPI=0,HTTP=0,SESS=0): individual paranoia level scores: 5, 0, 0, 0"] [ver "OWASP_CRS/3.3.5"] [tag "event-correlation"] [hostname "nextcloud.hoge.com"] [uri "/ocs/v2.php/apps/user_status/api/v1/heartbeat"] [unique_id "ZuFIJU_udFaqxqrJvRLaPQAAAAA"]ここで見たいのは

です。

これらを確認するため、copilotの助けを借りてawkスクリプトを生成します。

awk '/ModSecurity/ {

ip = gensub(/.*\[client ([0-9.]+):.*/, "\\1", "g", $0);

rule_id = gensub(/.*\[id "([0-9]+)"\].*/, "\\1", "g", $0);

print rule_id, ip;

}' /var/log/nextcloud/nextcloud_error.log | sort | uniq -cこれを実行したところ、Mod_Securityがエラーとして検知したログの中から

36 911100 127.0.0.1

267 911100 aaa.bbb.ccc.ddd

65 920420 aaa.bbb.ccc.ddd

36 949110 127.0.0.1

267 949110 aaa.bbb.ccc.ddd

36 980130 127.0.0.1

267 980130 aaa.bbb.ccc.dddという結果を確認しました。127.0.0.1はローカルアドレス、aaa.bbb.ccc.dddも自分がアクセスしてきたIPアドレス。この間、自分がしていたのはNextcloudの設定変更やファイルの閲覧のみです。

Mod_securityが検知したルールIDを「偽陽性」と判断し、処置していきます。

Apacheのバーチャルサイトで設定しているという形です。

sudo cp -ci /etc/apache2/sites-available/nextcloud.conf /path/to/backup/directory/nextcloud.conf.$(date +%Y%m%d)設定ファイルやバックアップディレクトリは自分の環境に合わせます。

diff -u /path/to/backup/directory/nextcloud.conf.$(date +%Y%m%d) /etc/apache2/sites-available/nextcloud.confエラー無く、差分も表示されていなければバックアップは成功です。

/etc/apache2/sites-available/nextcloud.confを以下のように修正していきます。(要root権限)

# Mod_security

## 最初は検知モード

SecRuleEngine DetectionOnly

## 偽陽性と判断したID

SecRuleRemoveById 911100

SecRuleRemoveById 920420

SecRuleRemoveById 949110

SecRuleRemoveById 980130diff -u /path/to/backup/directory/nextcloud.conf.$(date +%Y%m%d) /etc/apache2/sites-available/nextcloud.confSecRuleRemoveById IDで、これにマッチするパターンは無視します。

## 最初は検知モード

SecRuleEngine DetectionOnly

+

+## 偽陽性と判断したID

+SecRuleRemoveById 911100

+SecRuleRemoveById 920420

+SecRuleRemoveById 949110

+SecRuleRemoveById 980130

+

</VirtualHost>sudo apache2ctl configtestSyntax OKを確認します。

sudo systemctl restart apache2.servicesystemctl status apache2.serviceactive(running)を確認します。

ターミナルで

tail -f /var/log/nextcloud/nextcloud_error.logとしてエラーログを流します。(エラーログは自分の環境に合わせます)

Linuxで動く財務管理システムfirefly-iii。

Ubuntu 24.04で動くことを確認したので、20.04からのデータを移行しました。(自分の手順では)

その他はApache、MySQL環境です。

方法はこちらです。

cd /hoge && pwd任意のディレクトリを指定します。

mysqldump -u firelfy -p --no-tablespaces --single-transaction firefly > firefly_$(date +%Y%m%d).sql-u DBユーザー >の左のfireflyはDB名です。自分の環境に合わせます。

パスワードに!などの特殊文字が入っていると羽の肥えるパターンがあります。passwdといったファイルを作成し、以下のように記入します。

[mysqldump]

user=DBユーザー

password=''※パスワードはシングルクォーテーションで囲みます。

こちらのファイルを作った上で、

mysqldump --defaults-extra-file=passwd --no-tablespaces --single-transaction firefly > firefly_$(date +%Y%m%d).sql実行します。 このpasswdファイルは作業後に削除します。

head -50 firefly_$(date +%Y%m%d).sqlダンプファイルの内容が見られることを確認します。

このダンプファイルを任意の安全な方法で移行先にコピーします。

cd /hoge && pwdダンプファイルを転送したディレクトリを指定します。

mysql -h localhost -u firefly -p firefly < firefly_$(date +%Y%m%d).sql ユーザ名やDB名は自分の環境に合わせます。

sudo systemctl restart apache2.servicesystemctl status apache2.serviceactive(running)を確認します。

移行先のfirefly-iiiをインストールしたドメインにアクセスして

を確認できればOKです。

cd /hoge && pwdダンプファイルを転送したディレクトリを指定します。

sudo rm firefly_$(date +%Y%m%d).sql 必要に応じて、移行元サイトの閉鎖を行います。

運用の好みの問題です。

sudo su -等でrootに昇格する際、入力されたかを確かめる*を表示するようにして視認性を高めます。

sudo cp -pi /etc/sudoers /path/to/backup/directory/sudoers.$(date +%Y%m%d)任意のバックアップディレクトリを指定します。

sudo diff -u /path/to/backup/directory/sudoers.$(date +%Y%m%d) /etc/sudoers差分が無ければバックアップは成功です。

sudo sed -i 's/^Defaults\s\+env_reset$/Defaults env_reset,pwfeedback/' /etc/sudoerssudo diff -u /path/to/backup/directory/sudoers.$(date +%Y%m%d) /etc/sudoers-Defaults env_reset

+Defaults env_reset,pwfeedback設定を行ったサーバに対して、新しくSSHセッションを作成します。

sudo su -でパスワードを入力時に*が表示されれば設定は反映されています。

ApacheのWAFモジュールであるmod_securityを導入します。

として機能しているにもかかわらず文書化していなかったので、Web Arenaでの検証を機に文章に残します。

※ パッケージ管理にaptitudeを用いています。必要に応じてaptに読み替えてください。

sudo aptitude updatesudo aptitude install libapache2-mod-security2sudo apache2ctl -M |grep securitysecurity2_module (shared)と表示されていることを確認します。

sudo mv /etc/modsecurity/modsecurity.conf-recommended /etc/modsecurity/modsecurity.conf推奨ファイルをそのまま設定ファイルとして書き換えます。

cd /usr/share/modsecurity-crs && pwdsudo git clone https://github.com/coreruleset/coreruleset.gitsudo mv /usr/share/modsecurity-crs/coreruleset/crs-setup.conf.example /usr/share/modsecurity-crs/coreruleset/crs-setup.confcd /etc/apache2/mods-available/ && pwdsudo cp -pi security2.conf /path/to/backup/directory/security2.conf.$(date +%Y%m%d)任意のバックアップディレクトリを指定します。

diff -u /path/to/backup/directory/security2.conf.$(date +%Y%m%d) security2.confエラーがなければバックアップは成功です。

/etc/apache2/mods-available/security2.confを、以下の差分になるように教義・信仰に沿ったエディタで編集します。(要root権限)

- </IfModule>

+ # Include OWASP ModSecurity CRS rules if installed

+ IncludeOptional /usr/share/modsecurity-crs/*.load

+</IfModule>sudo apache2ctl configtestSyntax OKを確認します。

sudo systemctl restart apache2.servicesystemctl status apache2.serviceactive (running) を確認します。

稼働済みのApacheバーチャルサイトの設定ファイルをいじります。バックアップ確認は入念に行ってください。

cd /etc/apache2/sites-available && pwdsudo cp -pi your_site.conf /path/to/backup/directory/your_site.conf.$(date +%Y%m%d).confファイルやバックアップディレクトリは自分の環境を指定します。

diff -u /path/to/backup/directory/your_site.conf.$(date +%Y%m%d) your_site.confエラーがなければバックアップは成功です。

/etc/apache2/sites-available/your_site.confを、以下の差分になるように教義・信仰に沿ったエディタで編集します。(要root権限)

# Mod Security

## ModSecurity有効化

SecRuleEngine On

## ModSecurity検知モード

### 検知モードで動かす場合はSecRuleEngine Onをコメントアウトしてこちらを有効化します

#SecRuleEngine DetectionOnly

## ファイルのアップロードをできるようにします。

SecRequestBodyInMemoryLimit 524288000

SecRequestBodyLimit 524288000

## テスト用の検知パラメータを付け加えます。

SecRule ARGS:modsecparam "@contains test" "id:4321,deny,status:403,msg:'ModSecurity test rule has triggered'"diff -u /path/to/backup/directory/your_site.conf.$(date +%Y%m%d) your_site.conf+# Mod Security

+

+## ModSecurity有効化

+SecRuleEngine On

+## ModSecurity検知モード

+### 検知モードで動かす場合はSecRuleEngine Onをコメントアウトしてこちらを有効化します

+#SecRuleEngine DetectionOnly

+

+## ファイルのアップロードをできるようにします。

+SecRequestBodyInMemoryLimit 524288000

+SecRequestBodyLimit 524288000

+

+## テスト用の検知パラメータを付け加えます。

+ SecRule ARGS:modsecparam "@contains test" "id:4321,deny,status:403,msg:'ModSecurity test rule has triggered'"

+sudo apache2ctl configtestSyntax OKを確認します。

sudo systemctl restart apache2.servicesystemctl status apache2.serviceactive (running) を確認します。

?modsecparam=testを追加してアクセスします。

のように、アクセスできないことを確認します。

また、サーバでも

sudo cat /path/to/sites_log/directory/sites_error.log※ログの格納場所やログの名前は自分の環境に合わせます。

を開き、

ModSecurity: Access denied with code 403 (phase 2). String match "test" at ARGS:modsecparam. [file "/etc/apache2/sites-enabled/your_site.conf"] [line "53"] [id "4321"] [msg "ModSecurity test rule has triggered"] [hostname "host_address"] [uri "/"] [unique_id "xxxxxxx"]のように、エラーが発生していることを確認します。

WordPress、Redmine等のWebアプリは自身の操作によって「不審なアクセス」として遮断することが極めてよくあります。(偽陽性)

そのため、テストを行った後は

## ModSecurity有効化

#SecRuleEngine On

## ModSecurity検知モード

### 検知モードで動かす場合はSecRuleEngine Onをコメントアウトしてこちらを有効化します

SecRuleEngine DetectionOnlyとして検知モードとして動かした方が良いでしょう。

Powered by WordPress & Theme by Anders Norén