事の発端

AWS Lightsailを利用して外部公開しているredmine。(Apache2.4/redmine 4.2)

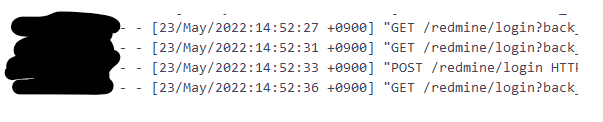

アクセスログを確認すると以下の不審なIPからログインを試みている痕跡がありました。

これは無差別攻撃を仕掛けられているのでは? と思い、対処を行いました。

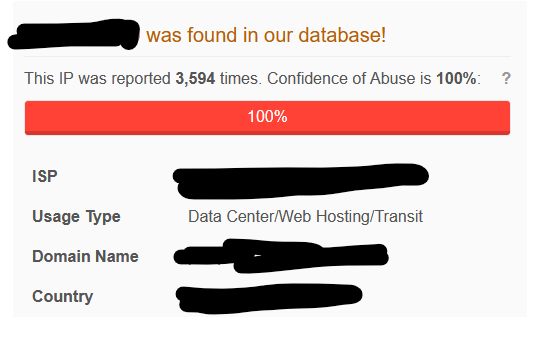

IP アドレスチェック

こちらのサイトを利用して、アクセス元のIPアドレスが攻撃を意図しているものかを確認します。

ものの見事に「Confidence of Abuse is 100%」と出ました。

対処方針

ドメイン等を公称していなくても、この手の不正アクセスはついて回ります。

(自分が当初ローカルでredmineを構築したのは、これを避けるためだという明確な理由がありました)

本来なら「指定したIPのみ許可する」ポジティブリストにすべきですが、出先からでもアクセスしたいのでこの方法は使えません。

そこで、今回は対処療法と承知していても「不審なアクセスがあった元をブロックする」ネガティブリスト型で実施します。

参考:

https://notepad-blog.com/content/196/

手順

今回、以下の環境で動作確認をしました。

- Linux Mint 20.3

- Apache 2.4

- redmine 4.2

confファイルのバックアップを取ります。

/etc/apache2/sites-available

mkdir ../old

cp -pi redmine.conf ../old/redmine.conf.yyyymmdd

# バーチャルファイルは適宜読み替えてくださいconfファイルを以下のように修正します。

修正前の箇所

<Location /redmine>

PassengerBaseURI /redmine

PassengerAppRoot /var/lib/redmine

Require all granted

</Location>修正後の箇所

<Location /redmine>

PassengerBaseURI /redmine

PassengerAppRoot /var/lib/redmine

<RequireAll>

Require all granted

# 2022/05/23 from hoge

Require not ip xxx.xxx.xxx.xxx

</RequireAll>

</Location>差分

PassengerBaseURI /redmine

PassengerAppRoot /var/lib/redmine

+<RequireAll>

Require all granted

+# 2022/05/23 from hoge

+Require not ip xxx.xxx.xxx.xxx/xx

# ブロックしたいIPを指定

# 後のメンテナンスを考えて、NWアドレス単位で指定します

+</RequireAll>

</Location>

構文確認後、apacheサービスを再起動します。

apache2ctl configtest

# syntaxOK を確認します

systemctl restart apache2サービス再起動後、正常に表示されることを確認します。

(最初は自分がアクセスしているIPを指定して「redmineにアクセスできないこと」を確認した方が確実です)

まとめと今後の展望

AWSのACLならGUIでの設定は用意ですが、上述したように、今回の処置は対処療法にすぎません。また、ネガティブリスト型のブロックには限界があります。

他の効率的な方法や、アクセスされても被害の拡大を防ぐ手段を考えていくのが目下の課題です。