攻撃の兆候

Mod Securityを導入して一昼夜――

公表していないURLであるにも関わらず、しっかりと攻撃の予兆がログに現れました。

※この方法で、サーバにアクセスすることなく、redmineへのログを一元管理しています。

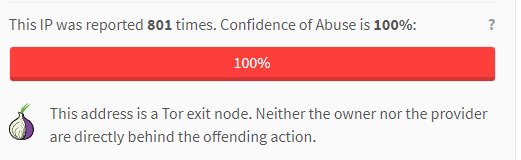

この、不正アクセスの予兆を示したアクセス元を調べると

Torから来ている望ましくないものまであり、昨今の驚異を嫌でも感じずにいられません。

そこで、Apacheの設定ファイルではなくMod Securityの機能を用いてIPアドレスを遮断していきます。

参考:

Apache×Mod SecurityでカンタンWAF構築

https://qiita.com/m0nch1/items/ac7255399366fb113a82

環境

- Ubuntu 20.o4 (Linux Mintでも同様)

- Apache 2.4

- Mod Security導入済み

手順

すべて管理者権限で実施しています。

バーチャルファイル編集

vi /etc/apache2/sites-available/VIRTUALHOST.conf

# 使っているバーチャルファイルに読み替えます追記内容

## Negativelist

SecRule REMOTE_ADDR "@pmFromFile negativelist.txt" "phase:1,id:2,deny,msg:'Negativelisted IP address'"ネガティブリスト作成

vi /etc/etc/apache2/sites-available/negativelist.txtネガティブリストの内容

XXX.XXX.XXX.XXX

YYY.YYY.YYY.YYY

#ブロックしたいIPアドレスを記入していきます

# 設定確認のため、自分自身のアクセス元を記入しましたネガティブリスト反映

cd /etc/apache2/site-enabled

ln -s ../sites-available/negativelist.txt negativelist.txt

# 設定ファイルの位置を明示していないのでシンボリックリンクを張ります設定変更

apache2ctl configtest

#Syntax OK を確認します

systemctl restart apache2設定確認

上記手順で、「自分自身をブロックする」設定を入れ、redmineにアクセスして「403」が返ってくることとエラーログにその旨が記録されていることを確認。(その後、このアドレスは削除しています)

今後の展望

- 不正アクセスを検知したらそのIPアドレスを自動的に追記する

- 数が増え続けるため、いっそのことポジティブリストに切り替える

などが必要になってきます。